「不正アクセスのニュースをよく聞くけれど、不正アクセスを防ぐには一体どうすればいいの?」

不正アクセスによって個人情報が流出したりサービスが一時停止したりする不正アクセスによる被害のニュースが、日々報道されています。そのような中で、一体どのような対策を取れば不正アクセスを防げるのかと悩むこともありますよね。

不正アクセスを防ぐ方法としては、下記のようなものが挙げられます。

不正アクセスを防ぐ方法

| 1 | 使用しているソフトウエアの更新を欠かさない |

| 2 | セキュリティ製品(サーバー用)を導入する |

| 3 | セキュリティ製品(パソコン・端末用)を導入する |

| 4 | サーバー上の不要なサービスを停止する |

| 5 | 無線LANのセキュリティ設定を強化する |

| 6 | パスワード管理・認証を強化する |

| 7 | アクセス権限を適切に設定する |

| 8 | 情報機器を適切に管理する |

| 9 | 社員のセキュリティ意識を上げる |

上の方法は、不正アクセスを防ぐための基本的な対策です。

不正アクセスの基本的な対策を成功させるためのポイントは

- いくつかを選んで行うのでなく、程度の差はあってもまんべんなく行う

- 対策の知識・情報を得るだけでなく、確実に実行する

ことです。

まんべんなく行うのは、どれか一つでも対策を欠かすとそこを弱点として不正アクセス攻撃を受けかねないからです。

確実に実行するのは、実際に対策はわかっていたものの実行しなかったために、不正アクセスの被害にあうケースも少なくないからです。このため不正アクセスの基本対策を上記2つのポイントに従ってしっかりと行うようにしましょう。

本文では、確実に実践できるように不正アクセスを防ぐ方法を具体的に解説しているため、ぜひ目を通してみてください。

この記事で分かること

- 【基本編】不正アクセスを防ぐ方法

- 【発展編】不正アクセスを防ぐ方法

- 不正アクセス防止策を行う上での注意点

記事では、不正アクセスを防ぐ基本的な方法のほか、発展編として、セキュリティ製品の効果的な選び方なども紹介します。

最後に不正アクセスの防止策を行なう上での注意点も紹介しますので、ぜひ最後まで目を通し、効果的なセキュリティ対策を行なうようにしてください。

1. 不正アクセスを防ぐ方法9つ

不正アクセスの手口や原因について紹介しました。ここではその不正アクセスの手口やその原因を踏まえて、不正アクセスを防ぐ方法を解説します。

最新の手口も踏まえた不正アクセスを防ぐための基本対策は下記の通りです。

【不正アクセスを防ぐための基本対策チェックリスト】

| 不正アクセスを防ぐ方法 | 目的 | |

| ☐ | ソフトウエアの更新を欠かさない | ・システムの脆弱性への攻撃を防ぐ |

| ☐ | セキュリティ製品(サーバー向け)を導入する | ・システムの脆弱性への攻撃を防ぐ・ウイルス感染を防ぐ |

| ☐ | セキュリティ製品(パソコン・端末用)を導入する | ・ウイルス感染を防ぐ |

| ☐ | 不要なサービスを停止する | ・システムの脆弱性への攻撃を防ぐ |

| ☐ | 無線LANのセキュリティを強化する | ・システムの脆弱性への攻撃を防ぐ・不正傍受・不正使用を防ぐ |

| ☐ | パスワード管理・認証を強化する | ・不正ログインによるなりすまし行為を防ぐ |

| ☐ | アクセス権限を適切に設定する | ・不正ログインによるなりすまし行為を防ぐ |

| ☐ | 機器を適切に管理する | ・ウイルス感染を防ぐ・不正ログインによるなりすまし行為を防ぐ |

| ☐ | 社員のセキュリティ意識を高める | ・不正ログインによるなりすまし行為を防ぐ |

冒頭でも触れましたが、基本対策は、一部だけを行って一部を行わないと、不正アクセスの余地が残り、対策を行なっていない部分を攻撃される可能性があります。基本対策はまんべんなく行うようにしましょう。

下記に詳しく内容を紹介しますので、自社で対策ができているかどうか確認することをおすすめします。また、対処できていない部分があれば、改めて対処するようにしましょう。

1-1. ソフトウエアの更新を欠かさない

ソフトウエアの脆弱性を放置していると不正アクセスのターゲットにされやすくなります。

不正アクセスのターゲットとなるソフトウエアの脆弱性を補うためにも、ソフトウエアの更新を欠かさないようにしましょう。

<用語説明>「ソフトウエアの脆弱性」とは、ソフトウエアについて本来できるはずのない操作が出来てしまったり、本来は見えないはずの情報が見えてしまったりというソフトウエアの欠陥のことです。設計ミスやプログラミングの誤りによって起こります。不正アクセスの攻撃者は、こうした欠陥がないかどうか、不正なリクエストや大量のデータを企業のシステムに送りつつ探り、欠陥があればそこを突破口にして企業のネットワーク内に侵入します。

ソフトウエアの開発会社では通常、ソフトウエアの脆弱性が発見されるとすぐに修正プログラムを開発し、利用者に配布します。利用者は開発メーカーから修正プログラムがリリースされればすぐに更新するようにしましょう。

ソフトウエアの更新は、ソフトウエア上で通知されたり、あるいは開発メーカーから利用者にメールなどの手段で通知があったりするため、それらを見落とさないように気を付けましょう。

また自社で使用している全てのソフトウェアについて、ソフトウェアの更新情報を早めに入手できるように、サポートメールを受信するようにしたり、定期的に開発メーカーのWEBサイトのリリース情報をチェックするようにしましょう。

1-2. セキュリティ製品を導入する

不正アクセスを防ぐためにセキュリティ製品を導入することをおすすめします。

サーバーやディバイスを購入した際にセキュリティ製品を導入した会社も多いかと思いますが、あらためて、必要なものが整っているかどうか確認するようにしましょう。

セキュリティ製品は、

- サーバー・ネットワーク向けのセキュリティ製品

- パソコンや携帯などのデバイス向けのセキュリティ製品

の両方が必要なため、それぞれ解説します。

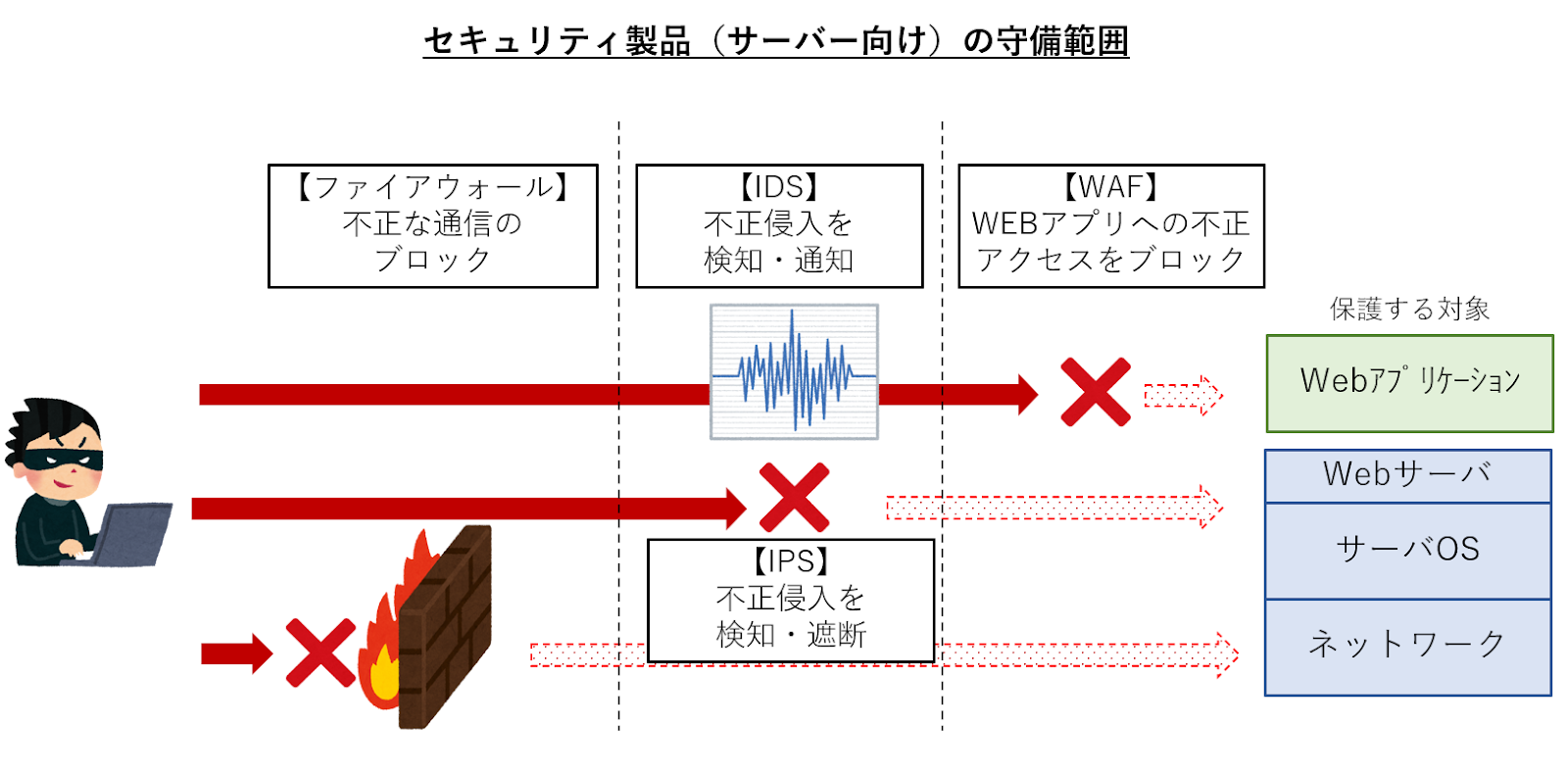

1-2-1. サーバー・ネットワーク用セキュリティ製品を導入する

サーバー・ネットワーク向けのセキュリティ製品には下記のような種類があります。

【サーバー・ネットワーク用セキュリティ製品】

ファイアウォールとは

社内ネットワークとインターネットとの境界に設置し、不正アクセスをブロックするシステムIDS(Intrusion Detection System):不正侵入検知システム。外部からの不正な侵入を検知し、管理者に通知します。IPS(Intrusion Prevention System):不正侵入遮断システム。外部からの不正な侵入を検知し、侵入を遮断します。WAF(Web Application Firewall):Webアプリケーションに特化したファイアウォール。SQLインジェクション(Webアプリケーションに不正な構文を送りつけて侵入する攻撃法)を防ぐことに役立ちます。

それぞれ守備範囲が異なるため、下記のように組み合わせて利用するようにしましょう。

ファイアウォールとIDS/IPSは併用する

ファイアウォールとIDS・IPSは守備範囲が異なるため、併用するようにしましょう。

ファイアウォールはネットワークへの不正アクセスを防ぐために有効で、IDS・IPSはサーバーのOSやミドルウエアへの不正アクセスを防ぐために有効です。

また、不正アクセスの認知する方法も異なり、ファイアウォールは不正なアクセスかどうかをIPアドレスやポートといった送信元や宛先で判断します。一方のIDSやIPSは通信の内容を見て不正アクセスかどうか判断します。

例えば、送信元や宛先は正常なものを装いつつ、大量のデータを送りつけてシステムに負荷をかけ、不正侵入しようとする不正アクセスについては、ファイアウォールでは見抜くことができません。しかし、IDS・IPSは大量のデータが送られているということを検知できるため、不正アクセスを防ぐことができます。

防ぐことのできる不正アクセスが異なるため、ファイアウォールとIDS/IPSは併せて使うようにしましょう。

IDSとIPSはどちらかの利用でOK

IDSとIPSは必ずしも両方を取り入れる必要はありません。どちらかを取り入れれば良いといえます。

IDSとIPSの違いは、IDSが不正アクセスを検知し管理者に通知するまでの機能であるのに対し、IPSの方は、不正アクセスを検知した後、不正アクセスを遮断するところまで対応する点です。

不正アクセスを検知した後、すぐにシステムを遮断してしまうと業務上支障が出てしまう企業の場合にはIDSがおすすめです。その場合、不正アクセスの遮断は、自社の判断のもとで行うようにしましょう。

一方、不正アクセスを検知した場合に、企業秘密などの重要情報が漏れるリスクが大きいため、すぐにでも不正アクセスを遮断したい企業の場合は、IPSがおすすめです。

ファイアウォールとIDS・IPS製品の選び方については、「2. 【サーバーネットワーク用】不正アクセスを防ぐためのセキュリティ製品の選び方」を参照してください。

WAFも漏れなく取り入れる

WAFもまた、ファイアウォールやIDS・IPSと守備範囲が異なるため、別途導入するようにしましょう。

ファイアウォールやIDS・IPSがサーバーやネットワークの脆弱性への不正アクセスを防ぐためのセキュリティ対策製品であるのに対し、WAFは、Webアプリケーションの脆弱性を狙った不正アクセスを防ぐためのファイアウォールです。

WAF製品の選び方については「2. 【サーバーネットワーク用】不正アクセスを防ぐためのセキュリティ製品の選び方」を参照してください。

1-2-2. 個別パソコン・端末用セキュリティ製品を導入する

社員が使用する個別のパソコン端末にウイルス対策ソフトを入れることも大切です。

攻撃者は、社員が使うパソコンからウイルス感染をさせるために、ウイルスを仕込んだファイルを添付したメールを狙った企業の社員に送りつけたりします。近年は取引先からの返信メールを装って送りつけてくるなど、年々手口が巧妙化しています。社員が騙されて添付ファイルを開封し、マルウェアに感染するケースも少なくありません。

ウイルス対策ソフトを入れることで、不審なメールをブロックできたり、アクセスするとウイルス被害にあう危険なWebサイトへのアクセスを防ぐことが可能となります。

社内ネットワークに接続している1台のパソコンがウイルスに感染しただけで、組織内に被害が拡大する恐れがあるため、ウイルス対策ソフトを、社員のパソコン端末に入れておくようにしましょう。

1-3. 不要なサービスの停止

サーバー上の使用しないサービスは停止させておくようにしましょう。

例えば、OS(オペレーティングシステム)などのソフトウェアをイをインストールした際に、TELNETサービス、FTPサービスといったサービス機能が付いてきますが、社内で利用しないものについては機能を停止させておくようにしましょう。

監視の行き届かないサービスを使用しないまま機能させておくと、悪用されて不正侵入をされる恐れがあります。使っていないサービスは停止するようにしましょう。

1-4. 無線LANのセキュリティ設定

社内で無線LANを使用している場合は、有線と比べて通信内容を傍受(盗聴)されるリスクや不正使用されるリスクがあるため、セキュリティ対策が必要です。

アクセスポイントに設定する管理パスワードなどには、単純なものや類推しやすいものは避けるようにしましょう。

また、無線LANでやり取りするデータを盗まれないためにも、通信を暗号化するようにしましょう。暗号化はネットワークの設定で行うことができます。ただし選択する暗号化方式は、新しい方式を選ぶようにしましょう。

古い暗号化規格には「WEP」「WPA」などがありますが、これらは現在短時間で解読されるようになっているため、新しい「WPA2」や「WPA3」が主流です。総務省でも「WPA2」の方式を推奨しているため、「WPA2」あるいは最新規格の「WPA3」を使用することがおすすめです。

暗号化の際に注意したい点は、無線LANに使うすべての機器が選択した方式に対応していないと使えない点です。使用する機器が最新の「WPA3」に対応していない場合などでは「WPA2」方式を適用するとよいでしょう。

1-5. パスワード管理・認証の強化

不正なパスワード情報などによる「なりすまし攻撃」を減らすためにもパスワードの管理・認証方法を強化するようにしましょう。

具体的には次のような対策が考えられます。

- 推察されにくいパスワードを作る

- 二要素認証など多要素認証を設定するリスト

詳しく以下で見てみましょう。

1-5-1. 推奨されにくいパスワードを作る

パスワードを設定する際には、第三者に推察されにくい複雑なパスワードの設定をするようにしましょう。

例えば、下記のようなルールを設けることをおすすめします。

- パスワード設定には、英字(大文字・小文字)、数字・記号のすべてを含み12文字以上とする

- パスワードに生年月日や電話番号を含めない

- パスワードに有効期間を設け、利用者に定期的に変更させる

例えば英数記号を含めた12桁のパスワードにした場合、パスワードをランダムに作り上げ総当たり攻撃で不正アクセスを行なおうとしても40万年かかると言われています。

推奨されにくいパスワードにすることで不正ログインが行えなくなるため、パスワードを複雑化することをおすすめします。

1-5-2. 二要素認証など多要素認証を設定する

システムやアプリケーションにログインする際に、通常のID・パスワードとは別の認証方式を組み合わせることもおすすめです。

複数の認証方式を組み合わせることを「多要素認証」と言いますが、ユーザーの利便性も考えて要素を多くしすぎず、2つの認証方式を組み合わせた「二要素認証」を導入するとよいでしょう。

例えば、ログイン時に追加で、携帯電話あてにSMSでそのときのみ利用可能なパスワードを送信して入力させたり、顔認証や指紋認証を行ってログインする方法があります。

こうした二要素認証は不正ログインの難易度が上がるため、不正アクセス防止に効果的です。

1-6. アカウント権限を適切に設定する

機密情報や顧客情報など重要なデータベースへのアクセス権限について適切に設定するようにしましょう。

個人情報の漏洩事件の多くは、ディレクトリやファイルへのアクセス権限が適切でないことが原因で漏洩しているケースも少なくありません。ユーザーにすべての権限を与えるのでなく、最低限必要な利用者に必要最低限のアクセスを許可するようにしましょう。

アカウント権限を適切に設定することで、なりすましによる不正アクセスがあった場合に被害を少なくすることができます。

1-7. 機器を適切に管理する

社内で利用する機器を適切に管理することも大切です。

具体的には次のような点に気を付けて情報機器を管理するようにしましょう。

【社内の情報機器を適切に管理するための注意点】

| 社員が勝手にパソコンにソフトウエアをインストールしないようにインストール制限を設ける社員が外部に持ち出すモバイル端末には、ユーザー名・パスワードを記憶させない設定にする外部に端末を持ち出す場合は、申請を義務付け、持ち出し専用端末を持ち出すようにする社員の私用機器を持ち込ませないようにする機器の廃棄ルールを徹底する |

社員が勝手にパソコンにソフトウェアをインストールできる状態にしておくと、不審なソフトウェアをインストールしてコンピュータウイルスに感染してしまうことも考えられます。インストール制限を設けるようにしましょう。

また、社員が社外に持ち出す端末は、万が一紛失したり第三者に盗み見されることに備えて、ユーザー名やパスワードを記憶させないようにしましょう。持ち出し用の端末はセキュリティ設定を強化した専用端末とし、持ち出す際には誰がどこにいつ持ち出したか分かるように申請を義務付けましょう。

また、社員の持ち込んだUSBなどの私用機器からウイルス感染することもあるため、社員の私用機器を持ち込ませないようにすることがおすすめです。

さらに廃棄した機器から情報を盗み取り、不正アクセスに悪用されることもあるため、完全にデータを消去するなどしてから機器を廃棄することが重要です。

以上のように、情報機器を適切に管理することが大切と言えます。

1-8. 社員のセキュリティ意識を高める

社員のセキュリティ意識を高めることも不正アクセスを防ぐために大切です。

社内で情報セキュリティポリシーを定めて周知徹底するようにしましょう。

不正アクセスは、社員など人の油断や隙に付け込んで、行われることが少なくありません。このため、「不審なメールの添付ファイルは開かない」「不審なWEBサイトにはアクセスしない」「不審なプログラムはインストールしない」などのセキュリティ上の認識を、社員間で共有し徹底して実行することが大切です。

周知するだけでなく実行を徹底するためには、例えば、情報セキュリティポリシーを定めたあと、

- 情報セキュリティに関する同意書に同意の署名をもらう

- 違反時の規定も設ける

などの対策を取り、情報セキュリティの意識を浸透させる体制を作ることがおすすめです。

情報セキュリティポリシーの作り方は総務省「情報セキュリティポリシーの策定」などを参照してください。情報セキュリティポリシーを活用して、社員のセキュリティ意識を高めるようにしましょう。

2. 【サーバーネットワーク用】不正アクセスを防ぐためのセキュリティ製品の選び方

「1-2-1. サーバー・ネットワーク用セキュリティ製品を導入する」でお伝えした通り、不正アクセスを防ぐには、

- ファイアウォール

- IDS/IPS

- WAF

といったそれぞれ守備範囲の異なる不正アクセス対策の製品を導入することが大切です。

とはいえ、実際にどのような製品を選んで導入すればいいのか迷ってしまいますよね。

実際にセキュリティ製品を選ぶ際には、下記点を先に決めておく必要があります。

ここでは、セキュリティ製品を選ぶために、上記2つのポイントを見きわめる方法と具体的なおすすめセキュリティ製品を紹介します。

事例などから自社のニーズに近いものを選び、セキュリティ製品選びに役立てていきましょう。

2-1. 「ソフトウエア型」「アプライアンス型」「クラウド型」など、導入形態を決める

サーバー・ネットワーク用のセキュリティ製品を選ぶ際には、下記のような3つの導入形態があるため、3つの中から自社にあう形態を選ぶようにしましょう。

- ソフトウエア型(インストール型、ホスト型)

- アプライアンス型(ゲートウエイ型)

- クラウド型(サービス型)リスト

「1.ソフトウエア型(インストール型、ホスト型)」は、セキュリティ製品を、サーバーにインストールして使う形態です。

「2.アプライアンス型(ゲートウエイ型)」は、サーバーとは別に、セキュリティ用の専用機器を設置し、専用機器でセキュリティソフトを運用する形態です。

「3.クラウド型(サービス型)」は、サーバーや専用機器が不要で、クラウド上でベンダーからサービスを受ける形態です。

それぞれについて下記のようなメリット・デメリットがあります。

【サーバー・ネットワーク用セキュリティ製品導入形態のメリット・デメリット】

| メリット | デメリット | |

| ソフトウエア型 | インストールするだけのため、新たな機器を調達する手間がない導入後の運用管理・メンテナンスの手間が少ない | サーバーに負荷がかかり処理スピードが遅くなる場合もあるサーバー数が多いとライセンス数が多くなり費用がかさむ運用には専門スキルが必要 |

| アプライアンス型 | 自社にあったカスタマイズができるサーバー数が多い場合、コストパフォーマンスがよくなる障害があった場合、自社で迅速対応できる | 専用機器の導入が必要なため初期費用が高い導入後の運用管理・メンテナンスが必要。導入・運用に専門スキルが必要 |

| クラウド型 | 初期設定から運用までサービスの提供会社が行うため手間がかからない | セキュリティの質をベンダーに依存することになる障害があった場合、ベンダーの対応を待つことになる |

導入形態を選ぶ際には、上記メリット・デメリットを踏まえて選ぶようにしましょう。

例えば、下記のような選び方が想定されます。

<導入形態の選び方の例>

1)中小企業でサーバー数も多くなく、高い専門性を持つ管理スタッフが確保しにくい場合ソフトウエア型かクラウド型が、費用を抑えられるためおすすめです。また、クラウド型の方が、ベンダーに運用も任せられるため、高い専門性を持つ管理スタッフが確保できなくても運用が可能です。

2)とりあえずセキュリティ製品を試したい場合初期設定と運用の手間がかからなクラウド型がおすすめです。また、クラウド型は月単位の短期契約も可能なため、試しやすいと言えます。

3)金融サービスなど高度な顧客サービスを行っているため、故障トラブルの際に、自社の責任で迅速に行う必要がある場合アプライアンス型が適していると言えます。自社でセキュリティ機器を所有して運用するため、故障などのトラブルがあれば社内の部門で迅速に対応できます。

それぞれの導入形態のメリットやデメリット、選び方の例などを参照し、自社のニーズに合うものを選ぶようにしてください。

2-2. セキュリティ製品の組み合わせのパターンを選ぶ

サーバー・ネットワーク用のセキュリティ製品を選ぶ際には、組み合わせ方に次のようなパターンがあります。

- UMT(統合脅威管理)を導入:「ファイアウォール」「IDS/IPS」「WAF」がセットになったセキュリティ製品を導入する

- 個別で導入:「ファイアウォール」「IDS/IPS」「WAF」をそれぞれ個別に選んで導入する

それぞれの導入パターンとおすすめ商品の例を紹介しますので、自社のニーズに近いものを参考にするようにしてください。

2-2-1. 【パターン1】UTMのおすすめセキュリティ製品の例

UTMとは、「ファイアウォール」「IDS/IPS」「WAF」といった複数の異なるセキュリティ機能を一つのハードウェアにまとめたセキュリティ製品のことです。UTMとは、統合脅威管理(Unified Threat Management)という言葉の略称です。

UTM製品を導入すると、「ファイアウォール」「IDS/IPS」「WAF」すべての機能をまとめて管理できるというメリットがあります。デメリットは、すべてのセキュリティ機能を一社の製品にまとめてしまうため、セキュリティの質を一社にゆだねることになる点です。信頼できる会社の製品を選ぶことが大切です。

UTMのおすすめ製品の例としては下記のようなものがあります。

【UTM製品おすすめ事例】

| 製品名(開発会社名) | 特徴 | 導入形態 | 参考価格 |

| Check Point700シリーズ(株式会社ピーエスアイ) | 中小企業におすすめ。コストを抑えて包括的なセキュリティ対策が可能。 | アプライアンス | 初年度導入価格:366,000円~次年度価格(ライセンス1年):90,000円~など |

Check Point700シリーズは、企業規模に合わせた4シリーズを展開しています。複雑な管理工程がなく、セキュリティ対策の工数を少なくしたい中小企業におすすめです。

UTM製品を選ぶ場合、他に2,3の類似製品について相見積もりを取り寄せるなどして、製品内容や価格などを比較検討して最適なものを選ぶようにしましょう。

2-2-2. 【パターン2】「ファイアウォール」おすすめ製品の例

ファイアウォールについては、「次世代ファイアウォール」を取り入れるようにしましょう。

次世代ファイアウォールとは、アプリケーションからのアクセスを監視・制御する機能が盛り込まれているファイアウォールのことです。

ファイアウォールとは、外部のインターネットから社内ネットワークへの不正アクセスをブロックするものですが、従来型のファイアウォールでは、TwitterやFacebookといったアプリケーションを装ったアクセスを遮断することができませんでした。

しかし「次世代ファイアウォール」ではこれらのアプリケーションを装った不正アクセスを検知・ブロックすることが可能です。安全のためにも次世代ファイアウォールを選ぶようにしましょう。

実際の次世代ファイアウォールには、アプリケーションの監視機能以上のセキュリティ機能(ウイルスブロック機能など)が付いている場合がほとんどです。例えば下記のような製品がおすすめです。

【次世代ファイアウォール製品おすすめ事例】

| 製品名(開発会社名) | 特徴 | 導入形態 | 参考価格 |

| Untangle(ウェアポータル株式会社) | 導入機器をリモート環境で一元管理。既存のファイアウォールに追加導入可。 | アプライアンス | 年額180,000円~/12ライセンス~ |

Untangle (アンタングル)は、既存のファイアウォールに重ねて導入することもできる多機能のセキュリティ製品です。コンピュータウイルスをブロックしたりスパイウエアをブロックすることも可能です。

次世代ファイアウォールを取り入れたい場合は類似製品の相見積もりなどを取り寄せて、製品内容や価格などを比較検討して最適なものを選ぶようにしましょう。

2-2-3. 【パターン3】「IDS / IPS」おすすめ製品の例

「2-2-1. サーバー・ネットワーク用セキュリティ製品を導入する」でも解説しましたが、IDSはサーバー・ネットワークへの不正侵入を検知するシステムで、IPSは、不正侵入を検知し遮断するシステムです。

「IDS / IPS」を導入する際には、ネットワークの規模や予算、導入実績(信頼度の高さ)などを考慮して選ぶようにしましょう。「IDS / IPS」についてのおすすめ製品としては、下記のような製品があります。

【IDS / IPS製品おすすめ事例】

| 製品名(開発会社名) | 特徴 | 導入形態 | 参考価格 |

| L2Blocker(株式会社ソフトクリエイト) | 既存のネットワーク構成を変えずに導入可能。無線LAN環境にも対応可。 | アプライアンス/クラウド | 380,000円 ~ |

L2Blockerは、社内ネットワークで利用を認めていない機器が接続された際に、機器を検知してネットワーク利用を遮断するセキュリティシステムです。あらゆるネットワーク規模に対応しているため、導入実績2000社以上と多くの企業で利用されています。

「IDS / IPS」セキュリティ製品を取り入れたい場合は類似製品の相見積もりなどを取り寄せて、製品内容や価格などを比較検討して最適なものを選ぶようにしましょう。

2-2-4. 【パターン4】「WAF」おすすめ製品の例

「WAF」とは、Webアプリケーションに特化したファイアウォールです。様々な製品が出ているため、「WAF」を導入する際は、費用や内容、導入実績(信頼度の高さ)などを比較して検討するようにしましょう。

WAFについてのおすすめ製品としては下記のようなものがあります。

【WAF製品おすすめ事例】

| 製品名(開発会社名) | 特徴 | 導入形態 | 参考価格 |

| Scutum(株式会社セキュアスカイ・テクノロジー) | 11年連続国内シェアNo.1のクラウド型WAF。Webアプリの脆弱性を狙う攻撃を防御し、情報漏えいや改ざんのリスクからサイトを保護。 | クラウド | 29,800円/月~ |

Scutumは、クラウド型WAF市場の売上シェア11年連続No.1を獲得しているトップブランド製品です。セキュリティとシステム運用のプロによるフルサポートで、誤検知の少ない最新のセキュリティ対策を常時提供しています。

「WAF」セキュリティ製品を取り入れたい場合も、相見積もりを取るなどして製品内容や価格などを比較検討して、最適なものを選ぶようにしましょう。

以上のようにセキュリティ製品にはさまざまなものがあるため、自社のセキュリティに役立ちそうな製品があれば資料を取り寄せて検討することをおすすめします。

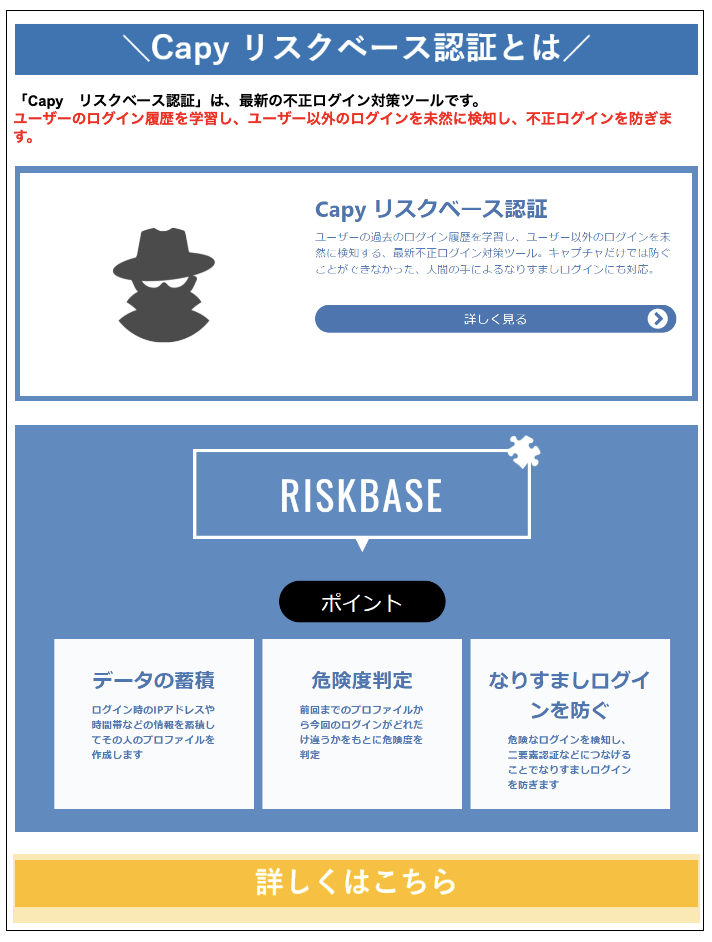

例えばCapy株式会社の「リスクベース認証」は、最新の不正ログイン対策ツールです。ユーザーのログイン履歴を学習し、ユーザー以外のログインを未然に検知するため、人間の手によるなりすましログインにも対応することができます。不正アクセスの中でも不正ログイン対策を検討している場合は参考にしてください。

3.【個別PC・クライアント端末用】不正アクセスを防ぐためのセキュリティ製品の選び方

サーバー・ネットワーク用のセキュリティ製品のパターンなどを紹介しました。

しかし、「1-2-2. 個別パソコン・端末用セキュリティ製品を導入するでも解説した通り、実際には、セキュリティ製品は、サーバー・ネットワーク用だけでなく、個別パソコン・クライアント端末用にも導入する必要があります。

企業の中では1台のパソコンがウイルスに感染しただけでも、ウイルス対策ソフトなどのセキュリティ製品が導入されていないと、社内の他の情報機器にも感染しかねないからです。

個別パソコン・クライアント端末用のセキュリティ製品を選ぶことも大切なため、ここでは具体的な選び方について補足します。

個別パソコン・クライアント端末用のセキュリティ製品を選ぶ際の参考にしてください。

3-1. メリット・デメリットを踏まえて選ぶ

個別パソコン・クライアント端末用のセキュリティ製品を導入することは重要なことですが、導入については、下記のようなメリットとデメリットがあります。

パソコン端末用セキュリティ製品のメリット・デメリット

| メリット | デメリット |

| 最新のウイルス対策が可能 | 費用がかかる |

| 集中管理がしやすい | 業務上の動作に影響する場合がある |

パソコン用セキュリティ製品を取り入れるメリットは何といっても、最新のウイルス対策ができることです。社員のパソコンに最新のウイルスがメールで送られたとしてもパソコン内で対応することができます。また、全社のパソコンを集中管理できることも大きなメリットです。企業向けのウイルス対策ソフトでは、集中管理機能があり管理者側にてアップデートなどの管理をすることができます。そのためアップデート漏れでウイルス感染してしまうということも回避できます。

デメリットとしては、費用がかかりますが、1ユーザー当たり年間3,500~5,000円程度です。管理がしやすくなること、安全に運営できることを考えると高いとは言えません。

ただし中には、社内のパソコン環境との相性で、パソコンの操作が遅くなり業務効率が下がる場合もあるので、操作性との相性には注意しましょう。

具体的なおすすめ製品の例としては下記のような製品があります。

【パソコン端末用セキュリティ製品おすすめ事例】

| 製品名(開発会社名) | 特徴 | 導入形態 | 参考価格 |

| アバスト(Avast Software Japan 合同会社) | 世界で4億人以上が利用。ビジネス向けサービスは3種類。デバイス1台ごとの契約のため中小企業も導入しやすい。 | インストール | デバイス1台当たり4,033円/1年間6,050円/2年間 |

アバストは、世界で4億人以上が利用しているウイルス対策ソフトです。高機能のアンチウイルスなどを搭載しています。企業向けでも契約は1台から対応可能なため、中小企業など小規模な事業会社でも導入しやすいと言えます。

無料で試せるセキュリティ製品も多いため、実際に使用し、「管理はしやすいか」「業務上の動作に支障はないか」「サポート体制は整っているか」などといった点も確認しつつ、決めるようにしましょう。

4. 不正アクセスの防止策を行なう上での注意点

不正アクセスを防ぐ方法について紹介しました。

冒頭でも少し触れましたが、不正アクセスを防ぐための基本的な方法は10年以上前から広く知られています。それにもかかわらず、年々不正アクセスの被害のニュースが減少する気配はありません。

ここでは、IPA(独立行政法人情報処理推進機構)「コンピュータウイルス・不正アクセスの届出事例(2021年下半期)」などに掲載されている実際に起きた不正アクセスの事例を参考に、不正アクセスの防止策を行う上での注意点を紹介します。

具体的には下記の3点です。

- 基本対策を確実に実行することが大切

- 最新の情報を常に収集し迅速に対応する

- 事後対策を考えておく

詳しく見てみましょう。

4-1. 基本対策を確実に実施することが大切

不正アクセスの防止策を行う上で重要なことは、基本対策を確実に実行に移すことと言えます。

IPA(独立行政法人情報処理推進機構)「コンピュータウイルス・不正アクセスの届出事例(2021年下半期)」によると、2021年下半期に届出のあった不正アクセスの大半が、「ソフトウェアの更新」などといった基本的な不正アクセス防止対策が実施されていれば防げたものだと分析しています。

不正アクセスを防ぐための基本対策を理解するだけでなく、きちんと継続して実行することが大切です。

4-2. 最新の情報を常に収集し迅速に対応する

不正アクセスの手法は年々巧妙化しているため、最新の情報を収集・把握し、迅速な対応をとることが大切です。

例えば、「1-1-3. ランサムウェアなどのマルウェア感染」でも少し触れましたが、マルウェア感染メールを送る手法についても、取引先の返信メールを装って送るなど手口が年々巧妙化しています。新しい手口を知らなければ、うっかり騙され不正アクセスされる危険性が高いと言えます。

最新の情報を把握して対策を取っておくことが大切と言えます。

また、ソフトウエアの脆弱性についても。開発メーカーからソフトウエアの欠陥が発表されて1週間以内に狙われて不正アクセスされるケースなどもあります。開発メーカーのニュースを1週間に一度確認しているようでは、対応に遅れが出てしまいます。

情報セキュリティについての最新の情報を早めに確認し対策を取れる体制にしておくことが大切です。

4-3. 事後対策を考えておく

万が一、不正アクセスをされた時の対策を考えておくことも大切です。

不正アクセスにあう事態に備えて、例えば下記のような対策を取っておくようにしましょう。

- 速やかに不正アクセスを検知し、遮断できる体制を整える(IPSなどのセキュリティ製品で対応可能)

- セキュリティ対策委員を決め、社内で被害が発覚した際に、スムーズに対応できる体制と手順を整える

- 重要データのリカバリーができるように、定期的にデータのバックアップを取っておく

- 不正アクセスの被害状況や影響範囲の調査などの事後対策が行えるよう、ログ(通信記録)を取得、保管しておく

万が一、被害にあった場合に速やかに対策が取れると被害の拡大を防ぐことができます。事前に上記のような対策を検討し、できるところから着手しておくようにしましょう。

まとめ

不正アクセスを防ぐ方法について紹介しましたがいかがでしたでしょうか。

不正アクセスを防ぐためには、次のような基本対策を取ることを解説しました。

【不正アクセスを防ぐための基本対策】

| 不正アクセスを防ぐ方法 | 目的 | |

| ☐ | ソフトウエアの更新を欠かさない | ・システムの脆弱性への攻撃を防ぐ・マルウエア感染を防ぐ |

| ☐ | セキュリティ製品(サーバー向け)を導入する | ・システムの脆弱性への攻撃を防ぐ・マルウエア感染を防ぐ・なりすまし攻撃を防ぐ |

| ☐ | セキュリティ製品(パソコン・端末用)を導入する | ・システムの脆弱性への攻撃を防ぐ・マルウエア感染を防ぐ |

| ☐ | 不要なサービスを停止する | ・システムの脆弱性への攻撃を防ぐ |

| ☐ | 無線LANのセキュリティを強化する | ・システムの脆弱性への攻撃を防ぐ・なりすまし攻撃を防ぐ |

| ☐ | パスワード管理・認証を強化する | ・なりすまし攻撃を防ぐ |

| ☐ | アクセス権限を適切に設定する | ・なりすまし攻撃を防ぐ |

| ☐ | 機器を適切に管理する | ・マルウエア感染を防ぐ・なりすまし攻撃を防ぐ |

| ☐ | 社員のセキュリティ意識を高める | ・マルウエア感染を防ぐ・なりすまし攻撃を防ぐ |

不正アクセスを効果的に防ぐためにも、基本対策はまんべんなく行うことが大切です。

不正アクセスを防止するためには、セキュリティ製品選びも重要ですが、セキュリティ製品を選ぶ前に、自社の体制に合わせて下記点を見定めておくようにしましょう。

上記ポイントが確定すれば、本文「2-2. セキュリティ製品の組み合わせのパターンを選ぶ」に記載のおすすめセキュリティ製品などを参照し、セキュリティ製品を選ぶようにしてください。

また、不正アクセスの予防策を行なう上で、次の3つの点に注意することも大切です。

- 基本対策を確実に実行する

- 最新の情報を常に収集し迅速に対応する

- 事後対策を考えておく

これらの点を踏まえて、ぜひ、不正アクセスを効果的に防ぐようにしてください。