「パスワードリスト攻撃をされた場合、ユーザーにはどんな被害が及んだのか?」

「実際に攻撃を受けた企業は、その後どうなってしまうのか?」

Webサービスを提供している企業は、こういった疑問や不安を感じることもあるのではないでしょうか。

サイバー攻撃の一種で、インターネット上のサービスに登録者以外の人間が不正ログインするという、パスワードリスト攻撃。

これまで数多くの企業が被害に遭っており、どんなWebサービスにも起こりうる問題です。

本記事では、過去にあったパスワードリスト攻撃の事例を10種類紹介します。

| 株式会社ディノス・セシール | 個人情報が閲覧された可能性 (氏名・生年月日・メールアドレス等) |

| HJホールディングス株式会社 | 個人情報が閲覧された可能性 (氏名・生年月日・メールアドレス等) |

| セブン&アイ・ホールディングス | ID乗っ取りによる電子マネーの不正利用、サービス終了 |

| 株式会社ファーストリテイリング | 個人情報流出の可能性 (住所・氏名・メールアドレス・クレジットカード情報の一部 ほか) |

| 株式会社NTTドコモ | アカウント乗っ取りによる「iPhone X」の不正購入 |

| 楽天グループ株式会社 株式会社ビックカメラ | ポイントの不正利用 |

| 東京ガス株式会社 | 個人情報流出の可能性(氏名・ガス・電気の請求予定金額・保有ポイント ほか) 保有ポイントの不正利用 |

| DeSCヘルスケア株式会社 | 個人情報流出の可能性(カナ氏名・健康保険組合名) ポイント不正利用の可能性 |

| 株式会社サイバーエージェント | 個人情報流出の可能性(ニックネーム・生年月日・メールアドレス等) |

| 株式会社ドワンゴ | 個人情報流出の可能性(氏名・生年月日・メールアドレス等) コメントのなりすまし投稿の可能性 ポイントの不正利用 |

実際にあった被害の内容や企業側の対応を見ることで

「自社のWebサービスで同じことが起こった場合、最悪どんな未来が待っているのか」

「どうすればこういった事件を防げたのか」

といったイメージがしやすくなり、より具体的な対策ができるようになります。

ぜひ最後まで読んで、あなたが携わっているWebサービスのセキュリティを見直すきっかけにしてください。

この記事からわかること

- パスワードリスト攻撃の10の事例

- 事例から見たパスワードリスト攻撃を受けてしまう原因

- 事例から見た企業側が取れる対策

1.パスワードリスト攻撃の10の事例

ここでは、Webサービスを提供する企業がパスワードリスト攻撃を受けた10の事例を紹介します。

| 発表日 | 企業名 | サービス名 | 被害内容 |

|---|---|---|---|

| 2020年11月6日 | 株式会社 ディノス・セシール | 通販サイト 「セシールオンラインショップ」 | 個人情報が閲覧された可能性 (氏名・生年月日・メールアドレス等) |

| 2020年9月24日 | HJホールディングス 株式会社 | 動画配信サービス 「Hulu」 | 個人情報が閲覧された可能性 (氏名・生年月日・メールアドレス等) |

| 2019年8月1日 | セブン&アイ・ホールディングス | スマホ決済サービス 「7pay」 | ID乗っ取りによる電子マネーの不正利用、サービス終了 |

| 2019年5月13日 | 株式会社 ファーストリテイリング | 通販サイト 「ユニクロ公式オンラインストア」 「ジーユー公式オンラインストア」 | 個人情報流出の可能性 (住所・氏名・メールアドレス・クレジットカード情報の一部 ほか) |

| 2018年8月13日 | 株式会社NTTドコモ | 通販サイト 「ドコモオンラインストア」 | アカウント乗っ取りによる「iPhone X」の不正購入 |

| 2017年9月19日 | 楽天グループ株式会社 株式会社ビックカメラ | 通販サービス「楽天」 家電量販店「ビックカメラ」 | ポイントの不正利用ポイントの不正利用 |

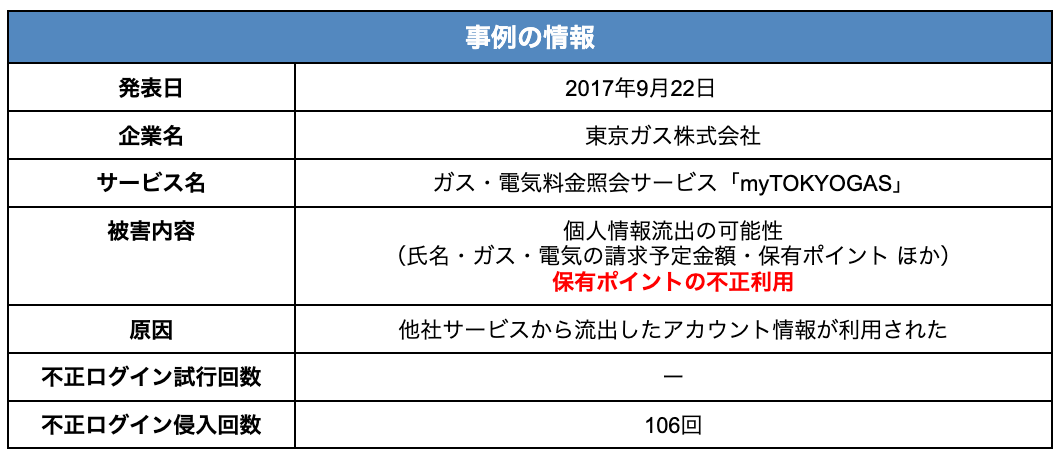

| 2017年9月22日 | 東京ガス株式会社 | ガス・電気料金照会サービス 「myTOKYOGAS」 | 個人情報流出の可能性(氏名・ガス・電気の請求予定金額・保有ポイント ほか) 保有ポイントの不正利用 |

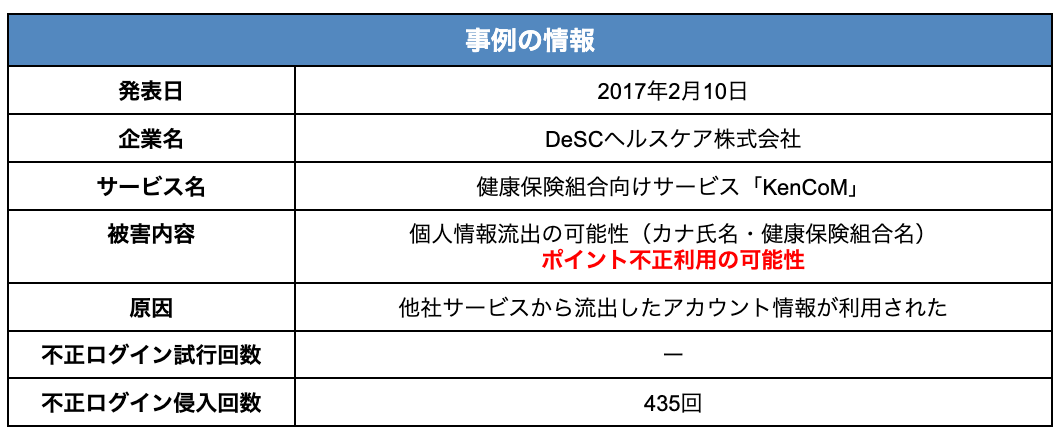

| 2017年2月10日 | DeSCヘルスケア 株式会社 | 健康保険組合向けサービス 「KenCoM」 | 個人情報流出の可能性(カナ氏名・健康保険組合名) ポイント不正利用の可能性 |

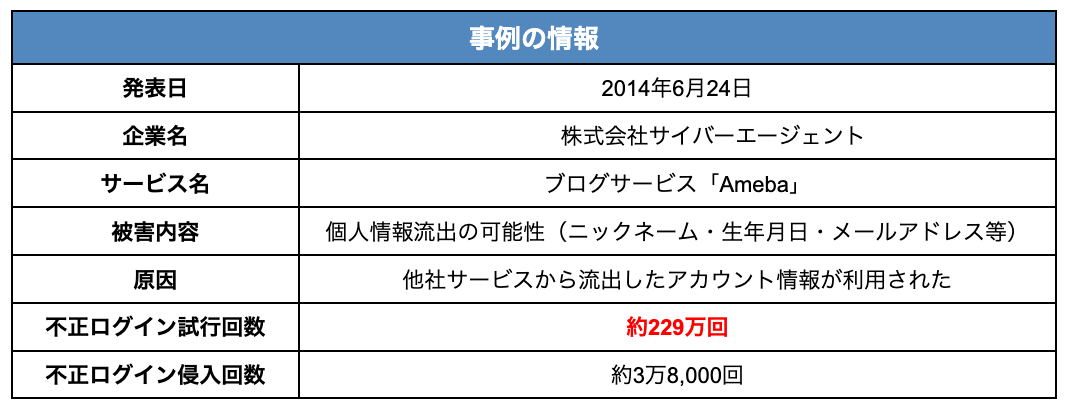

| 2014年6月24日 | 株式会社 サイバーエージェント | ブログサービス 「Ameba」 | 個人情報流出の可能性(ニックネーム・生年月日・メールアドレス等) |

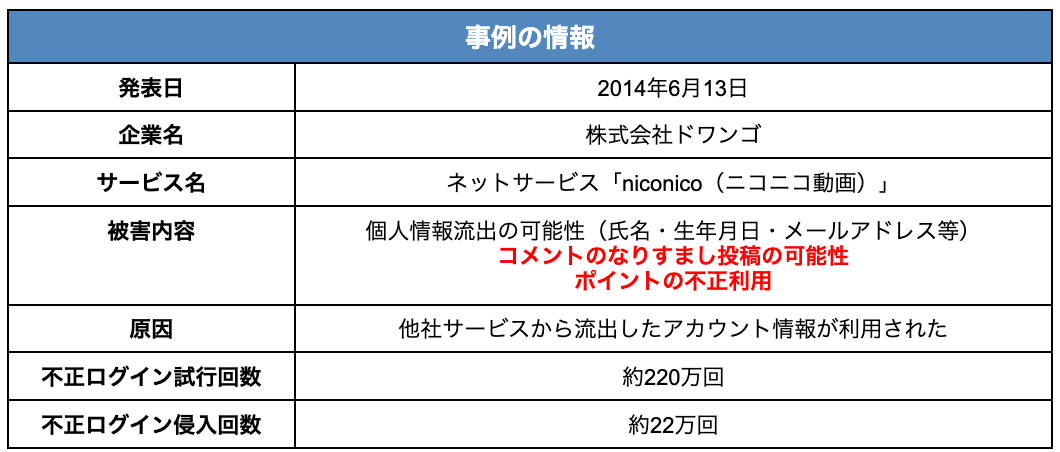

| 2014年6月13日 | 株式会社ドワンゴ | ネットサービス 「niconico(ニコニコ動画)」 | 個人情報流出の可能性(氏名・生年月日・メールアドレス等) コメントのなりすまし投稿の可能性 ポイントの不正利用 |

1件ずつ、詳しく見ていきましょう。

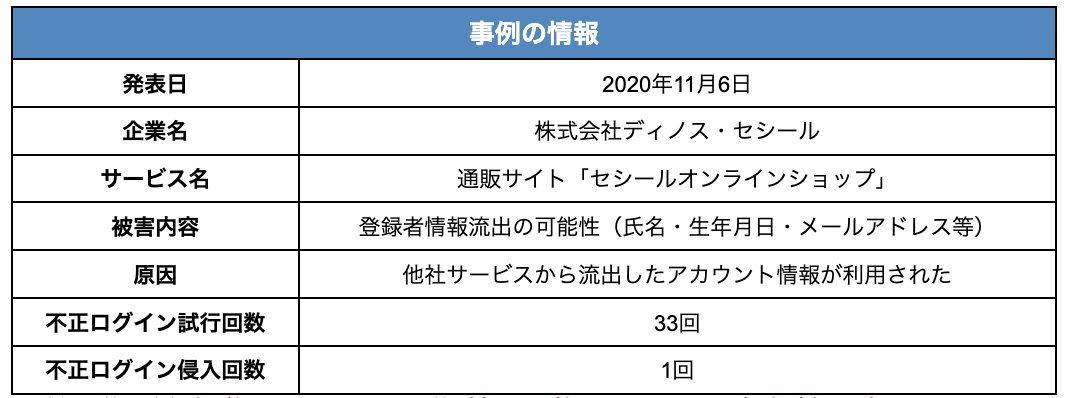

1-1.度重なる不正アクセスをブロック「セシールオンラインショップ」(2020年)

2020年11月4日、通販サイト「セシールオンラインショップ」で、33回にわたる不正ログイン操作が行われ、うち1件が実際に不正ログインされた。

登録者の個人情報のうち、氏名・生年月日・メールアドレス・性別・保有ポイント・会員ランク等が閲覧された可能性があるものの、これらの情報は外部に流出していない。

運営元の株式会社ディノス・セシールは、以下の方法で対応。

- ログインできないよう操作し、該当ユーザーに連絡

- 不正アクセスが行われたIPアドレスをブロック

- ユーザー全体にパスワードリスト攻撃の注意喚起の連絡

「セシールオンラインショップ」は、2019年に6回ものパスワードリスト攻撃を受けているものの、早期発見とすぐに被害状況を発表する真摯な姿勢が評価されている。

※試行回数:攻撃者が侵入しようとした回数(多いほど侵入されてしまう危険が高まる)

※侵入回数:実際に侵入されてしまった回数(多いほどユーザーへの被害が拡大)

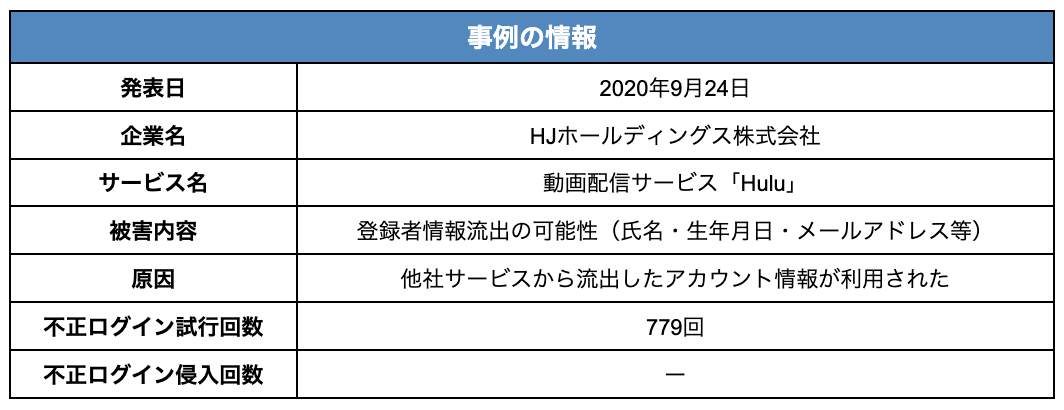

1-2.779件の個人情報流出の可能性「hulu」(2020年)

2020年9月23日、動画配信サービス「Hulu」で、779件にわたる不正ログイン操作が確認された。

その後も同月26日に18件、10月1日に1件の不正ログインがあったものの、実際に侵入されたかは不明。

登録したユーザーの個人情報のうち、氏名・生年月日・メールアドレス・性別が閲覧された可能性があるものの、クレジットカード情報の閲覧被害はなし。

運営元のHJホールディングス株式会社は、対象となったアカウントに向けて、パスワードの強制リセットと再設定で対応した。

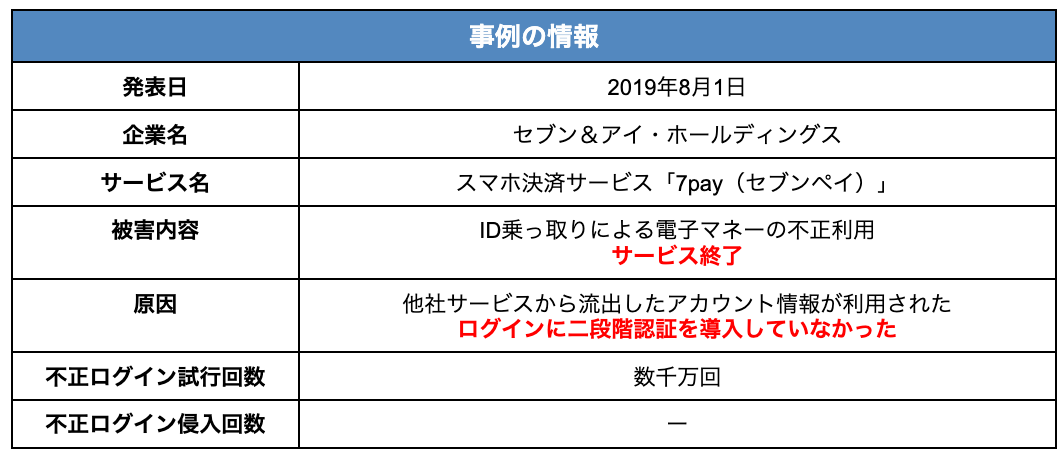

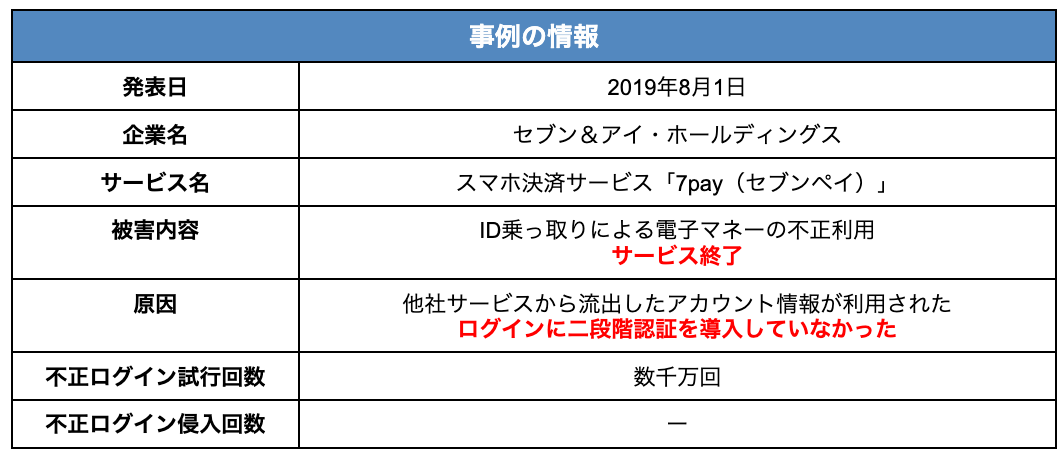

1-3.不正利用でサービス終了「7pay」(2019年)

2020年7月、開始したばかりのスマホ決済サービス「7pay」が数千万回にわたる不正ログインの攻撃を受け、808人ものユーザーが電子マネーを不正利用されるという事態が発生。

被害総額は4,000万円にものぼり、その規模の大きさとユーザーへの直接的な金銭被害が及んだことで、開始からわずか2ヶ月あまりでサービスが終了。

運営元のセブン&アイ・ホールディングスは、8月に開かれた記者会見で原因や状況について説明したうえで、被害を受けたユーザーに向けて払い戻し対応することを発表した。

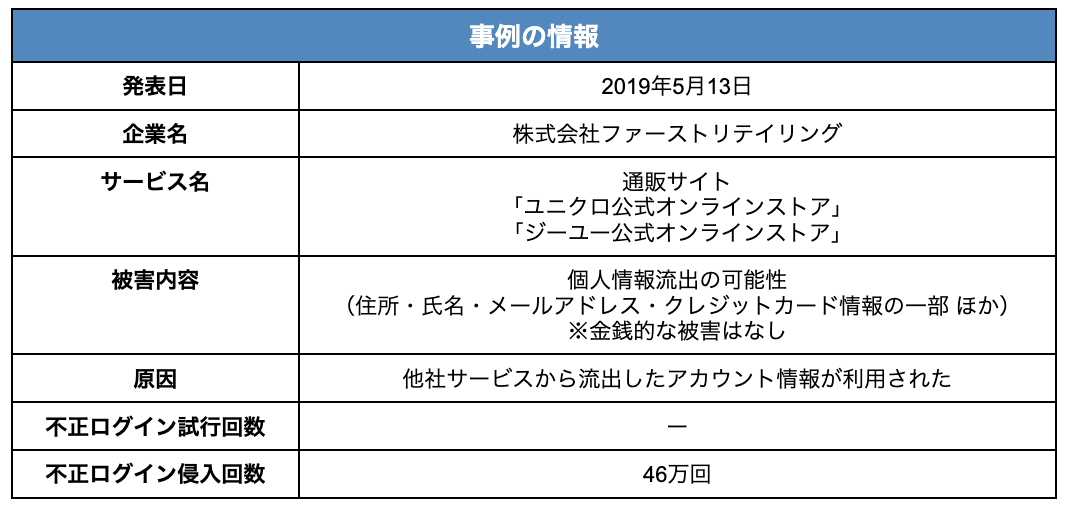

1-4.個人情報46万件が流出「ユニクロ・GU」(2019年)

2019年5月、株式会社ファーストリテイリング傘下であるユニクロ・GUの公式通販サイトで、46万件ものアカウント情報が漏洩したと発表された。

閲覧された可能性のある情報の中にはクレジットカードの一部なども含まれていたが、上4桁と下4桁以外は非表示でセキュリティ番号も保存されていなかったため、ユーザーへ金銭的な被害は及ばなかった。

発覚から3日後に、株式会社ファーストリテイリングは以下の対応をすべて実施。

- 不正アクセスが行われたIPアドレスをブロック

- 攻撃を受けたユーザーのパスワードを無効化

- パスワード再設定のお願いを個別に連絡

流出した個人情報の件数が多く話題にはなったものの、迅速な対応により実害はなかった。

1-5.iPhoneXの不正購入1,000件「docomo オンラインストア」(2018年)

2018年7月、モバイル端末の通販サイト「docomo オンラインストア」がパスワードリスト攻撃を受けていると、顧客からの問い合わせにより発覚した。

侵入された1,800件のアカウントのうち、およそ1,000件が「iPhone X」を不正購入されるという被害に逢っており、ログインしただけでカード情報を入力しなくても端末を購入できてしまう仕様が不正購入の原因だと考えられている。

運営元の株式会社NTTドコモは、被害を受けたアカウントを停止して個別に連絡、購入代金の請求の停止という形で対応した。

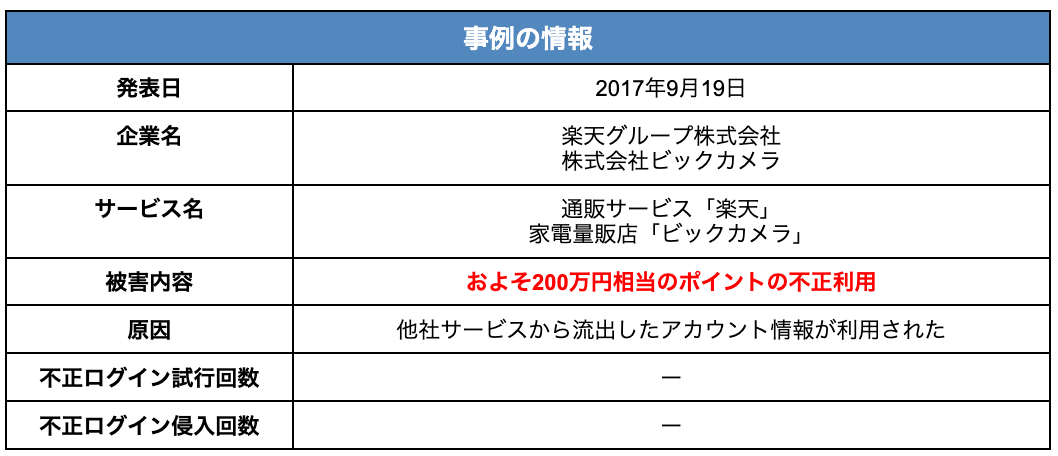

1-6.ポイント不正入手で商品購入「楽天」「ビックカメラ」(2014年)

2016年10月から11月にかけて、パスワードリスト攻撃によって大手通販サイト「楽天」や家電量販店「ビックカメラ」の会員情報を入手し、ポイントを不正利用したことが発覚。

被害総額は約200万円にも上ると言われており、攻撃者である犯人が逮捕されたことで、メディアでも大々的に取り上げられた異例のケース。

1-7.ポイント不正利用でアカウント一旦停止「my TOKYOGAS」(2017年)

2017年9月、ガスや電気料金照会ができるWebサービス「my TOKYOGAS」にて、勝手にパスワードが変更されたとユーザーからの報告を受けたことをきっかけに、106件のアカウントが不正ログインされていたと発覚。

うち24件のアカウントが保有していたポイントを不正利用され、総額38,000円相当の金銭的被害を受けた。

運営元の東京ガス株式会社は、全てのユーザーのポイント交換機能を一時停止し、不正ログインされた疑いがあるアカウントも停止することで対応した。

1-8.不正ログインでサービス一時停止「KenCoM」(2017年)

2017年2月、不特定多数のIPアドレスから健康保険組合向けサービス「KenCoM」へ大量のログイン試行がされていることが発覚。

435件のアカウントが不正ログインされ、カナ氏名や健康保険組合名といった個人情報の閲覧、総額24,400円相当のポイントが不正利用された可能性がある。

運営元のDeSCヘルスケア株式会社は、攻撃の発覚後直ちに以下の対応を実施。

- 該当のIPアドレスからのアクセスの遮断

- サービスの一時停止

その後、不正アクセスの疑いがあるアカウントには個別に連絡し、パスワードの初期化と再設定を行った。

1-9.大規模の不正ログイン「Ameba」(2014年)

2014年6月19日から23日にかけて、ブログサービス「Abema」がパスワードリスト攻撃を受けていたことが発覚。

不正ログインの試行回数は約229万回にものぼり、約3万8,000件のアカウントの個人情報が流出した可能性がある。

件数こそ国内最大規模であったものの、攻撃情報の改ざんやクレジットカード情報の流出等は見られなかった。

運営元の株式会社サイバーエージェントは、

- 被害に遭ったアカウントのパスワードリセット

- 該当ユーザーにパスワード再設定の案内

- 今後問題が発生した場合の問い合わせ方法を案内

といった対応を取り、被害の拡大を防いだ。

1-10.ポイント不正利用で17万円の被害「ニコニコ動画」(2014年)

2014年5月27日から6月4日にかけて、ネットサービス「niconico(ニコニコ動画)」がパスワードリスト攻撃を受けていたことを、株式会社ドワンゴが発表。

不正ログインの試行回数は約220万回、侵入されたIDは約22万件と、「成功率の高さ」が注目された事件。

また、およそ17万円分のサイト内で使える「ニコニコポイント」が不正利用されるといった、金銭的被害も発生している。

これに対し運営元の株式会社ドワンゴは、全ユーザーに対してパスワードの変更を強く推奨した。

2.事例から見たパスワードリスト攻撃を受けてしまう原因

パスワードリスト攻撃の代表的な事例について把握したところで、続いてはなぜ多くの企業でこういった事件が発生してしまうのか、事例から見た原因を解説します。

紹介した10の事例で、企業がパスワードリスト攻撃の被害を受けた原因は主に以下の2つ。

- ユーザーのIDやパスワードの使い回し

- 二段階認証を導入していなかった

どういうことか、それぞれ詳しく見ていきましょう。

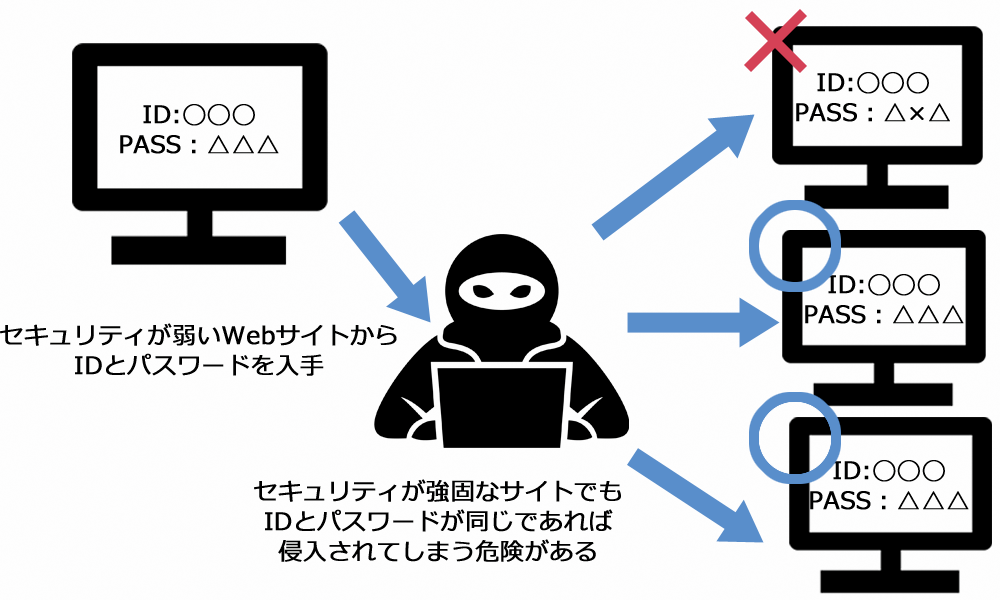

2-1.根本の原因はユーザーのIDやパスワードの使い回し

今回取り上げた事例に限らず、パスワードリスト攻撃の被害に遭う主な原因は、「ユーザーが複数のWebサービスで同じパスワードを使用していること」です。

インターネットセキュリティ関連製品の開発・販売を行うトレンドマイクロ社が2020年に行った「パスワードの利用実態調査」では、Webサービスを利用するユーザーの約8割が、パスワードの使い回しをしているという結果が出ています。

企業側では注意喚起などはできるものの、最終的にどんなパスワードを設定するか決めるのはユーザー自身であるため、セキュリティが強固な大企業でも攻撃を受けてしまうのです。

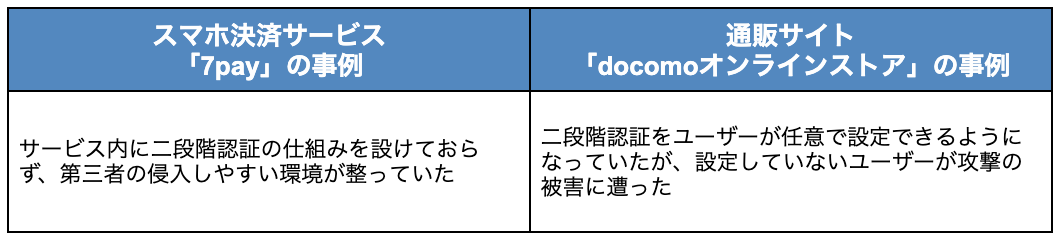

2-2.二段階認証がないサービスは乗っ取られやすい傾向

紹介した10の事例のうち、SMS認証などの二段階認証が必要のないサービスが攻撃の対象になったケースもあります。

IDとパスワードのみでログインできてしまうユーザー認証と比べてセキュリティを強固にできるため、近年では二段階認証を標準装備しているサービスも増えています。

3.事例から見た企業側が取れる対策

パスワードリスト攻撃の被害を受けてしまう原因がわかったところで、続いては事例から見た、企業側で取れる対策について解説します。

パスワードリスト攻撃に対して、企業が取れる対策は、主に次の3つ。

- パスワードの使い回さないようユーザーへ注意喚起して未然に防ぐ

- 二段階認証を導入する

- 発生後の迅速な対応

それぞれどんな対策法なのか、確認していきましょう。

3-1.パスワードの使い回さないようユーザーへ注意喚起して未然に防ぐ

パスワードリスト攻撃の標的にならないための予防策としては、ユーザーへの注意喚起が欠かせません。

攻撃を受けてから「パスワードの使い回しに注意」とユーザーへ呼びかけをしても、どうしても対応が後手になってしまいます。

そこで、次のような対応で、できる限りの手は打っておきましょう。

- Webサービスの登録ページに、「他のサービスと異なるパスワードを登録してください」等の記載をする

- 定期的に登録者への注意喚起メールを送る

- 不正ログイン対策ページを作成し、サイトの目立つ場所に設置する

こういった注意喚起を行ってもパスワードの変更をしないというユーザーが多数派なのが現状です。

しかし、「しっかりと注意喚起を行った」と証明できるようにしておくことで、企業の信頼を守る役割も果たします。

3-2.二段階認証を導入する

過去のパスワードリスト攻撃の事例では、二段階認証の仕組みを導入していなかったことにより、侵入されてしまったというケースがあります。

IDとパスワードだけでログインするのではなく、以下のような二段階認証を設けることで、被害の発生や拡大を防止することができます。

- トークン認証:一定時間ごとに発行される、1回限り有効なパスワードを入力する方法

- SMS認証:登録した電話番号宛てに送られる、SMS(ショートメッセージ)に記載された確認コードを入力する方法

- 電話認証:指定した電話番号へユーザー側から発信してもらうことで、本人確認する方法

通常のログイン作業よりも手順が増える分、ユーザー側に負担がかかるというデメリットがあるものの、Webサイトのセキュリティをより強固にできる対策法です。

3-3.発生後の迅速な対応

過去の事例から学ぶべき対策として非常に重要なのが、実際にパスワードリスト攻撃を受けてしまった後の対応です。

不正アクセスが発覚した後、大手企業では以下のような対応を取っている場合がほとんどです。

- 該当IPアドレスからのアクセスをブロック

- 不正ログインされたアカウントのパスワードを無効化

- 被害の該当者に個別連絡し、パスワード変更手続きの要請

- 全ユーザーに向けて状況の説明、パスワード使い回しへの注意喚起

この4つの手順を、どれだけスピーディーに行えるかで、企業の信頼度は大きく変わります。

度重なるサイバー攻撃を受けてもその事実を隠さず、都度ユーザーに報告している企業が「真摯で迅速な対応」と評価されるケースもあるため、この一連の流れをマニュアル化しておくことをおすすめします。

【パスワードリスト攻撃には以下の対策も効果的】

- ユーザーにパスワード変更推奨のメールを送る

- ログイン機能の向上(二段階認証・パズルキャプチャ・生体認証など)

- WAF(不正アクセスを検出・ブロックするツール)を導入する

- ユーザー側が不審なアクセスを検知できる機能を追加する

さらに詳しく知りたい場合は、対策法について解説したこちらの記事をご覧ください。

4.「何か対策した方がいい?」と思ったらプロに相談を

数多くのパスワードリスト攻撃の被害事例を見て、「自社でも何か対策をした方が良いのでは?」と思った場合、まずはその道のプロに相談してみることをおすすめします。

ここからは、パスワードリスト攻撃対策についてプロへに相談してみたいという方に向けて

- パスワードリスト攻撃についてプロに相談するメリット

- パスワードリスト攻撃対策にかかる費用相場

- パスワードリスト攻撃対策を実装した事例

の3つについて、順番に解説していきます。

4-1.パスワードリスト攻撃についてプロに相談するメリット

パスワードリスト攻撃に関してプロへ相談する主なメリットは、「あなたの会社のWebサービスに最も適した対策ができるようになること」です。

導入できそうな対策を自分で選んで取り入れるという方法もありますが、選んだ対策法が必ずしもあなたの会社のWebサービスに適しているとは限りません。

プロに相談にしなかった場合の失敗例が以下になります。

プロに相談せずサイバー攻撃対策をした場合の失敗例

「スマートフォンの簡単操作で手軽に利用できる」という点が魅力のECサイトに、SMSを活用した二段階認証システムを導入した

本来かけなくても良い手間やコストがかかってしまうリスクを避けるためにも、多少時間を割いてでもプロへ相談することをおすすめします。

不正ログイン対策ツールの開発・提供を行っているCapyでは、「企業に合わせたパスワードリスト対策」を提案し、上記のような失敗を防ぎます。

「専門的なことはわからないが、将来サイバー攻撃を自社のWebサイトが受けないか心配」

「自社のWebサービスに最も適したサイバー攻撃対策にはどんなものがあるのか」

といった不安や疑問がある場合は、ぜひ一度ご相談ください。

4-2.パスワードリスト攻撃対策を導入した場合にかかる費用相場

パスワードリスト攻撃対策にかかるシステムを導入した場合の費用相場は、以下の通りです。

| 対策法 | 費用相場 |

|---|---|

| 二段階認証システムを導入する | 30~40万円/10万ログイン |

| 不正アクセスの自動ブロック | 2万円/月 |

ログイン数に応じた料金や月額制など、サイバー攻撃対策にはランニングコストがかかるのが一般的です。

事前に予算をある程度設定したうえで、費用と内容のバランスが最も取れたものはどれか相談することで、あなたの会社のWebサービスに適した対策が取れます。

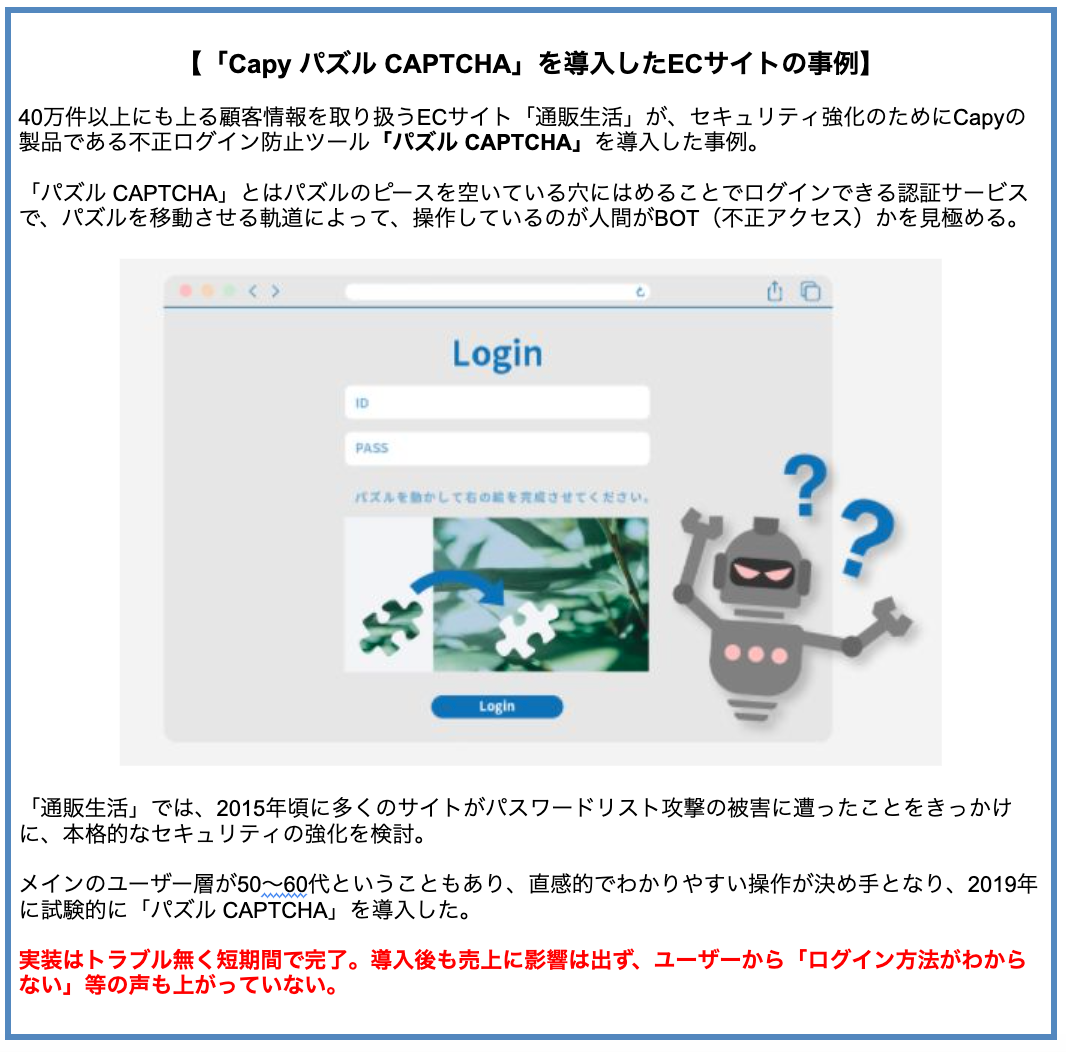

4-3.パスワードリスト攻撃対策を実装した事例

最後に、Capyの不正ログイン対策ツールを採用した企業の事例を紹介します。

どのようなきっかけで対策ツールを導入するのか、導入することで不具合が生じるのではないかと考えられている方は、イメージの参考にしてみてはいかがでしょうか。

5.まとめ

最後に、本記事の重要ポイントをおさらいしておきましょう。

■パスワードリスト攻撃の10の事例

通販サイト「セシールオンラインショップ」(2020年):度重なる不正アクセスをブロック

動画配信サービス「Hulu」(2020年):779件の個人情報流出の可能性

スマホ決済サービス「7pay」(2019年):不正利用でサービス終了

通販サイト「ユニクロ・GU」:個人情報46万件が流出

通販サイト「docomo オンラインストア」(2018年):iPhoneXの不正購入1,000件

通販サイト「楽天」「ビックカメラ」(2014年):ポイント不正入手で商品購入

ガス・電気料金紹介サービス「my TOKYOGAS」(2017年):ポイント不正利用でアカウント一旦停止

健康保険組合向けサービス「KenCoM」(2017年):不正ログインでサービス一時停止

ブログサービス「Ameba」(2014年):大規模の不正ログイン

ネットサービス「niconico(ニコニコ動画)」(2014年):ポイント不正利用で17万円の被害

■事例から見たパスワードリスト攻撃を受けてしまう原因

ユーザーのIDやパスワードの使い回し

二段階認証を導入していなかった

→二段階認証は、Webサイトのセキュリティ強化に効果的

■事例から見た企業側が取れる対策

パスワードの使い回さないようユーザーへ注意喚起して未然に防ぐ

二段階認証を導入する

発生後の迅速な対応

→どのような対策が自社にとって適しているのかは、プロに相談するのがおすすめ

本記事の内容が、あなたの携わっているWebサービスのセキュリティ見直しの機会になれば幸いです。

ユーザーログイン機能について困ったら

以下の認証に関するメリットとデメリットを資料にしました。

どの認証がどんなサービスに適しているのかが読めばわかるようにまとめています。

・ID・パスワード認証

・2段階認証

・パズルキャプチャ

・ソーシャルログイン

・生体認証

ぜひこの機会にご一読ください。