ランサムウェアによるサイバー攻撃、メールの添付ファイルによるスパイウェア感染、フィッシング詐欺……など、日々、不正アクセスについてのニュースが絶えません。

個人や会社の情報を不正アクセスから守るためにも、

「不正アクセスの手口には、一体どんな手口があるの?」

と思うこともあるのではないでしょうか。

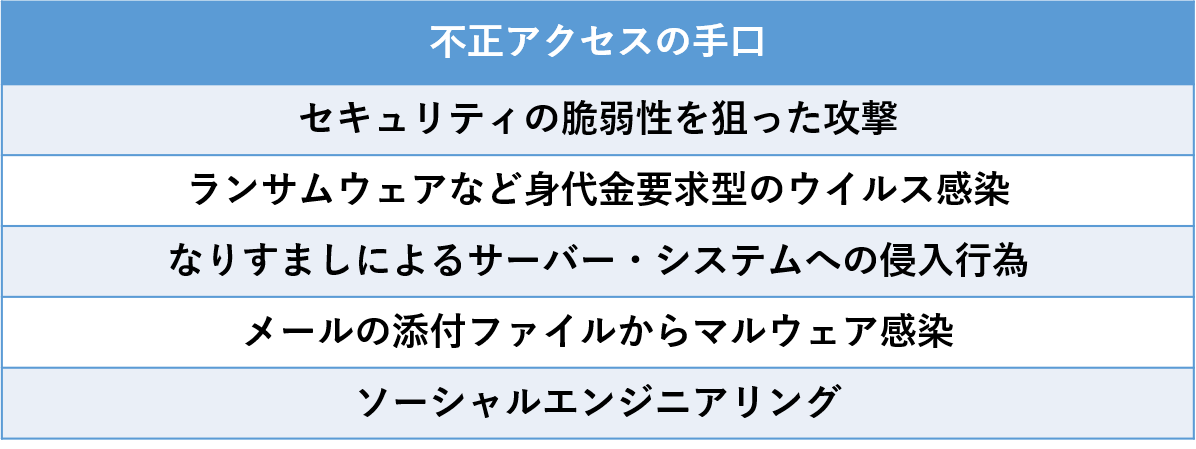

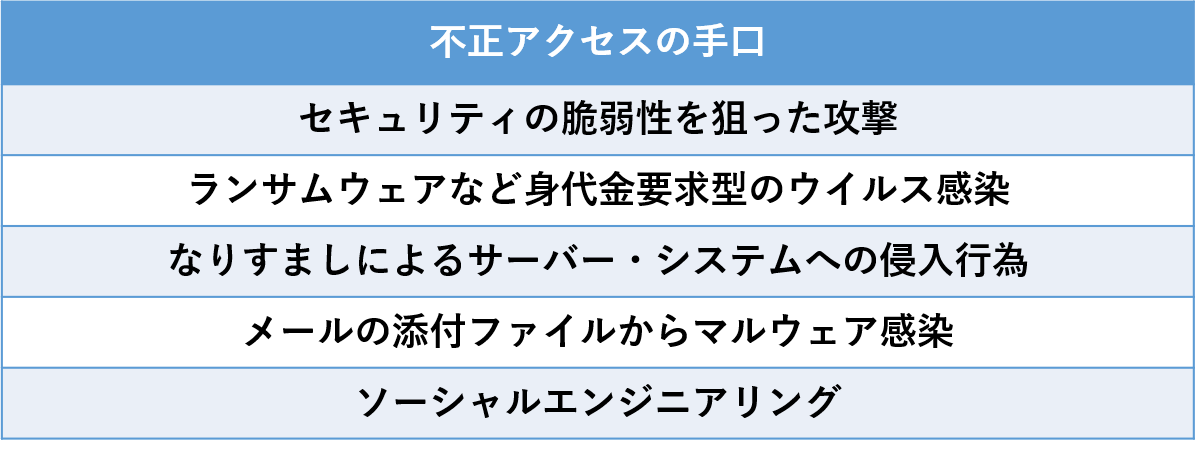

実際のところ、不正アクセス手口には下記のようなものがあります。

上の手口は、2022年2月公表のIPA(独立行政法人情報処理推進機構)の「コンピュータウイルス・不正アクセスの届出事例2021年下半期」の資料に基づき、被害件数の多い順に並べています。(ただし、ソーシャルエンジニアリングは同資料に記載がないため順位参照の対象外です)

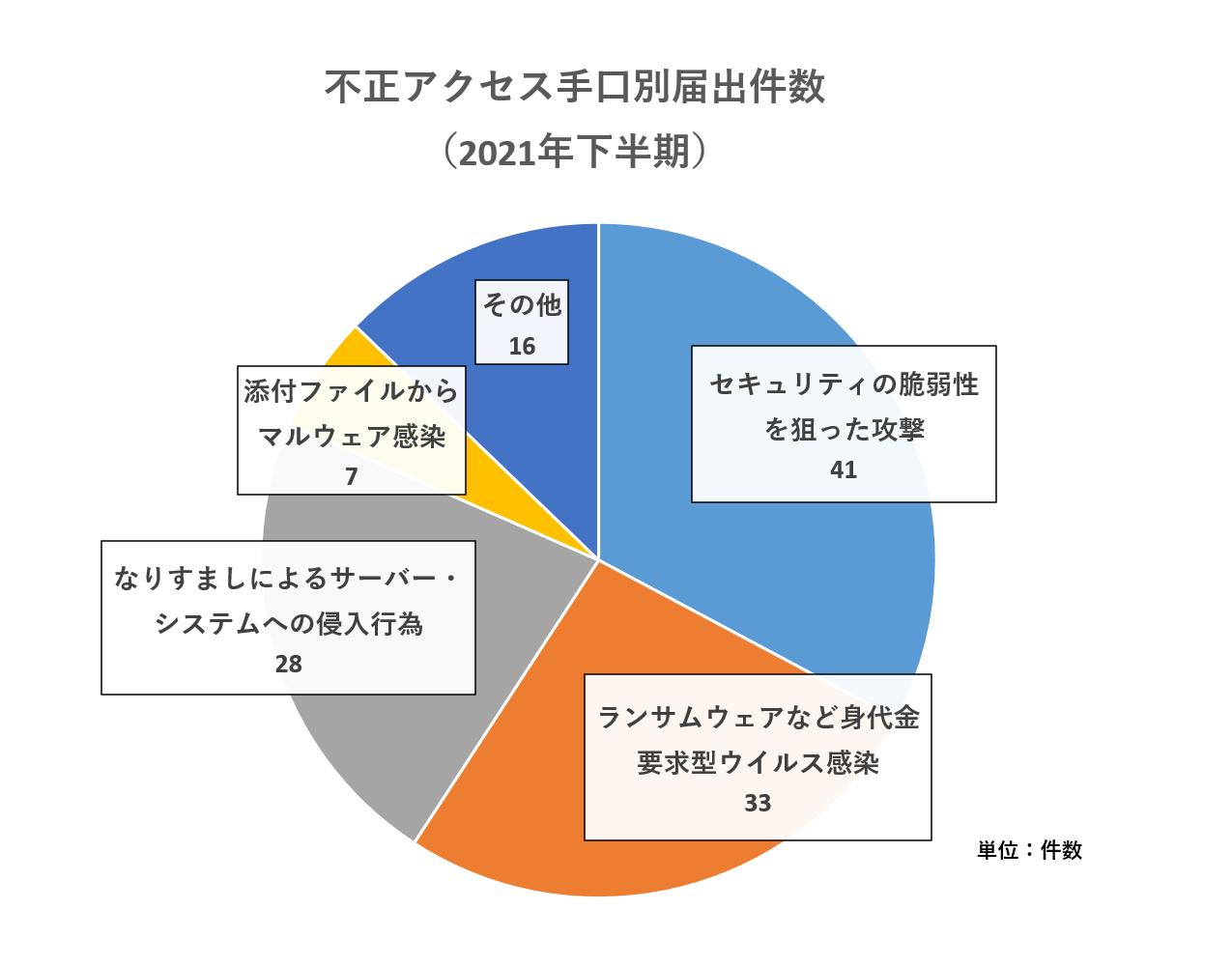

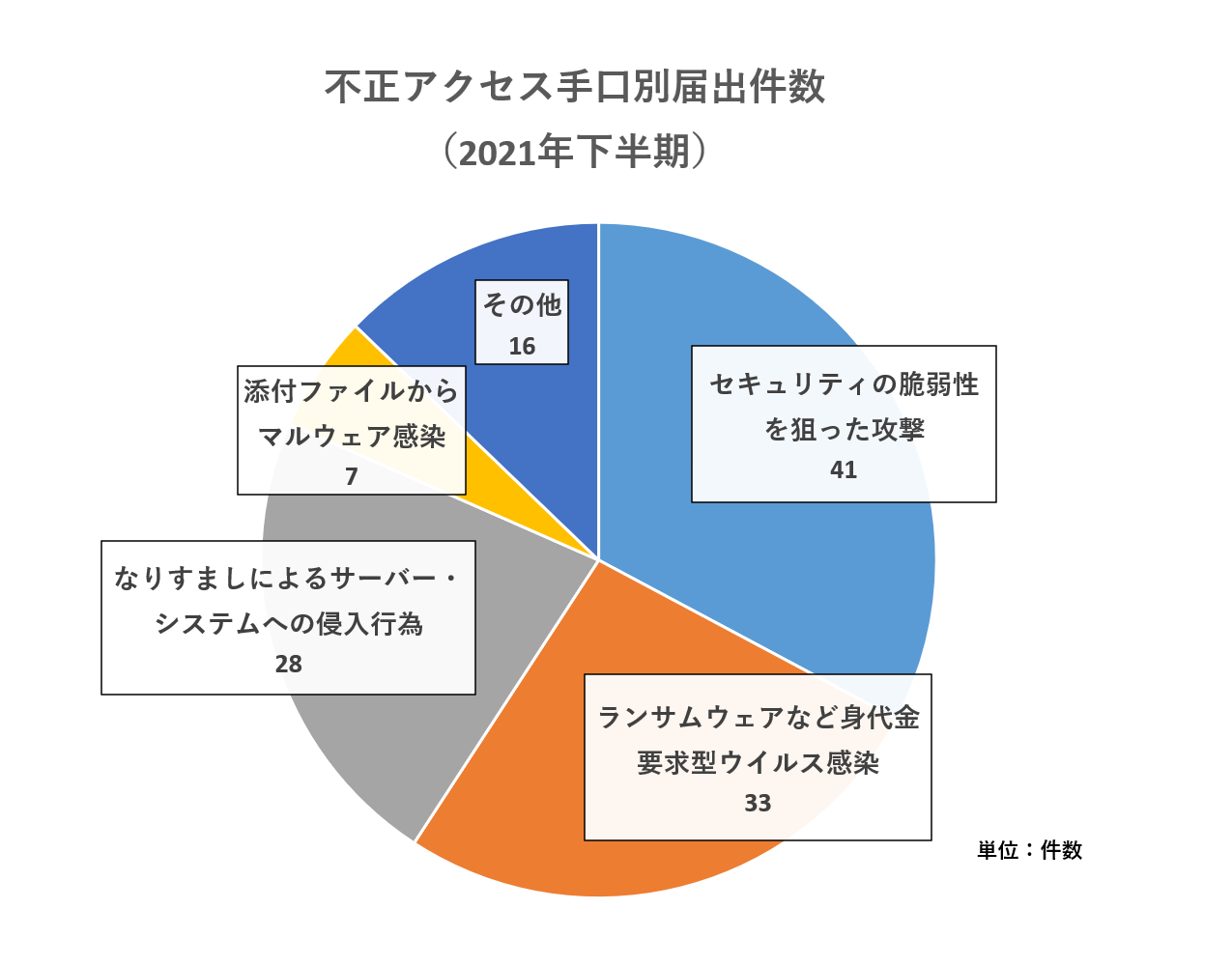

2021年下半期では、「セキュリティの脆弱性を狙った攻撃」の手口による被害件数が、他の不正アクセスの手口を含めた全件数の3割以上を占めるなど、最も多く見られました。特にリモートワークが増えてきた影響で、リモートワークのために設置したVPN装置の設定の不備(脆弱性)を狙った不正アクセスが多く見られています。

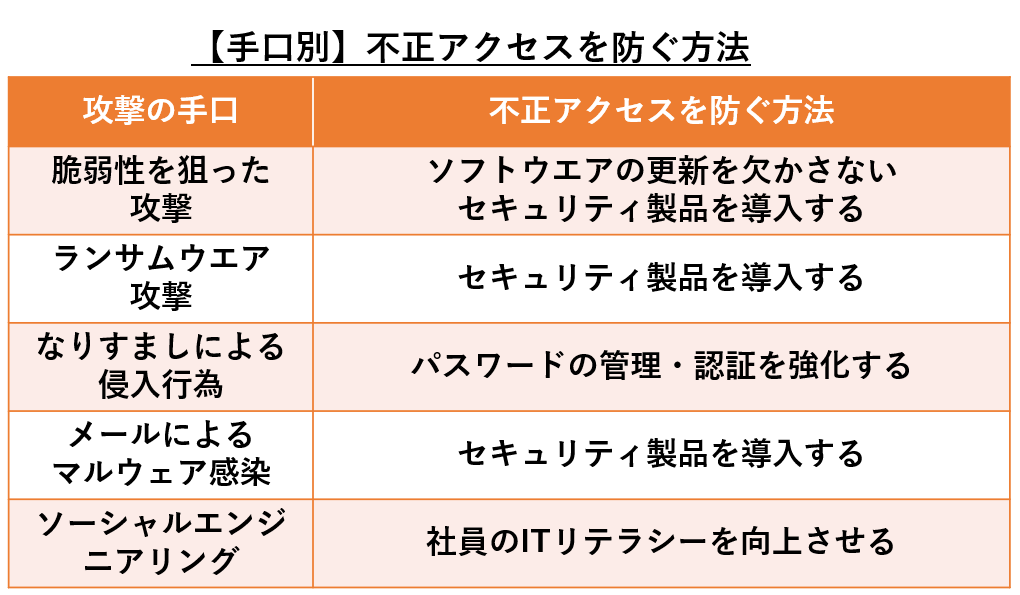

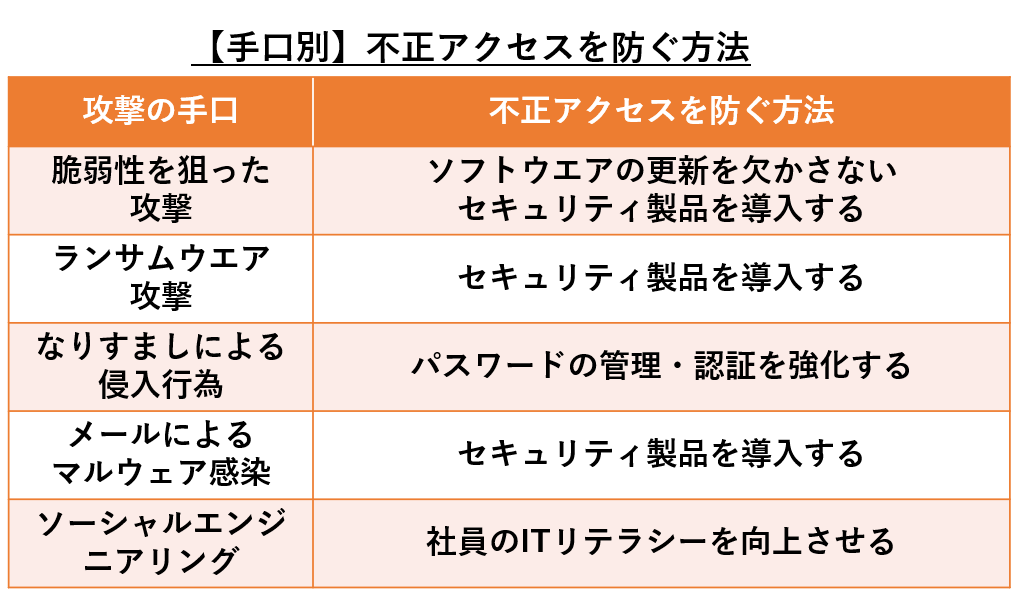

こうした不正アクセスの手口による攻撃を防ぐためにも、下記のようなセキュリティ対策を取ることが大切です。

不正アクセスの手口ごとに効果のあるセキュリティ対策を解説しますので、ぜひ参考にしてください。

▼この記事で分かること

- 不正アクセスの手口

- 不正アクセスの手口の実例

- 【手口別】不正アクセスを防ぐ方法

- 不正アクセス防止策を効果的に行うためのポイント

記事を読むことで、不正アクセスの手口について、実例を含めて実態をよく把握することができます。また、手口別に不正アクセスを防ぐ方法も分かるため、具体的な対策を検討する際にも役立ちます。

不正アクセスの防止策を効果的に行うポイントも紹介しますので、ぜひ最後まで目を通し、不正アクセスの防止に役立ててください。

1. 不正アクセスの手口

不正アクセスとは、本来アクセスする権限を持たない者が、サーバや情報システムの内部へ侵入する行為のことです。

不正アクセスをされると、サーバーやシステムが停止して業務が行えなくなったり、顧客情報など機密情報が漏洩して企業の社会的信用を失ったりと、企業は大きなダメージを受けます。

その不正アクセスについては、冒頭でも触れた通り下記のような手口が用いられます。

各手口の発生件数のイメージは下記の通りです。

「セキュリティの脆弱性を狙った攻撃」「ランサムウェアなど身代要求型ウイルス感染」「なりすましによるサーバー・システムへの侵入行為」の手口が多く使われていると言えるため特に注意するようにしましょう。

また、どの手口も年々巧妙化しているため、対策を取るためには常に最新の内容を確認しておくことが大切です。

以下では、各手口の内容について、IPA(独立行政法人情報処理推進機構)の「コンピュータウイルス・不正アクセスの届出事例(2021年下半期)」に記載の最新事例も踏まえて紹介します。

不正アクセスを防ぐためにも、まずは不正アクセスの手口の実態を把握するようにしましょう。

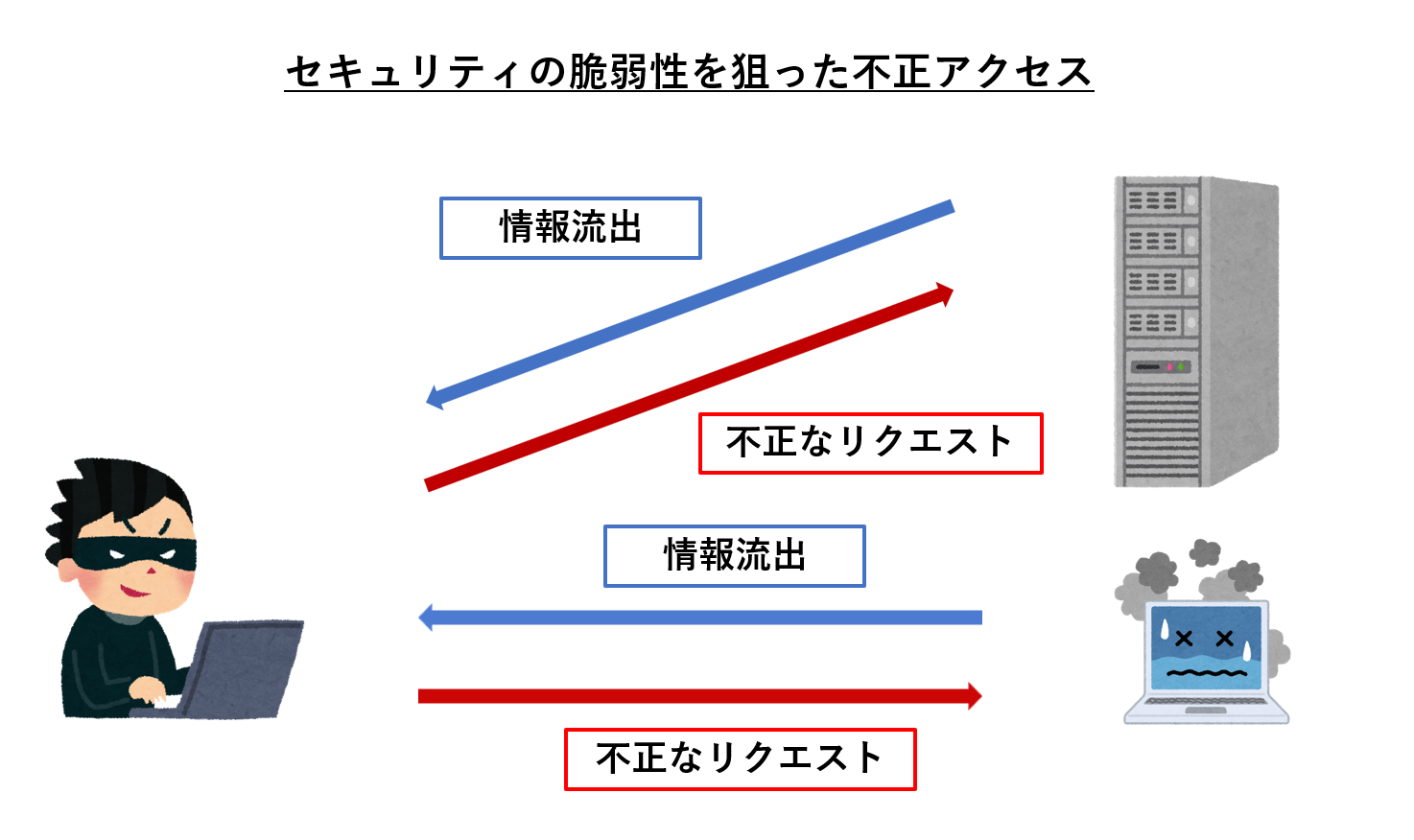

1-1. セキュリティの脆弱性を狙った攻撃

「セキュリティの脆弱性を狙った攻撃」とは、サーバーやネットワーク機器、ソフトウエアのセキュリティ上の脆弱性を狙って、不正アクセスを行う手口のことを指します。

セキュリティ上の脆弱性とは、システムの設計あるいはプログラムにミスや不具合があり、本来できないはずの操作が出来てしまったり、見えるべきでない情報が見えてしまったりする状態のことを指します。

不正アクセスで利益を得ようとしているハッカーなどの攻撃者は、狙った企業に対して、こうしたセキュリティ上の欠陥がないか、実際に企業のサーバーやシステムにアクセスを試みます。

この際のアクセスの方法として広く知られているものには、SQLインジェクション、クロスサイト・スクリプティングといった手段があります。セキュリティ上に欠陥があると、これらの手段による不正アクセスが成功してしまいます。

例えば、2018年以降はVPN(仮想専用線※1)装置の脆弱性を狙った不正アクセスが増加しています。

※1 VPN(Virtual Private Network:仮想専用線)とは離れた拠点の間をバーチャルな専用線で結び、安全な通信を行う技術。コロナ禍のリモートワークに対応するため、離れた拠点間で安全に通信を行う手段として多くの企業で導入されている通信技術です。

このほか、セキュリティの脆弱性を狙った被害の実例については「2-1. セキュリティの脆弱性を狙った攻撃による被害事例」を参照してください。

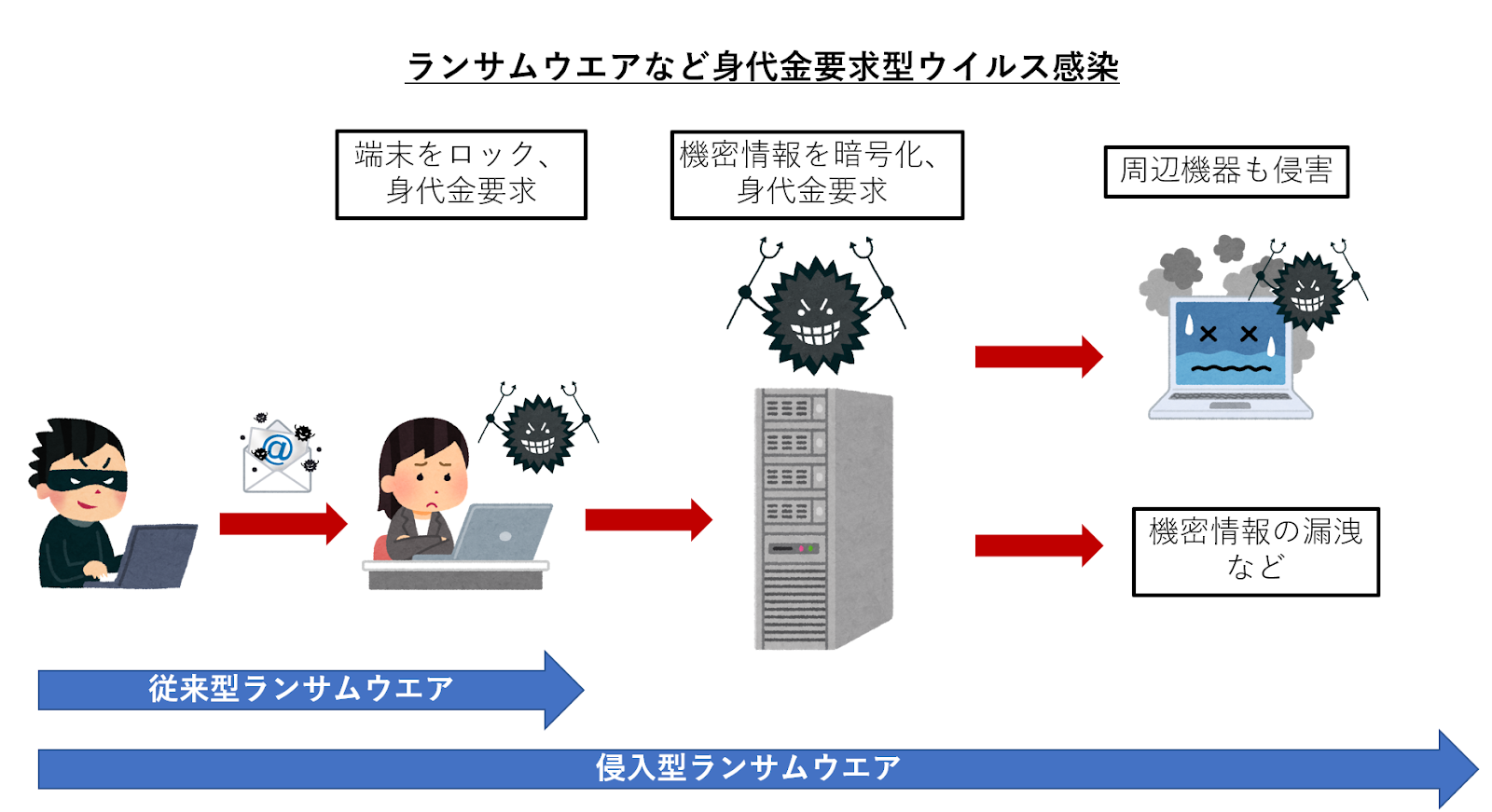

1-2. ランサムウェアなど身代金要求型のウイルスに感染

ランサムウェアなどの身代金要求型のウイルスに感染させる手口も不正アクセスの手口としてよく見られます。

これは、攻撃者がランサムウェアに感染させるための添付ファイルやURLリンクを記したメールを、企業などに送付し、ファイルやリンクを開かせることでPCなどの端末を感染させる手口です。感染すると、端末がロックされるなど不具合が生じ、不具合を解消する代わりに金銭を要求する手口です。

近年は特に侵入型ランサムウェアという手口が見られます。

侵入型ランサムウェアとは、感染したPC端末だけ被害を受けるのではなく、感染した端末を経由してサーバーにアクセスし、サーバーの重要なファイルやデータを暗号化したりして、それを解除することと引き換えに金銭を要求するという手口です。

ランサムウェアに感染することで、重要な機密情報が盗まれることもあり、社会的信用を失うおそれもあります。また、身代金を支払う以外にも、復旧に時間と費用がかかるなど経済的損失は膨れ上がります。

2021年下半期以降は特に侵入型ランサムウエア攻撃が多くありました。

このほかランサムウエアなど身代金要求型のウイルス感染被害の実例については「2-2. ランサムウェアなど身代金要求型のウイルス感染による被害事例」を参照してください。

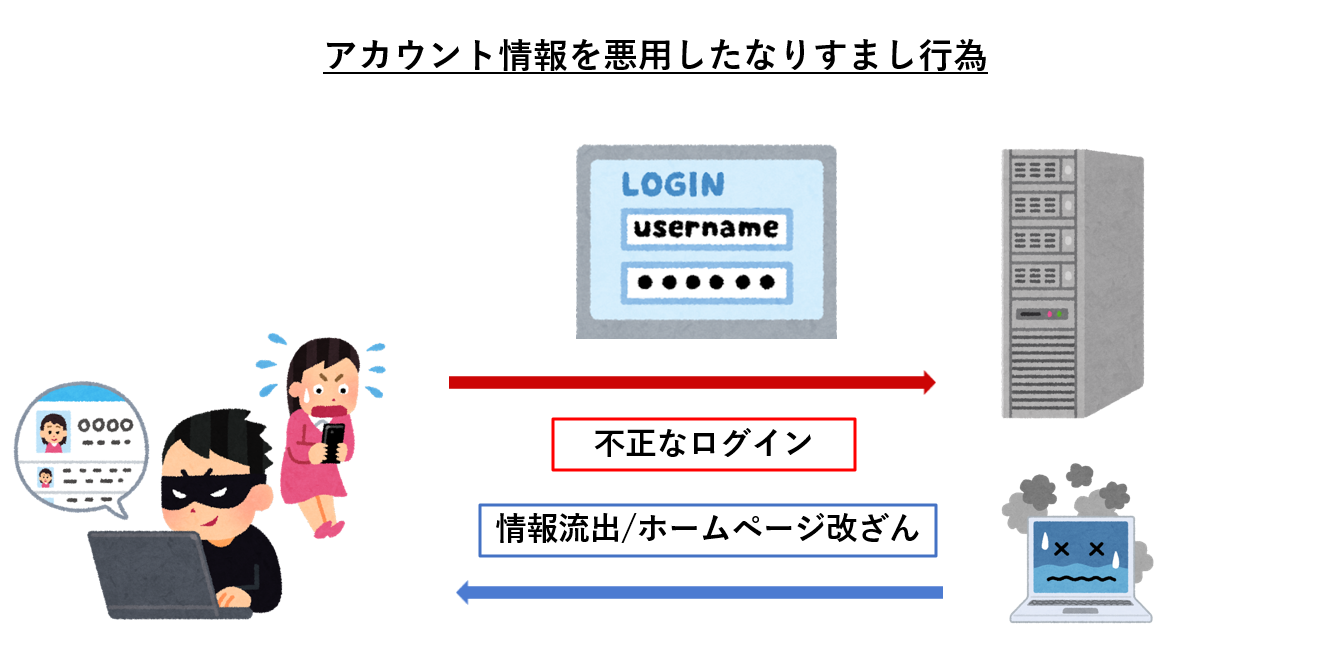

1-3. なりすましによるサーバー・システムへの侵入行為

不正アクセスの手口として、「なりすましによるサーバー・システムへの侵入行為」も多く見られます。

なりすましとは、不正に入手したアカウント情報(ID・パスワード)を用いてサーバーやサービスに不正にログインし、アカウントの持ち主になりすまして不正行為を行うことです。

アカウントを乗っ取られ、顧客情報や会社の機密情報を盗み取ることに使われたり、ホームページを改ざんされたり、フィッシングメールなどの不正なメール送信の発信元にされてしまったりします。

なりすましでは、不正アクセスをする際にID・パスワード情報が必要となりますが、そのID・パスワードの種類によって攻撃手口はさらに次の4つに細分化されます。

〈なりすましによる不正ログインの手口〉リスト型攻撃ブルートフォース攻撃(総当たり攻撃)辞書攻撃フィッシングサイトによるID・PW情報を搾取

詳しくは次の通りです。

1-3-1. リスト型攻撃

不正に入手した既存のアカウント情報(ID・パスワード)を利用して不正アクセスを試みる手口を、リスト型攻撃といいます。

リスト型攻撃は、サービスの利用者が、同じパスワードを複数のサービスで使い回すことに目をつけた不正ログインの手口です。

パスワードを使い回す人が多いため、次に紹介する従来型の不正ログイン方法のブルートフォース攻撃や辞書攻撃よりも、成功率が高いことから、近年頻繁に使われる手口です。

1-3-2. ブルートフォース攻撃(総当たり攻撃)

ブルートフォース攻撃とは、考えられる限りのID・パスワードを作り、不正ログインを試みる方法です。例えば四ケタの数字の暗証番号の場合は、「0000」から「9999」まですべて使って不正ログインを試みるというものです。

考えられる限りの組み合わせのID・パスワードを作って攻撃するため、不正ログインの試行回数が膨大になることが特徴です。総当たり攻撃とも呼ばれます。

1-3-3. 辞書攻撃

辞書攻撃は、辞書にある単語や人名などの意味のある単語を組み合わせたパスワードを作り上げて、不正ログインを試みる手口です。

パスワードを覚えておくために、パスワードに単語や人名を使用している人が多いことに目を付けた攻撃の手法です。

1-3-4. フィッシングサイトによるID・PW情報を搾取

フィッシングサイトによってID・パスワードを盗み取り、不正ログインを試みる手口もあります。

これは、宅配便の不在通知や、キャンペーンの通知などのメールを送り、正規のショッピングサイトなどに偽装したWebサイト(フィッシングサイト)に誘導し、IDやパスワードを入力させて詐取する手口のことです。

こうして盗んだID・パスワードを使って不正アクセスをし、不正送金に使ったり、情報を盗み出したりします。

なりすましの不正アクセスの実例については「2-3. なりすましによるサーバー・システムへの侵入行為による被害事例」を参照してください。

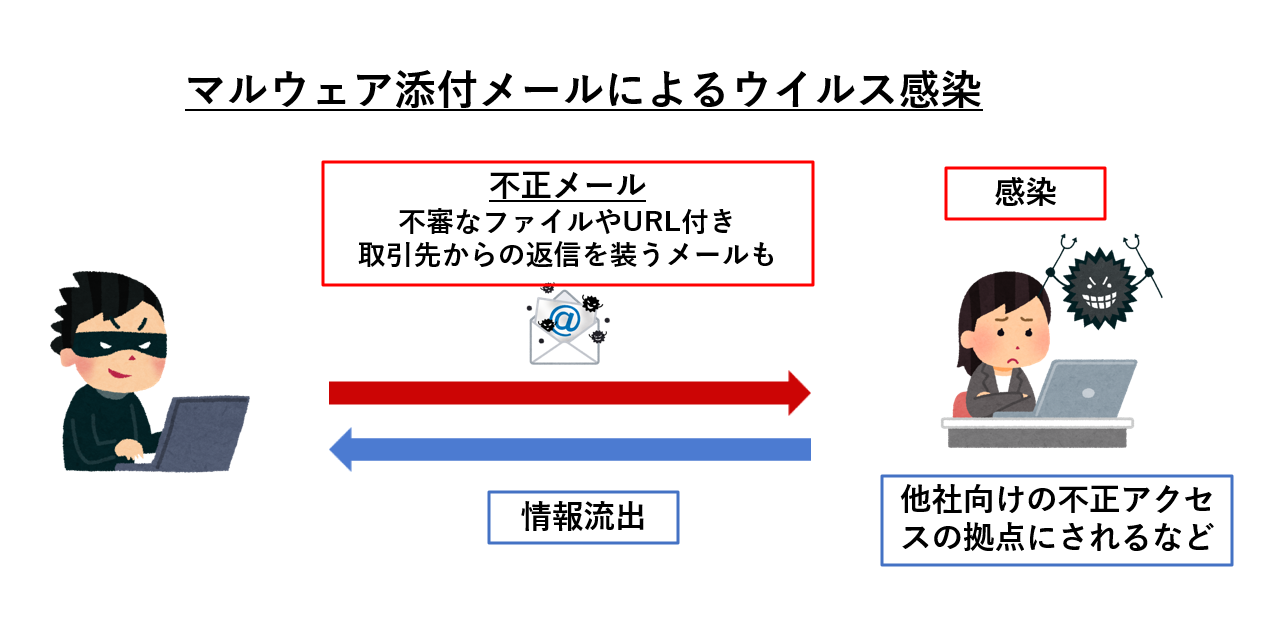

1-4. マルウエア添付メールによるウイルス感染

不正なメールを送りつけ、メールを開封して添付ファイルを開いたり、本文に記されたURLにアクセスするとユーザーの端末がマルウェアに感染してしまうという手口もあります。

〈マルウエアの種類〉ウィルス:プログラムの一部を書き換え、自己増殖していくマルウェア。ウイルス単体では機能せず、プログラムの一部を改ざんして入り込み、複製して増殖します。ワーム:ウイルスのように、自己増殖していくが、ウイルスと異なり単独で存在することが可能なマルウェア。ネットワークに接続しただけで感染するものも多く見られます。トロイの木馬:一見無害なファイルやアプリなどを装って端末内部へ侵入し、単体で動作し端末を操るマルウェア。スパイウェア:利用者の気付かないうちにPCなどの端末にインストールされ、ユーザーの個人情報やアクセス履歴などを収集するマルウェア。

例えばウイルスについては、特に2019年から「Emotet(エモテット)」というウイルス被害が多く見られました。

Emotetは、メールの送り方が巧妙なため注意が必要なウイルスです。Emotetは、メールの受信者が実際にメールのやり取りをしている取引先の相手の氏名やメールアドレス、メールの内容等の一部を流用して攻撃メールにします。「正規のメールへの返信を装ったメール」であり、業務上開封してしまいそうな文面となっているため、実際開封する人が多く被害が拡大しました。

2021年11月以降のEmotetでは、セキュリティ製品でのブロックを避けるため、パスワード付きのZIP圧縮ファイルとしてファイル添付するなど、さらに手口が改良されています。

このほか、添付メールによるマルウエア感染の実例については「2-4. 添付メールによるマルウェアなどのウイルス感染被害の事例」を参照してください。

1-5. ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、不正アクセスのために必要なパスワードなどの情報を、情報通信技術を使用せず、人の弱みを利用して盗み出す手口です。

代表的な手法としては、次の3つがあります。

〈ソーシャルエンジニアリングの手口〉

- 電話を利用したハッキング

- ショルダハッキング

- トラッシング

1-5-1. 電話を利用したハッキング

電話を利用したハッキングとは、何らかの方法で利用者のIDを入手したら、その利用者のふりをして、ネットワーク管理者に電話をかけ、パスワードを聞き出す手口です。あるいは管理者になりすまして、直接利用者にパスワードを確認する場合もあります。

1-5-2. ショルダハッキング

ショルダハッキングとは、パスワードなどの重要な情報を入力しているところを背後から覗き見る手口です。肩越しに覗いて盗み取ることから、ショルダ(shoulder=肩)ハッキングと呼ばれます。

1-5-3. トラッシング

トラッシングとは、ごみ箱に捨てられた書類や記憶媒体から、サーバやルータなどの設定情報、ネットワーク構成図、IPアドレス、ユーザ名やパスワードといった情報を盗み出す手口です。

無防備に破棄したメモなどに書かれた情報や、適切な処理をせずに廃棄したCDやDVD、ハードディスクやPCなどから情報を抜き出します。

ソーシャルエンジニアリングは古くから見られる手口で、現在も利用されている手口です。ソーシャルエンジニアリングの事例の実例については、「2-5. ソーシャルエンジニアリングの被害の事例」を参照してください。

1-6. 複数の手口を組み合わせて攻撃されることが多い

大きく5つに分類された不正アクセスの手口を紹介しましたが、実際には、複数の手口を組み合わせて不正アクセスを行うケースが見られます。

例えば、下記のようなケースがあります。

1-6-1. 標的型攻撃による機密情報の搾取の例

最近は特定の企業や組織を狙った標的型攻撃という手口があります。

この手口は、

- 「マルウエア添付メールによるウイルス感染」と「ソーシャルエンジニアリング」「なりすましによるサーバー・システムへの侵入行為」の組み合わせ

などで行われます。

標的型攻撃は、不特定多数にばらまかれる通常の迷惑メールとは異なり、対象の組織から重要な情報を盗むことなどを目的としているため、その組織の担当者が業務に関係するメールだと信じて開封してしまうように巧妙に作り込んだウイルス付きのメールで攻撃します。

例えば、取引先のメールのアカウント情報などを「ソーシャルエンジニアリング」の手口で不正入手をし、「なりすましによるサーバー・システムへの侵入行為」で取引先になりすましてメールを送ります。そして「マルウエア添付メールによるウイルス感染」の手口で、スパイウエアなどに感染させ、情報を不正に盗み取ります。

1-6-2. サプライチェーンの弱点を利用した身代金要求の例

最近は、本命のセキュリティ対策の強固な企業を直接攻撃せずに、その企業が構成するサプライチェーン(※2)の中でセキュリティ対策が手薄な組織などのシステムの脆弱性を狙い、そこを踏み台として本命企業を攻撃するという手口があります。(※2サプライチェーン:調達、製造、在庫管理、配送、販売に関わる一連の流れ)

これは

- 「セキュリティの脆弱性を狙った攻撃」や「ランサムウェアなど身代金要求型のウイルスに感染」の組み合わせ

などで行われます。

例えば、本命企業の関連会社のセキュリティ上の脆弱性を狙って関連会社に侵入し、関連会社を装ってランサムウエアに感染させるためのメールを送るなどして、本命会社をランサムウエアに感染させます。そして、身代金要求をするといったことが起こります。

2. 不正アクセスの手口の被害の実例

不正アクセスの手口の実態について紹介しました。

ここではさらに、それぞれの不正アクセスの手口による被害の実例を紹介します。

それぞれの不正アクセスの手口から、どのような被害がどの程度の大きさで起きるかや、自社に似た企業のケースを把握することで、今後取るべき対策の優先順位がつけやすくなります。

今後の対策を検討するためにも、下記のような不正アクセスの手口の被害の実例を具体的に見ていきましょう。

| 不正アクセス被害の事例一覧 |

| セキュリティの脆弱性を狙った攻撃による被害事例 |

| ランサムウェアなど身代金要求型のウイルス感染による被害事例 |

| なりすましによるサーバー・システムへの侵入行為による被害事例 |

| 添付メールによるマルウェアなどのウイルス感染被害の事例 |

| ソーシャルエンジニアリングの被害の事例 |

詳しくは下記の通りです。

2-1. セキュリティの脆弱性を狙った攻撃による被害事例

セキュリティの脆弱性を狙った攻撃による被害の事例としては、下記のものがあります。

| 企業名 | 不正アクセス被害の概要 |

| 三菱電機 | 【時期】2020年5月【内容】中国系ハッカー集団「BlackTech(ブラックテック)」が、三菱電機の中国のデータセンターに設置されたVPN装置に不正アクセス。 【被害】防衛に関する機密や個人情報を流出させた個人情報を流出させた |

| HOYA | 【時期】2021年4月【内容】サイバー犯罪グループ「アストロチーム」が、光学機器大手HOYAのアメリカの子会社のセキュリティの脆弱性を狙ってサーバー攻撃。 【被害】300ギガバイトの財務や顧客情報などの機密データの窃取したとインターネット上で犯行声明 |

三菱電機もHOYAも、セキュリティの脆弱性を抱える海外関連会社・子会社にサイバー攻撃を仕掛けられ、機密情報や顧客情報が流出しました。

HOYAについては、海外子会社のセキュリティの脆弱性を狙った手口だけでなく、子会社のサーバーをランサムウェアに感染させるという手口も合わせて攻撃され、被害が拡大しました。

セキュリティの脆弱性を狙った攻撃による被害としては、企業の機密情報や顧客情報といった情報漏洩が起こります。

2-2. ランサムウェアなど身代金要求型のウイルス感染による被害事例

ランサムウェアなど身代金要求型のウイルス感染による被害の事例としては、下記のようなものがあります。

| 企業名 | 不正アクセス被害の概要 |

| デンソー | 【時期】2022年3月 【内容】犯罪グループ「Pandora」が、デンソーのドイツ法人にランサムウェア攻撃。【被害】15万7000件以上のファイル、1.4テラバイトの顧客情報・機密データを窃取し、窃取したデータを公開すると脅迫。 |

| ニップン | 【時期】2021年7月 【内容】ランサムウエア攻撃を受け、システムで障害発生【被害】バックアップを含む大量のデータが暗号化される。被害範囲は、主要な基幹システムサーバーやファイルサーバー、グループ会社も利用する販売管理・財務会計システムなど、広範囲。早期復旧が困難だとして、第1四半期の決算報告を延期。 |

トヨタグループの自動車部品会社のデンソーの海外グループ会社が、ランサムウエア攻撃を受け、機密情報が流出。機密情報を公開するとの脅迫を受けた。(身代金要求の有無については、情報非公開)

製粉業大手のニップンは、ランサムウエア攻撃を受け、バックアップを含む大量データが暗号化され、本社・グループ会社全拠点に及ぶシステムに影響が及ぶなど大規模な被害を受けました。

デンソーとニップンのランサムウエア攻撃に対する身代金の支払額は不明ですが、CrowdStrike「2021

年度版CrowdStrikeグローバルセキュリティ意識調査」によると日本企業の支払い額は225万ドル(2億5,875万円)と言われています。

ランサムウェアなど身代金要求型のウイルス感染では、企業の機密情報など重要情報が流出し、金銭を要求されるほか、サーバーやシステムが使用できなくなるといった被害が起こりえます。

2-3. なりすましによるサーバー・システムへの侵入行為による被害事例

なりすましによるサーバー・システムへの侵入行為による被害事例としては下記のようなものがあります。

| 企業名 | 不正アクセス被害の概要 |

| 三菱電機 | 【時期】2020年11月 【内容】使用しているクラウドサービスに対して、不正入手した社員のID・パスワードを使って外部から不正アクセス【被害】取引先口座情報約8,000件流出 |

| セブンペイセブン&アイ・ホールディングス | 【時期】2019年7月 【内容】スマホ決済アプリ「7Pay」に不正ログイン。808人のアカウントで不正購入などの不正使用【被害】808人のアカウントで、3,862万円分の不正使用が行われた |

リモートワークでも社内勤務でも同じように作業できることから利用されることが多くなったクラウドサービスも、不正アクセスに使われるようになっています。

三菱電機では、なりすましによるこのクラウドサービスへの不正アクセスで、取引先の氏名や住所、口座情報といった情報が流出しました。

ショッピングサイトやネットバンキング、決済アプリなどになりすましで侵入された場合は、不正購入や不正送金に使われてしまうこともあります。

セブンペイ(セブン&アイ・ホールディングスのグループ会社)では、リスト型攻撃による不正ログインにより808人のアカウントで3,862万円もの不正購入が行われました。同社は、不正購入分についての全額補償や残金返金を行いましたが、サービス復旧のめどが立たず、サービス廃止となりました。

2-4. 添付メールによるマルウェアなどのウイルス感染被害の事例

添付メールによってマルウェアなどのウイルスに感染する被害事例としては、次のようなものがあります。

| 企業名 | 不正アクセス被害の概要 |

| 積水ハウス | 【時期】2020年9月、2022年2月 【内容】グループ会社内の一部のパソコンが「Emotet(エモテット)」に感染。【被害】積水ハウスグループ従業員を装ったなりすましメールが外部取引先などに大量に送信。 |

| 日本歯科大付属病院 | 【時期】2022年1月 【内容】院内のサーバー3台がウイルスに感染、 電子カルテ・会計システムが使用できない状態に【被害】新規患者の受け入れや診療の一部を停止。 |

マルウェアへの感染ケースでは、「Emotet(エモテット)」というコンピュータウイルスに感染するケースが2019年末から急増しました。

事例の積水ハウスのように、Emotetは感染すると、感染した端末からもEmotetに感染させるメールを取引先や顧客を含めた送り先に大量にばらまいてしまう点が特徴と言えます。

また日本歯科大附属病院のように、マルチウェアに感染すると、サーバーやシステムの機能が停止してしまうケースも多くあります。

2-5. ソーシャルエンジニアリングの被害の事例

ソーシャルエンジニアリングの被害の事例としては次のようなものがあります。

| 企業名 | 不正アクセス被害の概要 |

| ソフトバンク | 【時期】2021年2月 【内容】元社員が、基地局情報や交換局情報、伝送路情報などの機密情報を持ち出し、 転職先の楽天モバイルに提供【被害】機密情報を同業他社に漏洩 |

| 積水化学 | 【時期】2020年10月 【内容】元社員が、営業秘密に該当する技術情報をUSBで社外に持ち出し、 中国企業にメールで送信【被害】技術情報の漏洩 |

ソーシャルエンジニアリングは、人の隙をついた不正アクセスの手口ですが、人の不注意やミスによる情報漏洩のほか、故意による情報漏洩を含みます。

ソフトバンクのケースでは、元社員が、同業他社の楽天モバイルに転職する際に、ソフトバンクの基地局情報などの機密情報を漏洩させたものです。ソフトバンクは事件発覚後、楽天モバイルと元社員に対し「約1000億円の損害賠償」を請求する訴訟を起こしました。

積水化学のケースも、元社員が中国企業との関係強化のために技術情報を漏洩させました。元社員の同僚が不正行為に気づき、元社員は懲戒解雇となっています。

3. 【手口別】不正アクセスを防ぐ方法

不正アクセスの手口の内容や、被害の事例が把握できたことと思います。

では実際にこれらの不正アクセスの手口を防ぐには、一体どうすればいいのか気になりますよね。不正アクセスの手口別に、不正アクセスを防ぐための方法を挙げると次の通りです。

「1-6. 複数の手口を組み合わせて攻撃されることが多い」でも触れましたが、不正アクセスに際しては複数の手口が組み合わされることもあるため、対策はどれか一つをやればいいというものでなく、複合的にやる必要があります。

それぞれ詳しく見ていきましょう。

3-1. ソフトウエアの更新を欠かさない

脆弱性に対する対策として、ソフトウエアの更新を欠かさないことが大切です。

OSやソフトウエアについては、セキュリティ上の欠陥についての修正パッチやバージョンアッププログラムなどが定期的にリリースされます。これらの更新を欠かさず、最新バージョンにアップデートしておくことで、脆弱性による不正アクセスのリスクを軽減することができます。

3-2. セキュリティ製品を導入する

脆弱性への対策、ランサムウェア攻撃やマルウェア感染への対策、なりすましによる侵入行為への対策として、セキュリティ製品を導入するようにしましょう。

例えば、ファイアウォール(F/W)やWAF、IPSを導入することで、内部ネットワークやWeb上のアプリケーションへの不正アクセスを防ぐことができます。

<用語説明>

- ファイアウォール(F/W)

内部ネットワークをインターネットを通して侵入してくる不正なアクセスから守るための“防火壁”。外部からの不正なパケットを遮断し、許可されたパケットだけを通過させる機能を持つ。

- WAF(Web Application Firewall)

Webサイト上のアプリケーションに特化したファイアウォール。Webアプリケーションの脆弱性を狙ったサイバー攻撃を防ぐためのシステム

- IPS(Intrusion Prevention System)

内部ネットワークへの不正なアクセスの兆候を検知し、アクセス遮断などの防御をリアルタイムに行う侵入防止システム。

「ファイアウォール(F/W)」は社外のインターネットと社内ネットワークとの境界点、「IDS/IPS」は社内ネットワーク、「WAF」はWebアプリケーションを保護します。それぞれ保護する対象が異なるため、全て揃える必要があります。揃えない場合には隙のあるところを攻撃されかねません。

実際のところ、「ファイアウォール(F/W)」製品を単体で取り入れようとしても、他の「IDS/IPS」などの機能も揃えた次世代ファイアウォール製品がほとんどです。

中には、「ファイアウォール(F/W)」「IDS/IPS」「WAF」の3機能などさまざまな機能をそろえたUTM(統合脅威管理(Unified Threat Management)というセキュリティ製品も多く見られます。

例えば下記のような商品があるため、参考にしてください。

【セキュリティ製品おすすめ事例】

| 種類 | 製品名(開発会社名) | 特徴 | 参考価格 |

| UTM | Check Point700シリーズ(株式会社ピーエスアイ) | 中小企業におすすめ。コストを抑えて包括的なセキュリティ対策が可能。 | 初年度導入価格:366,000円~次年度価格(ライセンス1年):90,000円~など |

| 次世代型FW | Untangle(ウェアポータル株式会社) | 導入機器をリモート環境で一元管理。既存のファイアウォールに追加導入可。 | 年額180,000円~/12ライセンス~ |

| IDS / IPS | L2Blocker(株式会社ソフトクリエイト) | 既存のネットワーク構成を変えずに導入可能。無線LAN環境にも対応可。 | 380,000円 ~ |

| WAF | Scutum(株式会社セキュアスカイ・テクノロジー) | 11年連続国内シェアNo.1のクラウド型WAF。Webアプリの脆弱性を狙う攻撃を防御し、情報漏えいや改ざんのリスクからサイトを保護。 | 29,800円/月~ |

セキュリティ製品の選び方などについては、不正アクセスを防ぐ対策に関するこちらの記事も参照してください。

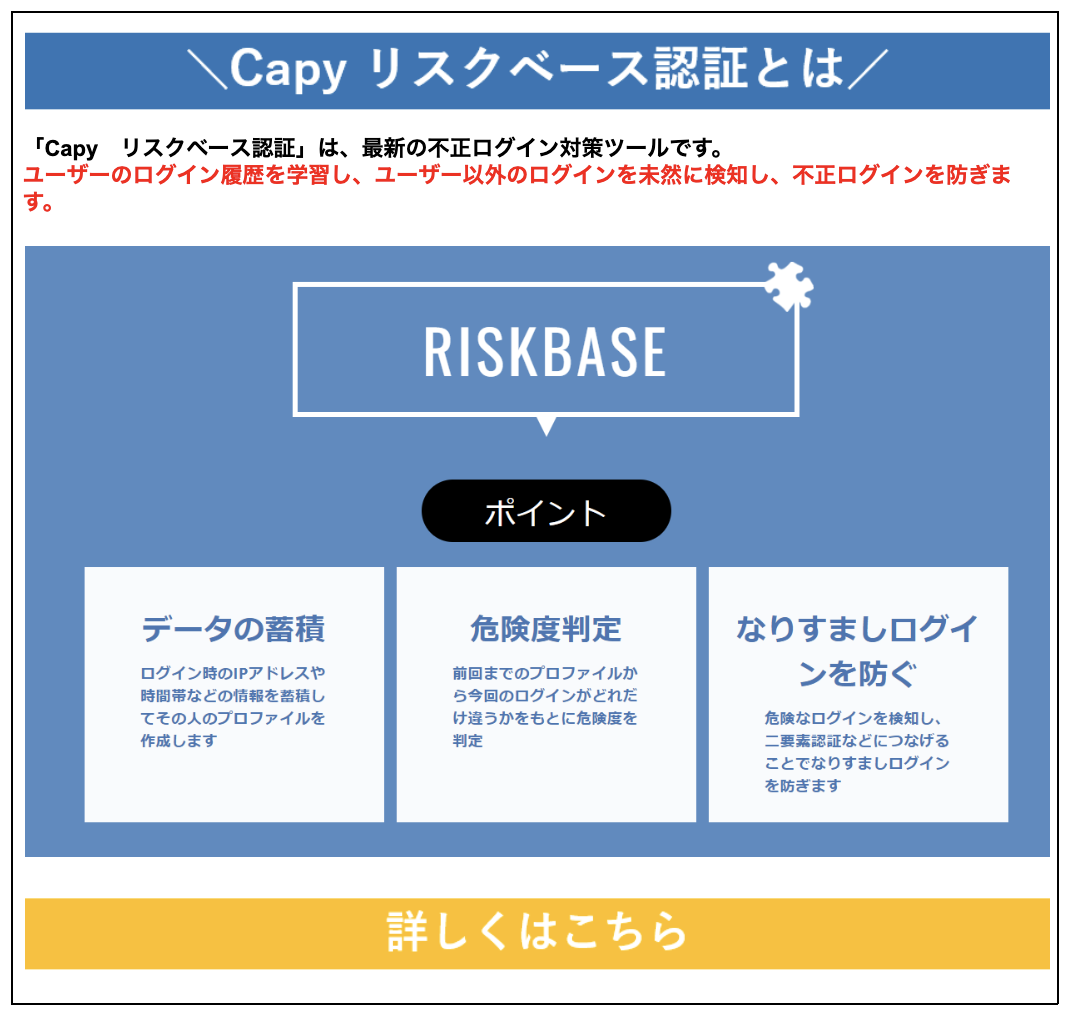

また、不正アクセス対策製品としては、機械学習を用いた機能でセキュリティを強化する製品もあります。

例えば、Capy株式会社の「リスクベース認証」は、最新の不正ログイン対策ツールです。ユーザーのログイン履歴を学習し、ユーザー以外のログインを未然に検知するため、人間の手によるなりすましログインにも対応することができます。

3-3. パスワードの管理・認証を強化する

なりすましによるサーバー・システムへの侵入行為を防ぐためにもパスワードの管理やパスワードの認証の仕組みを強化するようにしましょう。

パスワードの管理・認証を強化する具体的な方法としては次の2点があります。

3-3-1. パスワードポリシーを強化する

パスワードポリシーとはパスワードを設定するうえでのルールのことです。パスワードポリシーを厳格化し、第三者に推察されにくい複雑なパスワードを設定するようにしましょう。

例えば下記のようなルールにすることがおすすめです。

<パスワードポリシーの例>

- パスワード設定は、英字(大文字・小文字)、数字・記号のすべてを含むことを必須とし、12文字以上とする。

- パスワードに生年月日や電話番号を含めない

- パスワードに有効期間を設け、利用者に定期的に変更する

3-3-2. 多要素認証を導入する

パスワード認証を多要素認証にすることもおすすめです。

例えば、アカウントやサーバーへのログインの際に、通常のID・パスワードとは別の認証を組み合わせます。こうした複数の認証方式を組み合わせることを「多要素認証」と言います。特に2つの認証方式を組み合わせた認証を「二要素認証」と言い、二要素認証にするだけでも、ログインの難易度が上がるため、なりすましログインに効果的な対策といえます。

3-4. 社員のITリテラシーを高める

ソーシャルエンジニアリングやメールの添付ファイルによるマルウェア感染を防ぐためにも、社員のITリテラシーを高めることが大切です。

ITリテラシーとは、業務を効率的に推進するためのIT分野に関する知識や技能、活用する力のことです。ITリテラシーが低いと、うっかりなりすましメールに添付された不審なプログラムをクリックしたり、情報やデータを漏洩したりします。

セキュリティポリシーに基づいたITツールの利用規定を定めて、しっかりと社員に伝え運用するようにしましょう。

利用規定には不正アクセスの被害を防ぐためにも、下記のような趣旨を含めるようにしましょう。

<利用規定に含める内容のポイント>

- なりすましメールの「添付ファイルを開かない」「URL リンクにアクセスしない」

- 送信元や本文に見覚えがある返信メールや、自然な日本語で書かれたメールであっても、攻撃メールである可能性を念頭に置いて取り扱う

- 機器や情報を持ち出さない

- 私用機器を持ち込まない

4. 不正アクセス防止策を効果的に行うためのポイント

不正アクセス防止策について紹介しました。

しかし実際にこれらの対策で不正アクセスが防げるのかどうか心配ですよね。以下では、不正アクセスの実態を踏まえて、防止策を効果的に行うためのポイントを紹介します。

ポイントは次の3点です。

- 基本的な対策を確実に実行する

- 脆弱性が確認され次第すぐに対応すること

- 不正アクセスをされたときの対策を立てておく

具体的に見ていきましょう。

4-1. 基本的な対策を確実に実行する

不正アクセスを防ぐためのもっとも効果的な対策は、基本的な不正アクセス防止策を確実に実行することと言えます。

IPA(独立行政法人情報処理推進機構)の「コンピュータウイルス・不正アクセスの届出事例2021年下半期」では、最新の2021年下半期の主な不正アクセス事例125件がまとめられています。この資料の中で、IPAは、「基本的なセキュリティ対策が実施されていれば、不正アクセスの大半は防げていた可能性が高い」と指摘しています。

ここで指摘されている「基本的なセキュリティ対策」とは、次のようなものです。

- セキュリティポリシーに基づいた利用規則の策定

- パスワードポリシーの設定

- 管理者や利用者一人ひとりがセキュリティポリシーやパスワードポリシーに従って運用・利用を行なうこと

- 修正プログラムの適用といった基本対策

例えば、ID・パスワードの管理不備や強度不足により認証を突破された不正アクセスの大半は、セキュリティポリシーやパスワードポリシーが適切に実施されていれば、被害を防ぐことができたと分析されています。

また、脆弱性を悪用された不正アクセスについては、脆弱性についての修正プログラムが配布されてからも長期間対策がなされていなかったために攻撃を受けた事例が多く見られました。これらの事例も修正プログラムをしっかりと適用していれば防げた事例と指摘されています。

基本的な対策をしっかりと行うことが不正アクセスを防ぐために重要と言えます。

4-2. 脆弱性が確認され次第すぐに対応する

ソフトウェアなどの脆弱性が確認された場合には、すぐに対応するようにしましょう。

通常、ソフトウェアの欠陥は発見され次第、開発メーカーが修正プログラムをリリースします。利用者はそのリリースの通知を受けたら早急に修正プログラムを更新するようにしましょう。

また、セキュリティ関連のニュースなどでソフトウェアの欠陥・脆弱性について報道されることもあるため、セキュリティ関連のニュースも、セキュリティ専門情報サイトなどでチェックするようにしましょう。

自社の使用しているソフトウエアなどの欠陥が分かった場合には、開発メーカーから修正プログラムがリリースされるまで、不正アクセスがないか監視を厳しくするなど、利用に十分配慮するようにしましょう。

不正アクセスの手口は日々、巧妙化し進化しており、スピード感も高まっています。現在は、ソフトウエアの脆弱性が公開されると、1週間程度で攻撃が観測されるような状況です。このスピード感では、月に1回程度の定期的な対策では間に合わず、攻撃被害に遭う可能性があります。

ソフトウェアの脆弱性が確認され次第、すぐに対策を取れるようにしておくことが大切です。

4-3. 不正アクセスをされたときの対策を立てておく

万が一、不正アクセスをされたときのための対策も立てておくようにしましょう。

例えば、下記のような点について対策を立てておくようにしましょう。

<対策の例>

- 速やかに不正アクセスを検知し、遮断できる体制を整える

- 社内で被害が発覚した際に、スムーズに対応できる体制と手順を整える

- 重要データのリカバリーができるように、定期的にデータのバックアップを取っておく

- 不正アクセスのログ(通信記録)を取得、保管しておく

上記対策を取ることで、万が一、不正アクセスにあった場合にも、被害の拡大を防ぎ、被害を最小限に抑えることができます。

不正アクセスをされたときの事後対策も検討しておくようにしましょう。

まとめ

不正アクセスの手口について紹介しました。不正アクセスの手口には次のような手口があります。

不正アクセスの手口は、大きくわけると上の5つに分けられますが、実際には、複数の手口を組み合わせて不正アクセスを行うことが多いため、注意が必要です。

これらの不正アクセスを防ぐための方法を手口別に挙げると、次のようになります。

不正アクセスを効果的に防ぐためにも、「ソフトウエアの更新を欠かさない」「パスワードの管理・認証を強化する」「社員のITリテラシーを向上させる」といった基本的なセキュリティ対策をしっかり行う必要があります。

不正アクセスを防ぎ、安心して業務を行うためにもぜひこれらの情報を活用してください。