「不正ログインのニュースやトピックスでよく耳にする『リスト型攻撃』って一体何?」

近年、不正アクセスの手口としてよく話題にのぼる「リスト型攻撃」について、言葉は知っているものの、実際のところどういうものなのか分からないケースも多いのではないでしょうか。

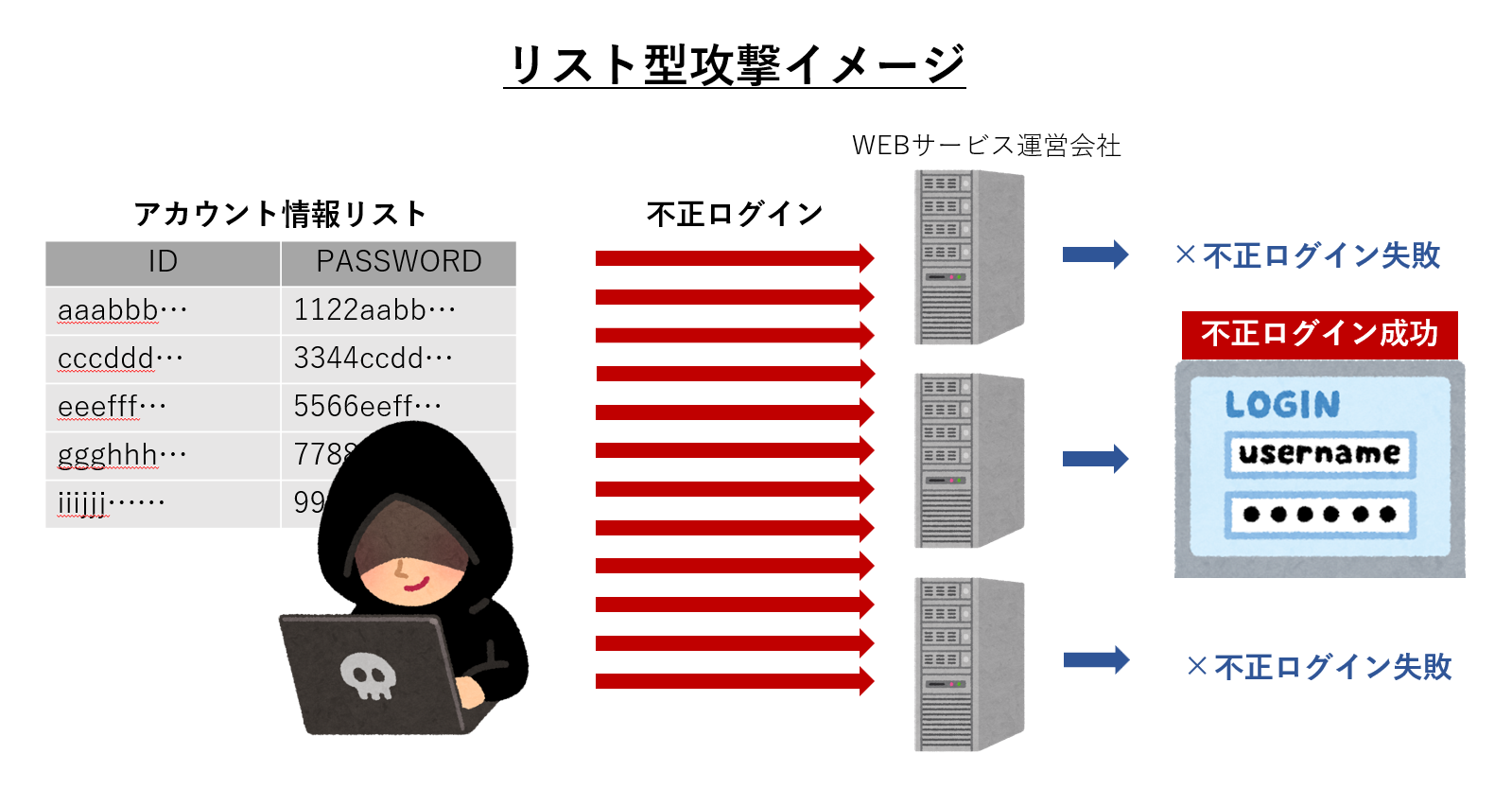

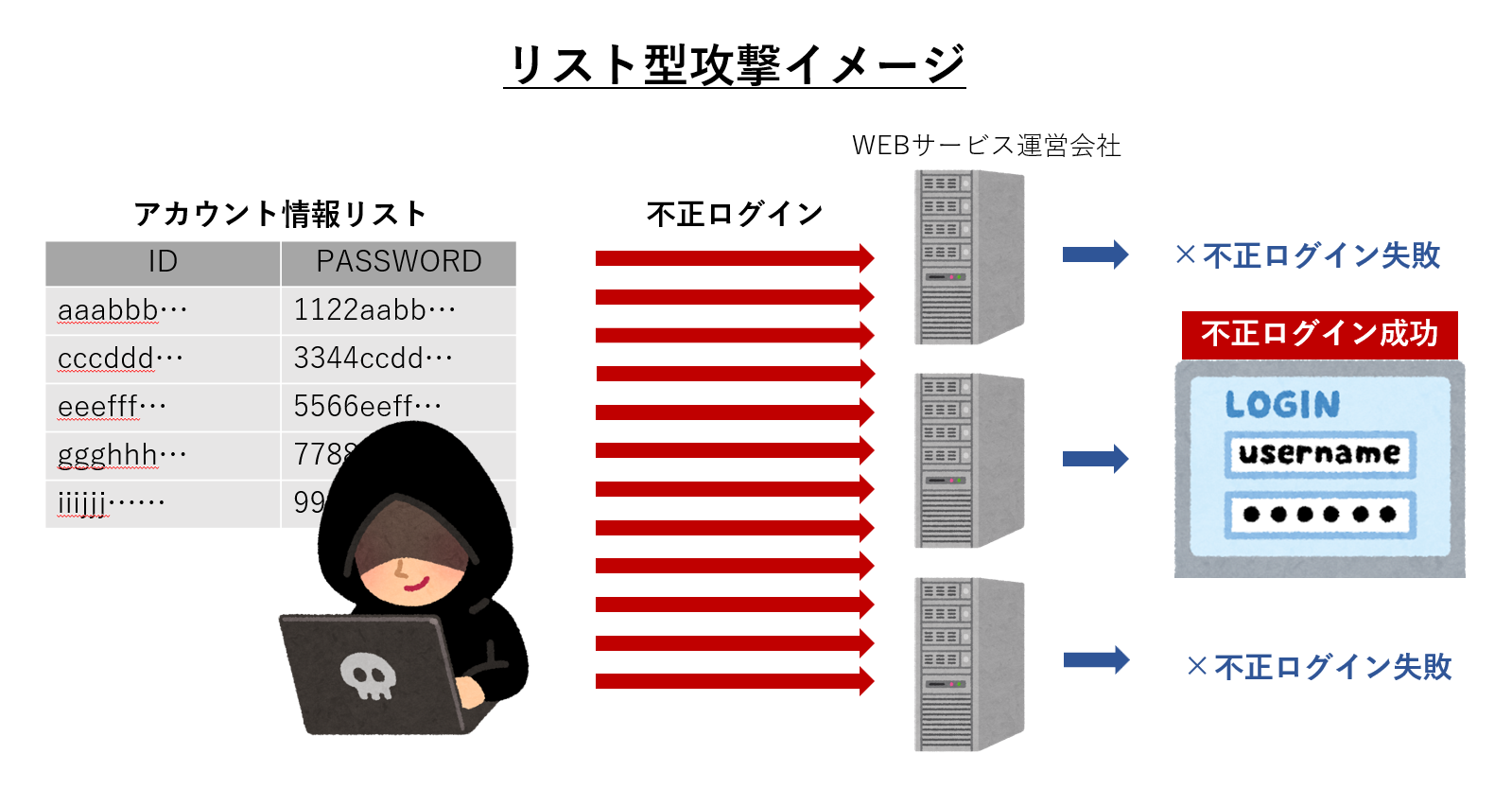

「リスト型攻撃」とは、実在するアカウント情報(ID・パスワード)のリストを利用して、他社のオンラインサービスに不正ログインを試みる手口のことです。

リスト型攻撃とは

不正に 入手した既存アカウント情報(ID・パスワード)のリストを利用し、さまざまなオンラインサービスに不正ログインを試みる手口

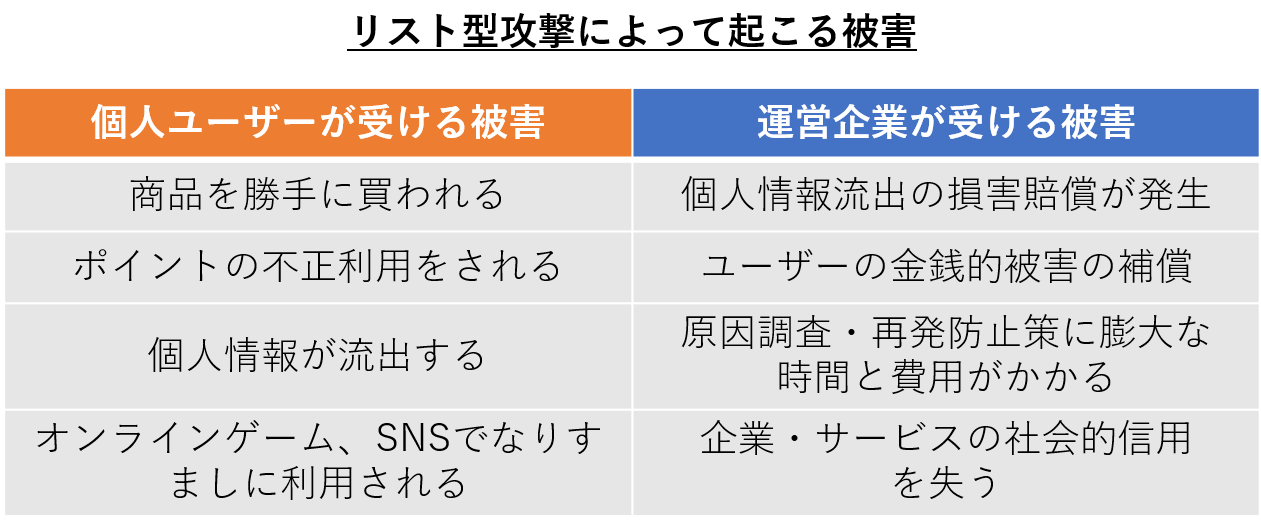

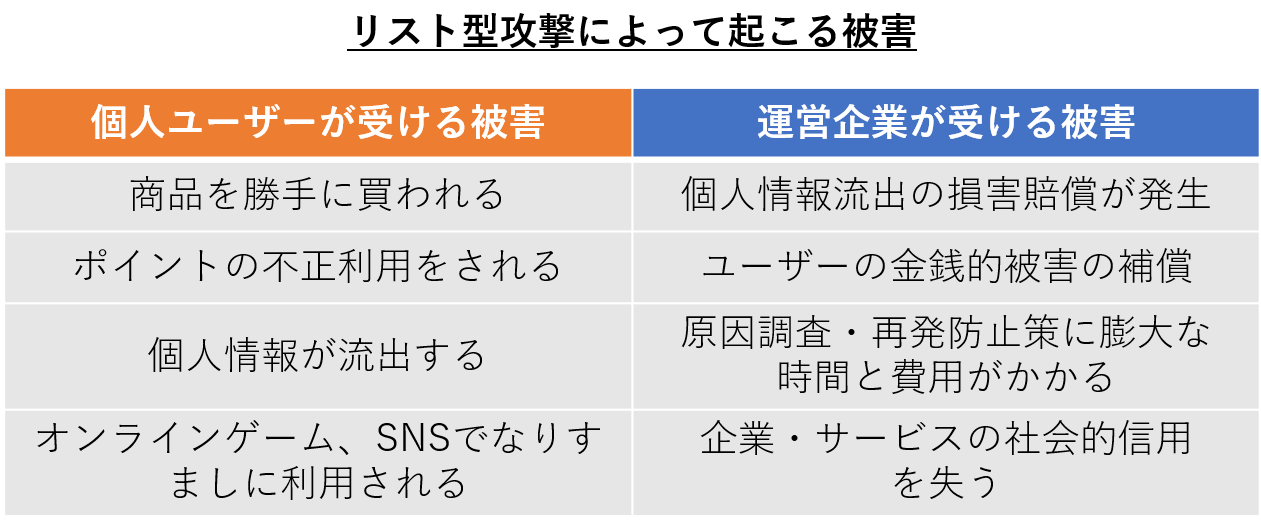

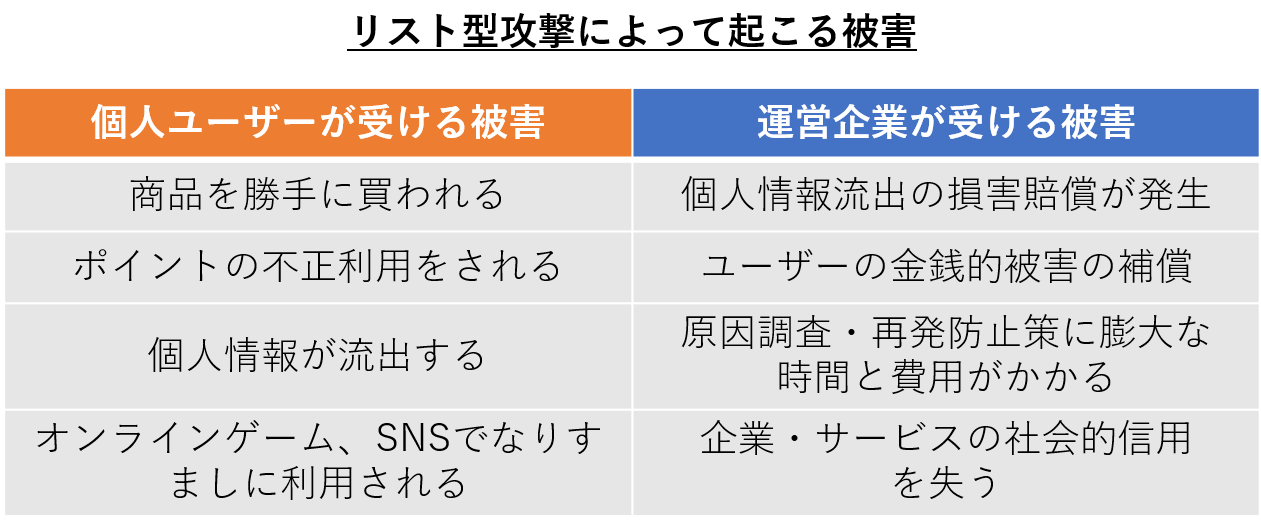

リスト型攻撃による不正ログインをされてしまうと、オンラインサービスのユーザーや運営企業は、下記のような被害にあってしまいます。

被害にあわないためにも、リスト型攻撃について手口の内容をよく理解し、適切な対策を取るようにしましょう。

この記事で分かること

- リスト型攻撃とは

- リスト型攻撃の具体例

- リスト型攻撃が起こる原因

- リスト型攻撃による被害

- リスト型攻撃にあわないための予防策

- リスト型攻撃にあったときの対処法

最後まで読むことで、リスト型攻撃の具体例や原因も理解できるほか、リスト型攻撃にあわないための対策や、万が一被害にあってしまった場合の対処法まで把握することができます。

ぜひこれらの情報を把握し、安心してオンラインサービスを利用・運用するために役立ててください。

1. リスト型攻撃とは

冒頭でも述べましたが、リスト型攻撃とは、既存のアカウント情報(ID・パスワード)のリストを使って、さまざまなオンラインサービスに不正ログインを試みる手口のことです。

リスト型攻撃は、従来からある不正ログインの手口の中でも最も不正ログインの成功率の高い手口と言われており、現在広く悪用されている手法です。誰でも被害にあいかねない攻撃手法と言えます。

不正ログインの被害にあわないためにも、まずは、リスト型攻撃の実態について把握するようにしましょう。

ここでは、リスト型攻撃の実態について以下の順に解説します。

- リスト型攻撃の手口

- リスト型攻撃の特徴

- リスト型攻撃の実例

- リスト型攻撃が起こる原因

詳しく見ていきましょう。

1-1. リスト型攻撃とは、実在のアカウント情報を使った不正ログインの手口

リスト型攻撃は、情報漏洩などの不正な方法で入手した既存のアカウント情報(ID、パスワード)を用いて、他社のオンラインサービスに不正なログインを試みる攻撃手口です。

アカウントリスト攻撃、パスワードリスト攻撃と呼ばれることもあります。

リスト型攻撃は、イメージ図のように、あるアカウント情報リストを元に、他のさまざまなオンラインサービスにログインを試行します。

アカウント情報リストは、アカウント情報を保有する企業の関係者から不正に購入したり、企業のサーバーから不正に盗み出したりして入手します。

リスト型攻撃は、オンラインサービスのユーザーが他のサービスでも同じID・パスワードを使い回していることに目を付けたものです。入手したアカウント情報が他のさまざまなオンラインサービスでも流用されていると見越して不正アクセスを何度も試みる行為です。

1-2. リスト型攻撃の特徴は「不正ログインの成功率が高い」こと

リスト型攻撃は、数ある不正ログインの手口の中でも、最も不正ログインの成功率が高いと言われています。

不正ログインとは、不正に経済的利益を得るためなどに、悪意ある第三者が他人になりすましてその人のアカウントにアクセスすることです。従来型の不正ログインの手口としては「ブルートフォース攻撃」「辞書攻撃」といったものがあります。

【従来型の不正ログインの手口】

- 「ブルートフォース攻撃」

ランダムな英数字などを組み合わせて不正ログインを試みる方法。

- 「辞書攻撃」

辞書や人名録にあるような意味のある単語の組み合わせで不正ログインを試みる方法。

「ブルートフォース攻撃」も「辞書攻撃」も大量に作り出すパスワードで大量のログインを試みるため、総当たり攻撃とも呼ばれています。

リスト型攻撃と従来型の攻撃手口との大きな違いは、リスト型攻撃が既存のアカウント情報を元にしている点です。

複数のオンラインサービスで同じID・パスワードを使いまわす人が多いため、従来の攻撃手口よりもリスト型攻撃の方が不正ログインの成功率の方が高いと言われています。(2013年の警視庁の調査によるとリスト型攻撃の成功率は約5%と高い数値でした。)

また、ログインの試行回数についても、リスト型攻撃の場合は比較的少なくて済むため、従来型のように膨大なパスワードを作り出して大量の不正アクセスを行うということがありません。

大量の不正アクセスを行なっているうちに検知・摘発されるということがないことも、リスト型攻撃の手口による不正アクセスの成功率が高くなる要因といえます。

1-3. 【リスト型攻撃の実例】KLab、マイナビ、7pay、ユニクロ・GUなど多数

リスト型攻撃は、2013年頃からよく見られるようになり、現在でもなお増加傾向にあります。

IPA(独立行政法人情報処理推進機構)によると、2020年に届出のあった不正アクセス被害のうち、リスト型攻撃による不正ログインが増えており、全体の約10%に至っているとのことです。(出典:総務省・経済産業省「不正アクセス行為の発生状況」(参考) 不正アクセス関連行為の関係団体への届出状況について)

増え続けるリスト型攻撃ですが、実際に起きたリスト型攻撃の事例としては、年代の新しいものから順に下記のようなものがあります。

【リスト型攻撃の実例】

| サービス名(運営会社) | リスト型攻撃による不正ログインの概要 |

|---|---|

| KLab ID (KLab株式会社) オンラインゲーム | 【時期】2021年10月 【内容】2,865人のユーザーアカウントに不正ログイン 【被害】2,865人分の登録情報(メールアドレス、生年月日、連携アプリ名など)が閲覧・窃取された可能性 【対応】二段階認証を導入 |

| マイナビ転職 (株式会社マイナビ) 会員サイト | 【時期】2021年1~2月 【内容】21万人のユーザーアカウントに不正ログイン 【被害】21万人のWEB履歴書(氏名、住所、経歴など)を閲覧・窃取された可能性 【対応】所轄警察署へ通報、個人情報保護委員会や関係省庁へ報告 |

| 7pay (株式会社セブン・ペイ、株式会社セブン&アイ・ホールディングス) スマホ決済アプリ | 【時期】2019年7月 【内容】不正ログインした808人のアカウントで不正購入などの不正使用 【被害】808人のアカウントで、3,862万円分の不正使用が行われた 【対応】全額補償、残高返金、サービスの廃止 |

| ユニクロ・GU (株式会社ファーストリテイリング、株式会社ユニクロ、株式会社ジーユー) | 【時期】2019年5月 【内容】46万人の会員情報に不正ログイン 【被害】46万人の登録情報(氏名、メールアドレス、住所、生年月日、購入履歴)を閲覧・窃取された可能性 【対応】パスワードリセット、警視庁に通報 |

| 三井住友カードVpassアプリ (三井住友カード株式会社) スマホ会員アプリ | 【時期】2018年8月 【内容】約1.7万件のアカウントに不正ログイン 【被害】約1.7万件について登録情報(氏名、カード名称、利用金額、利用明細、ポイント残高など)が閲覧・窃取された可能性 【対応】パスワードリセット |

| ドコモオンラインショップ (株式会社NTTドコモ) オンラインストア | 【時期】2018年7月 【内容】不正ログインした約1000件のアカウントでiPhoneXを不正購入。 【被害】約1800件の不正ログイン、うち約1000件でiPhoneXを不正購入された 【対応】アカウント停止、代金請求停止、仕様変更 |

オンラインゲームや会員サイト、スマホ決済アプリ、オンラインストア、スマホ会員アプリなどさまざまなオンラインサービスを行う企業が、リスト型攻撃によって甚大な被害を受けています。

リスト型攻撃による不正ログインを受けると、企業は、ユーザーへの補償や、社会的信用の失墜、ケースによってはサービス自体の停止といった被害を受けます。

一方、ユーザーは、登録していた個人情報を盗み取られ、不正購入などの不正使用にアカウントを利用されるといった被害を受けています。

1-4. 【リスト型攻撃が起こる原因】アカウントの使い回しが最大の原因

リスト型攻撃が起こる原因としては、ユーザーが同じアカウント情報(ID・パスワード)を使い回していることが最大の原因と言われています。

「1-2.リスト型攻撃の特徴は不正ログインの成功率が高いこと」でも触れた通り、リスト攻撃の場合、ユーザーがアカウントを使い回していることによって、ログインに成功する確率が従来型の不正ログイン手口に比べて高い状況です。

リスト型攻撃の増加がやまないのも、ひとえにアカウントの使い回しをする人が多く、不正ログインの成功率が高いためと言えます。セキュリティ製品開発会社のトレンドマイクロの2020年の調査では、パスワードの使い回しをしている人は85.7%もいました。(参考:トレンドマイクロ「-パスワードの利用実態調査 2020-」)

こうしたパスワードの使い回しが、リスト型攻撃に利用されています。

2. リスト型攻撃によって起こる被害8つ

リスト型攻撃の手口や実例、その原因について紹介しました。

実例でも紹介しましたが、リスト型攻撃が起きた場合は、オンラインサービスを利用するユーザーとオンラインサービスを提供する企業と両方に大きな被害が及びます。

ここでは、個人ユーザーおよび運営側企業のそれぞれにとって実際にどのような被害が起きるか解説します。

リスト型攻撃を防ぐための効果的な対策を考えるためにも、実際にどのような被害を受ける可能性があるか、しっかり把握しておくようにしましょう。

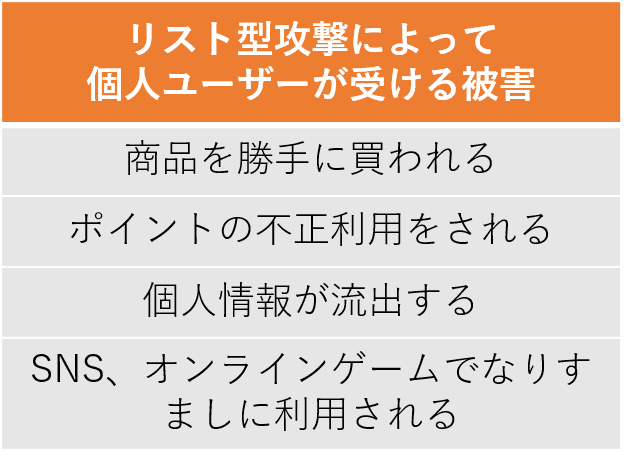

2-1. 個人ユーザーが受ける被害

オンラインサービスを利用している個人ユーザーがリスト型攻撃から受ける被害は下記のようなものです。

それぞれ詳しく見ていきましょう。

2-1-1. 不正購入をされる

商品やサービスを購入できるオンラインストアや会員制サイトを利用している場合、アカウントを悪用され、商品を不正購入されることがあります。

例えば、ドコモオンラインショップのケースのように、不正ログイン後、勝手に商品(iPhoneX)の購入申し込みをされ、総額約1億4千万円相当(iPhoneX約1千台)の商品代金を請求されてしまったケースがあります。これと同じように勝手に商品の購入申し込みをされ、商品は店頭・コンビニ受け取りなどで悪質な第三者の手に渡り、アカウントの所有者には支払い請求のみが残るケースが少なくありません。

クレジットカード情報などの決済手段を登録をしていない場合でも、購入申し込みができるオンラインストアも少なくないため、注意が必要です。

2-1-2. ポイントを不正利用される

オンラインサービスで保有しているポイントを不正利用されることがあります。

この場合のポイントとは、オンラインサービスごとに付与される、現金代わりに支払いにあてたり、さまざまな景品と交換できたりする、金銭として利用可能なポイントのことです。

約17万円分のポイント不正使用を許した株式会社ドワンゴの「ニコニコ動画」をはじめとして、楽天、ビックカメラ、エディオンなど、リスト型攻撃によるポイント不正使用が後を絶ちません。毎年、不正ログインによるポイントの不正使用が、運営会社数社単位で発生しています。

2-1-3. 個人情報が流出する

オンラインサービスに登録されている個人情報が閲覧され、流出するケースが非常に多くあります。

盗み出された個人情報は悪質な第三者間で売買され悪用されることが少なくありません。漏洩した情報を悪用して、迷惑メールやDMが届いたり、身に覚えのない営業訪問や営業電話を受けたりすることがあります。また、そうして流出した個人情報を元に、また新たなリスト型攻撃をされることも少なくありません。

このようにリスト型攻撃による不正ログインで個人情報が流出し、大きな被害が生じることがあります。

2-1-4 オンラインゲーム、SNSでなりすましに利用される

オンラインゲームのサービスや、Twitter、FacebookといったSNSのサービスで不正ログインを受ける場合も多くあります。その場合は、本人になりすまして不正使用や不正投稿されることが少なくありません。

ゲームの場合は、アイテムを不正流出させたり、育てたキャラクターを不正転売したりするなど金銭的な被害が絡むこともあります。またTwitter、Facebookなどを乗っ取られた場合には、SNS上のプロフィール情報を改ざんされたり削除されたりすることもあります。

オンラインゲーム、SNSなどの不正ログインでは、なりすましに注意が必要です。

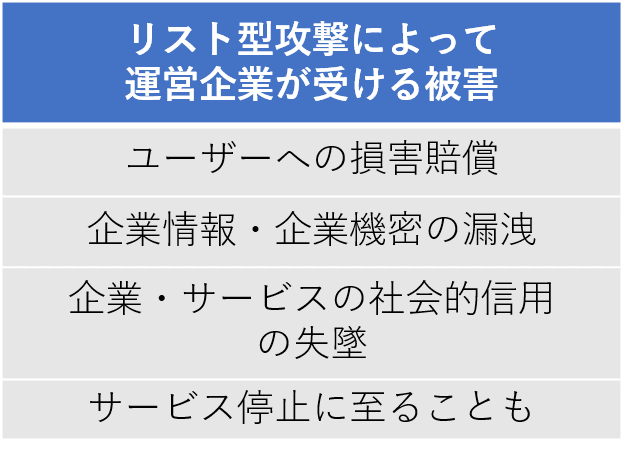

2-2. サービス運営企業が受ける被害

オンラインサービスの運営企業が、リスト型攻撃によって受ける被害は、下記の通りです。

それぞれ詳しく見ていきましょう。

2-2-1. 個人情報流出についての損害賠償

企業にとっては不正ログインによって受けた被害であっても、ユーザーの個人情報を流出してしまった場合には、刑事・民事上の責任を負うことになります。

具体的には、刑事上の罰則としては、個人情報を漏洩すると、国から是正勧告を受けます。従わない場合「6ヶ月以下の懲役又は30万円以下の罰金刑」が科されます。

民事上は、法的責任(損害賠償責任)が発生し、賠償金額は流出の程度、内容によって異なります。故意・過失のケースを含めて、個人情報漏洩の1人当たりの損害賠償額は2万8,000円と言われています。被害人数が多いと、総額で数百万から数千万もの賠償額になるケースが少なくありません。

2-2-2. ユーザーの金銭的被害の補償

オンラインストアや会員制サイトのユーザーが、アカウントを悪用され不正購入による商品代金の請求をされているような場合では、全額補償などの補償を行うケースが多く見られます。

もともと盗難保険による全額補償を行っていたクレジットカード会社や、インターネットバンキングの運営会社、キャリア決済の運営会社も、不正ログインによる不正購入被害にあったユーザーの金銭的被害を補償する体制になってきています。

オンラインストアなどのオンラインサービス企業も、ユーザーに不正ログインの金銭的被害を負わせたままであると企業やサービスの信用が失墜しかねないため、ユーザーの金銭的被害を補償する傾向にあります。例えば「1-3. 【リスト型攻撃の実例】KLab、マイナビ、7pay、ユニクロ・GUなど多数」で解説した7payのケースでは、ユーザーの被害総額3,862万円分を全額補償しました。

ユーザーに金銭的被害が及んでしまった場合は、不正購入分については代金を請求しないなどの補償対応が必要と言えるでしょう。

2-2-3. 原因調査・再発防止策に膨大な時間と費用がかかる

リスト型攻撃による不正ログイン被害にあった場合は、不正ログインを許した原因の究明と、再発防止のための対策に膨大な時間と費用がかかることが少なくありません。

時には、もともとあったシステム上の脆弱性や運用上の欠陥に気づくなど抜本的な改善策に膨大な費用と時間がかかるため再開が不可能となるケースもあり、7payのケースのようにサービス廃止に至ることもあります。

2-2-4. 企業やサービスの社会的信用の失墜

リスト型攻撃による不正ログインをされてしまうと、企業やサービスの社会的信用を失墜させかねません。

不正ログインを受けたことで、「そもそもシステムが不完全で脆弱だったのではないか」「同じ企業の運営する他のサービスも危ないのではないか」と、ユーザーは企業やサービスへの不信感を高めます。

企業やサービスの信頼を失わないためにも、リスト型攻撃による不正ログインを防ぐことが大切です。また万が一、攻撃にあってしまった場合には、速やかに原因を究明し、適切に対処することが求められます。

リスト型攻撃にあわないための予防策や、リスト型攻撃にあった場合の対処法については、次の章を参照してください。

3. リスト型攻撃にあわないための12の予防策

リスト型攻撃による不正ログインには大きな被害が伴うことが把握できたことと思います。

リスト型攻撃による被害は甚大ですが、あらかじめ対策を取っておくことで防ぐことも可能です。リスト型攻撃の被害にあわないためにも、下記のような予防策をしっかり行うようにしましょう。

個人ユーザーの場合と、サービス運営会社の場合とそれぞれ取るべき対策は下記の通りです。

以下、個人ユーザーの予防策と、サービス運営会社の予防策を順に見ていきます。

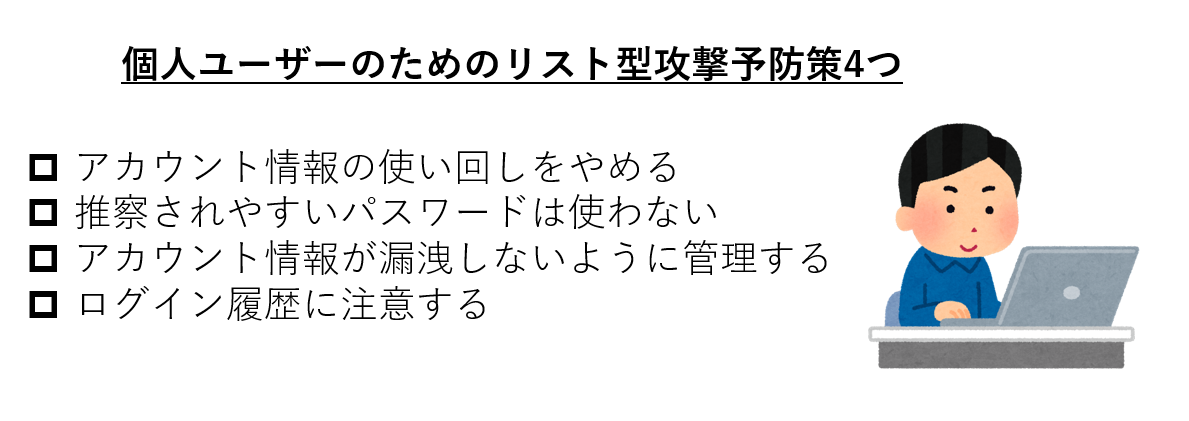

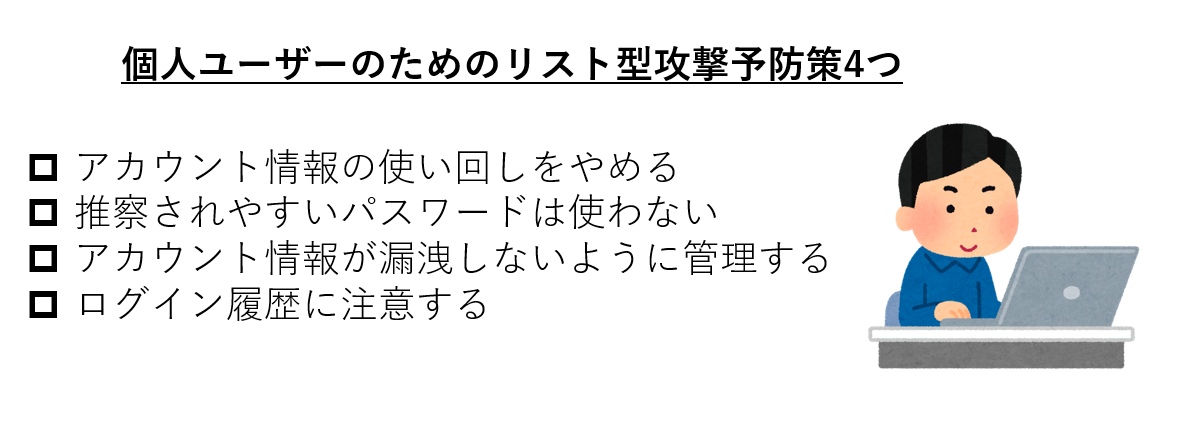

3-1. 個人ユーザーの予防策4つ

個人ユーザーの場合、リスト型攻撃を防ぐための予防策は下記の通りです。

以下、優先度の高い順に予防策を解説しますが、基本的に予防策は4つすべて行うことをおすすめします。

3-1-1. アカウント情報の使い回しをやめる

最も実践してもらいたいのはアカウント情報の使い回しをしないことです。

「1-4.【リスト型攻撃が起こる原因】アカウントの使い回しが最大の原因」で紹介した通り、リスト型攻撃は、ユーザーが同じアカウント情報(ID・パスワード)を複数のオンラインサービスで使い回していることに付け込んだ不正行為です。

IDについては、メールアドレスがIDになることもあるため、重複を避けられないケースもありますが、パスワードの使い回しは絶対にやめましょう。

パスワードを使い回してしまう原因としては、「パスワードを覚えきれない・管理しきれない」という事情があるかと思われます。

そうした場合は、下記の3つのうちから、自分でできそうな方法を選んで、パスワードの管理を簡便化し、パスワードの使い回しを避けるようにしましょう

パスワードの使い回しをやめるためのパスワード管理方法3つ

1)アカウント・パスワード管理ツールを使う

パスワードの管理には、アンチウイルスソフトのメーカーなどが販売しているパスワード管理ツールを利用するようにしましょう。

パスワード管理ツールを導入すると、複雑なパスワードを自動生成してくれるほか、必要なときにパスワードを自動入力してくれます。パスワード管理ツールは、パスワードやメールアドレスなどの情報も暗号化して保存するため、情報を仮に盗まれたとしても判読することができないようになっており、安全です。

利用料金は、無料で使えるものや月額200円ほどで使う有料のものまであります。「自分のパソコンのOSで使えるか」といった点に注意して選ぶようにしましょう。

2)電子ファイル(パうワード付き)でパスワードを保存する

パスワード管理ツールを使いたくない場合は、IDとパスワードを記載したリストを「パスワード付きの電子ファイル」として保存することもおすすめです。

電子ファイルは、ExcelやWordなどの表計算ソフトや文書ソフトなどを利用すると、パスワード付きで保存することができます。テキストファイルを利用するときは、テキストファイルにはパスワード付きで保存する機能がないため、ファイルをzip形式などで圧縮し、圧縮する際にパスワードを付けて保存するようにしましょう。

3)紙のメモにパスワードを記録しておく

パスワード管理ツールや電子ファイル(パスワード付き)を使いたくない場合は、紙にID・パスワードを書いて保存するのでも構いません。

ただし、メモを他人の目に触れないようにしっかりと保存・管理するようにしましょう。不正ログインは身近な人に行われることもあるため、管理には注意するようにしましょう。

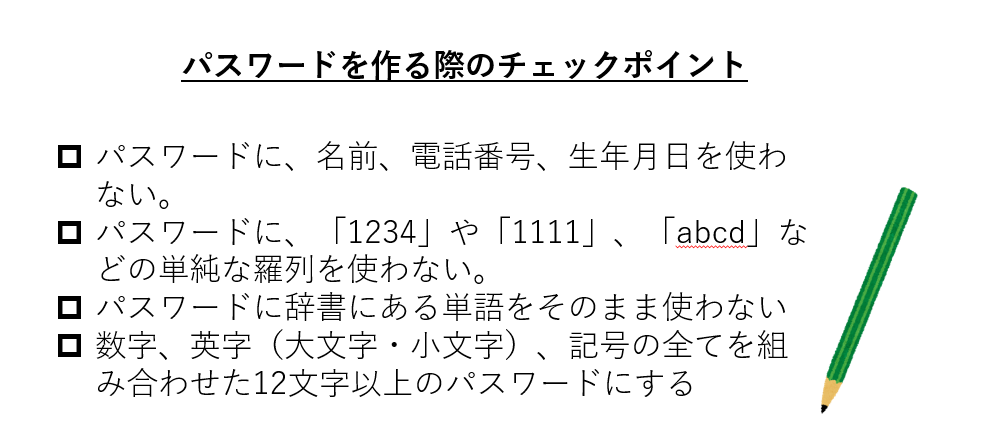

3-1-2. 推察されやすいパスワードは使わない

パスワードを設定する際には、生年月日、名前などを使った推察しやすいパスワードを使わないようにしましょう。

パスワードの生成も、アカウント・パスワード管理ツールを使うと簡単です。アカウント・パスワード管理ツールを使わない場合は、下記点に注意してパスワードを生成するようにしましょう。

3-1-3. アカウント情報が漏洩しないように管理する

リスト型攻撃を防ぐには、アカウント情報を漏洩させないように気を付けて管理することも大切です。

不正ログインは、家族や会社の同僚など身近な人が行う場合もあります。下記の点に気を付けて、アカウント情報をしっかりと管理するようにしましょう。

<アカウント情報を漏洩させないように管理するための注意点4つ>

1)アカウント・パスワード管理ツールを使うアカウント・パスワード管理ツールを使うと、パスワード情報が暗号化された状態で保存されるため、漏洩の恐れがありません。

2)パスワード管理用の電子ファイルをパスワード付きでロックしておくパスワードを電子ファイルに保存している場合は、パスワード付きでロックし保存し、ロックの際のパスワードは第三者に知られないようにしっかりと管理するようにしましょう。

3)紙のメモは人の目に触れるところに置かないパスワードを紙のメモで保存している場合は、メモを家族を含めた第三者の目に触れないように保存するようにしましょう。

4)フィッシングメールに騙されてアカウント情報を入力しないフィッシングメールとは、偽の電子メールから偽のホームページに接続させ、アカウント情報(ユーザID、パスワード)やクレジットカード情報といった重要な個人情報を盗み取る詐欺メールのことです。

既存のサービスに酷似したメールが送られてくるため、うっかりアカウント情報を入力し、不正ログインの被害にあう人が少なくありません。メールに記載されたURLにはアクセスしないか、十分に注意して対処するようにしましょう。

3-1-4. ログイン履歴に注意する

オンラインサービスによっては、ログイン履歴が確認できる機能がある場合があります。その場合は、ログイン履歴を確認するなどして、身に覚えのないログインがないかどうかチェックするようにしましょう。

万が一、身に覚えのない不審なログイン履歴があれば、直ちにパスワードを変更し、不正使用の形跡がないかどうか確認するようにしましょう。

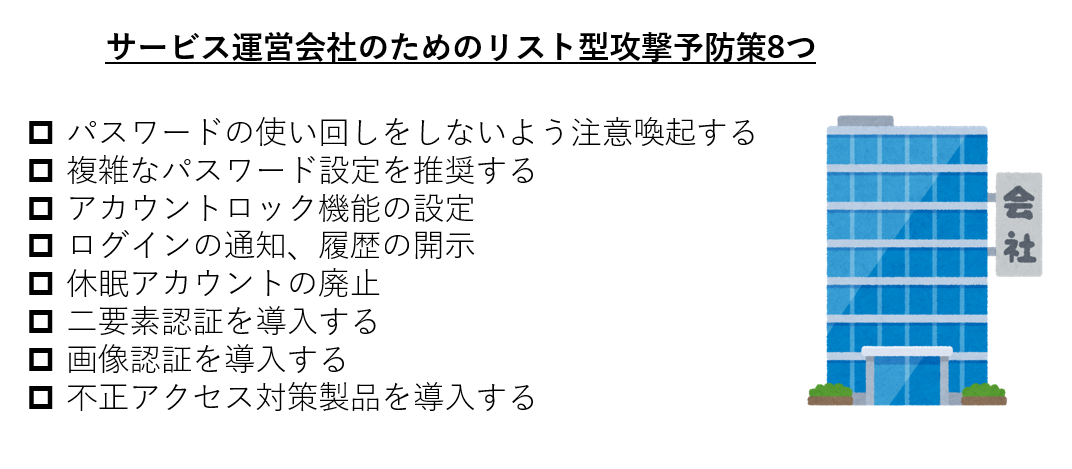

3-2. サービス運営企業の予防策8つ

サービス運営企業が、リスト型攻撃を防ぐために取る予防策としては、次の方法があります。

比較的費用がかからず、対応しやすい順に紹介します。

特に「パスワードの使い回しをしないように注意喚起する」から「休眠アカウントの廃止」までの上から5項目は基本的な対策のため、もし実施していなければ実施するようにしましょう。

3-2-1. パスワードの使い回しをしないよう注意喚起する

自社のサービス利用者に、パスワードの使い回しをしないように注意喚起するようにしましょう。

注意喚起の方法は、パスワードの設定時にパスワードの使い回しをしないように伝えるメッセージを表示したり、注意喚起のためのコラム記事の作成したり、メール配信をするなどするとよいでしょう。

パスワードの使い回しを避けるメッセージを表示し、周知を図るようにしましょう。

3-2-2. 複雑なパスワード設定を推奨する

ユーザーのパスワードの使い回しを防ぐためにも、パスワードポリシーを厳格化し、第三者に推察されにくい複雑なパスワードの設定を促すこともおすすめです。

パスワードポリシーの厳格化とは、例えば、下記のようなルールを設けるなどといったものです。

<パスワードポリシーに設けたいルールの例>

- パスワード設定は、英字(大文字・小文字)、数字・記号のすべてを含むことを必須とし、12文字以上とする。

- パスワードに生年月日や電話番号を含めてはいけない

- パスワードに有効期間を設け、利用者に定期的に変更させる

パスワードを複雑化することで不正ログインを防ぐことが可能となります。

3-2-3. アカウントロック機能の設定

連続したログインの失敗を検知し、ロックする機能を付けることもおすすめです。

ある特定のIPアドレスからあるアカウントに一定回数以上ログインの試行・失敗があった場合に、アカウントをロックする……といった風に、アカウントに認証失敗ロック機能を付けることがおすすめです。

リスト型攻撃、従来型攻撃を含めた不正ログインを防ぐことができます。

3-2-4. ログインの通知、履歴の開示

ログイン履歴をユーザーが確認できるような仕様にしたり、ユーザーがログインを行った場合にユーザーにメールで通知する設定にしたりすることもおすすめです。

ユーザーが身に覚えのない不正ログインを検知しやすくなるためです。ユーザーが早めに不正ログインに気づくことで、不正ログインによる被害を早めに抑えることが可能となります。

3-2-5. 休眠アカウントの廃止

休眠アカウントを放置せず、廃止することも大切です。

ユーザーが長期間利用していないような休眠アカウントについては、不正ログインをされてしまっても、ユーザー自身もなかなか気づくことができず、不正ログインへの対応が遅れてしまいます。

1年以上ログインがないような休眠アカウントは廃止するといったルールを定めることで、不正ログインの被害の拡大を防ぐようにしましょう。

3-2-6. 二要素認証を導入する

アカウントへのログインの際に、通常のID・パスワードとは別の認証方式を組み合わせることもおすすめです。こうした複数の認証方式を組み合わせることを「多要素認証」と言いますが、ユーザーの利便性も考えて、特に2つの認証方式を組み合わせた「二要素認証」を導入することがおすすめです。

例えば、インターネットバンキングなどで採用されているワンタイムパスワード方式も二要素認証の代表例と言えます。ワンタイムパスワード方式とは、例えば、ログイン時に、登録している携帯電話番号あてにSMSでそのときのみ利用可能なパスワードを送信し、確認画面に入力させるといった方式のことです。

二要素認証は、ログインの難易度が上がるため、不正ログインに効果的な対策といえます。

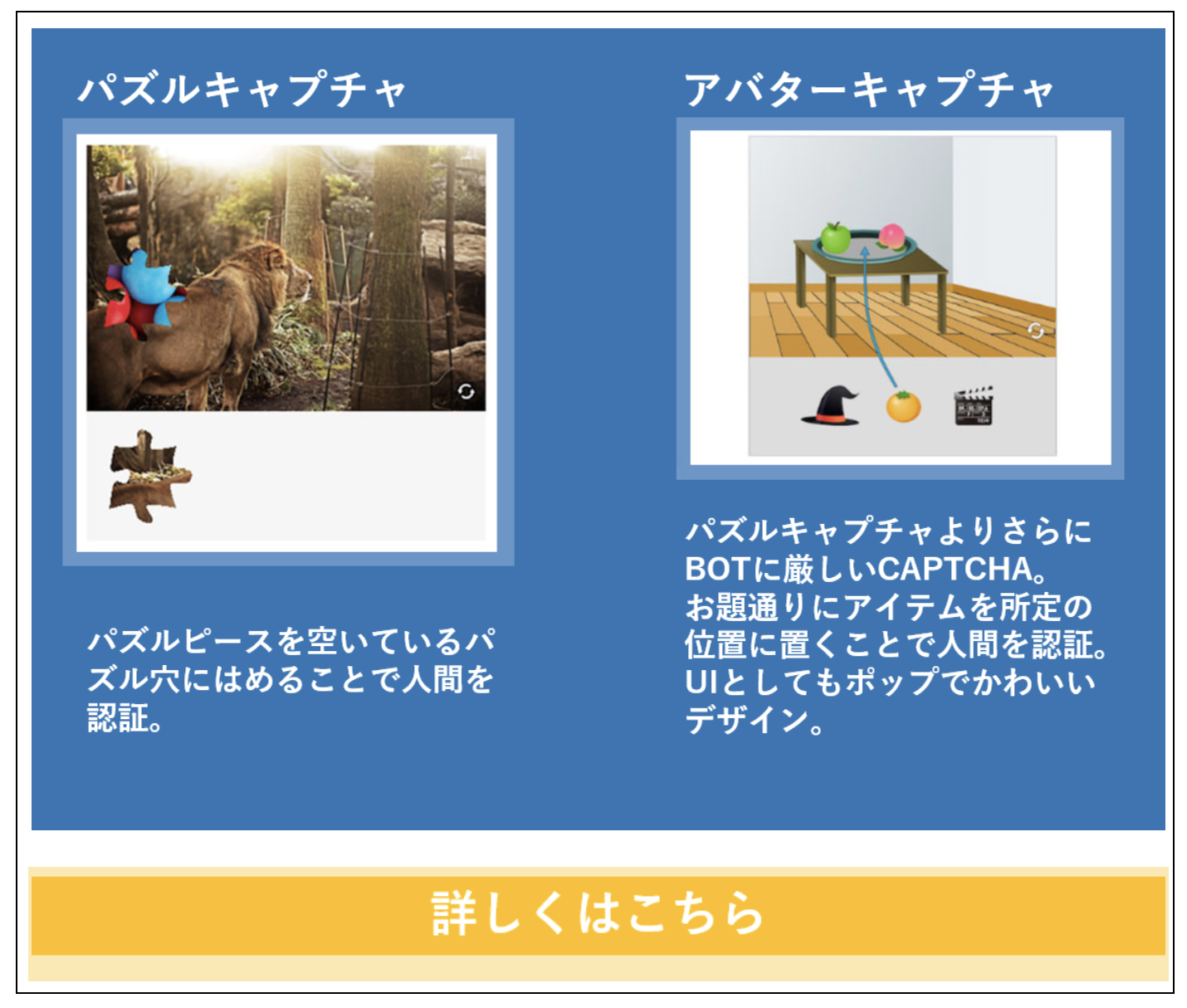

3-2-7. 画像認証を導入する

アカウントにログインする際の認証として、画像認証を導入することもおすすめです。

画像認証とは、ログイン実行時に、英数字などの文字列をコンピューターが認識しにくい画像で表示し、ユーザーに入力をさせる機能のことです。機械化された攻撃では突破しにくい認証機能であるため、リスト型攻撃に限らず機械的な不正ログインに対して抑制効果が見込めます。

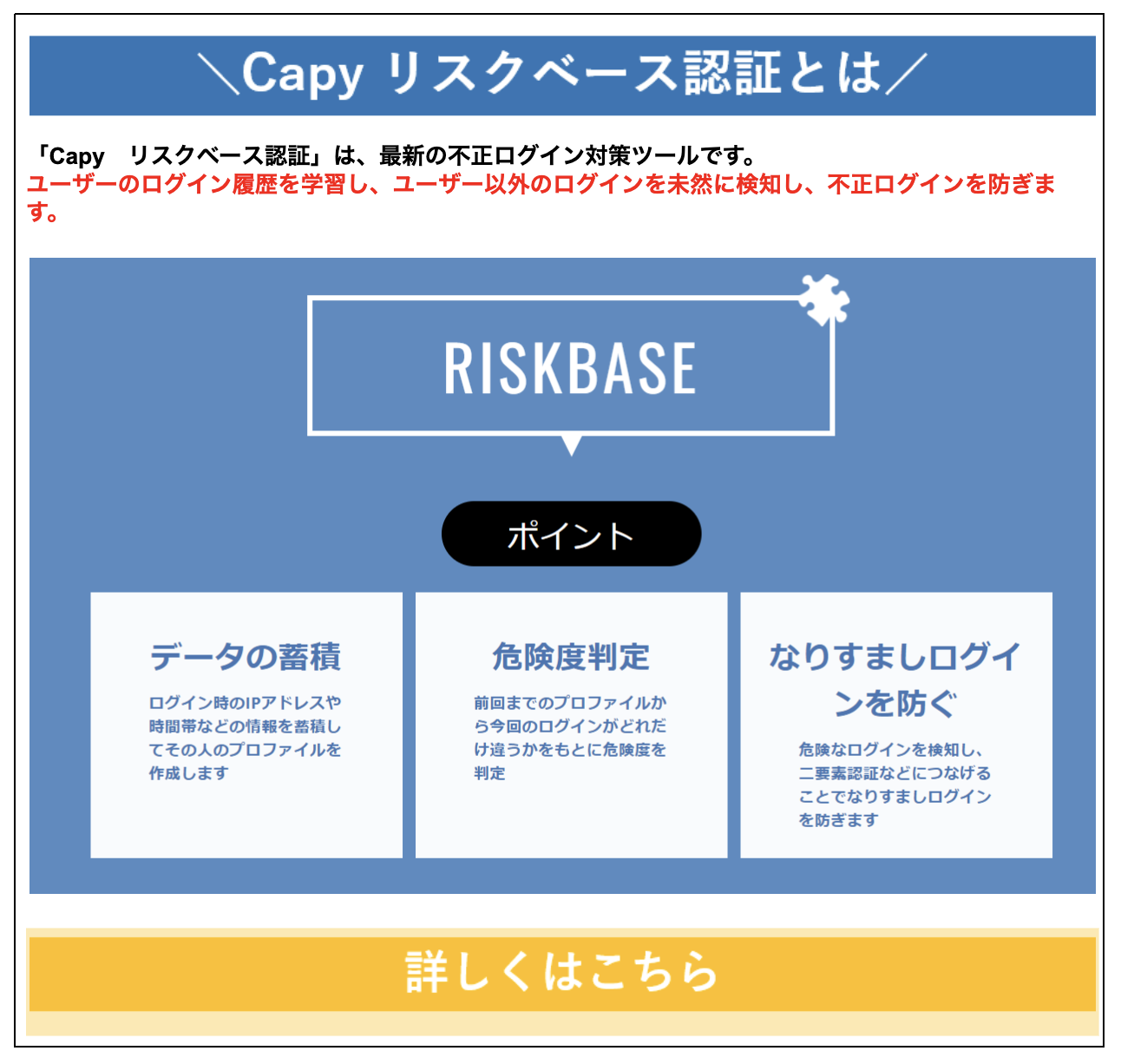

3-2-8. 不正アクセス対策製品を導入する

不正アクセス対策製品を導入して、機械的な大量の不正アクセスを検知し、不正ログインを未然に防ぐ方法もあります。

例えば、WAFやIPSといった不正アクセス対策のシステムを取り入れると、ログインページへの不審な連続した複数回のアクセス、あるいは大量のアクセスが発生した際にそれを検知し、接続元のIPアドレスからのアクセスをブロックすることが可能です。

<用語説明>

- WAF(Web Application Firewall)

Webサイト上のアプリケーションに特化したファイアウォール。Webアプリケーションの脆弱性を狙ったサイバー攻撃を防ぐためのシステム

- IPS(Intrusion Prevention System)

内部ネットワークへの不正なアクセスの兆候を検知し、アクセス遮断などの防御をリアルタイムに行う侵入防止システム。

不正アクセス対策製品では、機械学習を用いた機能でセキュリティを強化する製品もあります。

例えば、Capy株式会社の「リスクベース認証」は、ユーザーの過去のログイン履歴を学習し、ユーザー以外のログインを未然に検知する、最新不正ログイン対策ツールです。画像認証などでは防ぐことができなかった、人間の手によるなりすましログインにも対応することができます。

4. リスト型攻撃にあった場合の8つの対処法

リスト型攻撃による不正ログインを防ぐ予防策について理解していただけたことと思います。

予防策を万全にすることが最も大切ですが、それでも、リスト型攻撃に限らず不正アクセスの手口は年々進化しており、予断を許さない状況です。

万が一、リスト型攻撃の不正ログインの被害にあってしまった場合に備えて、ここでは事後の対処法を紹介します。

具体的には下記のようなものです。

サービス提供企業

リスト型攻撃の不正ログインにあった場合の対処法も、個人ユーザーの場合とサービス運営会社の場合とで異なるため、以下で詳しく見ていきましょう。

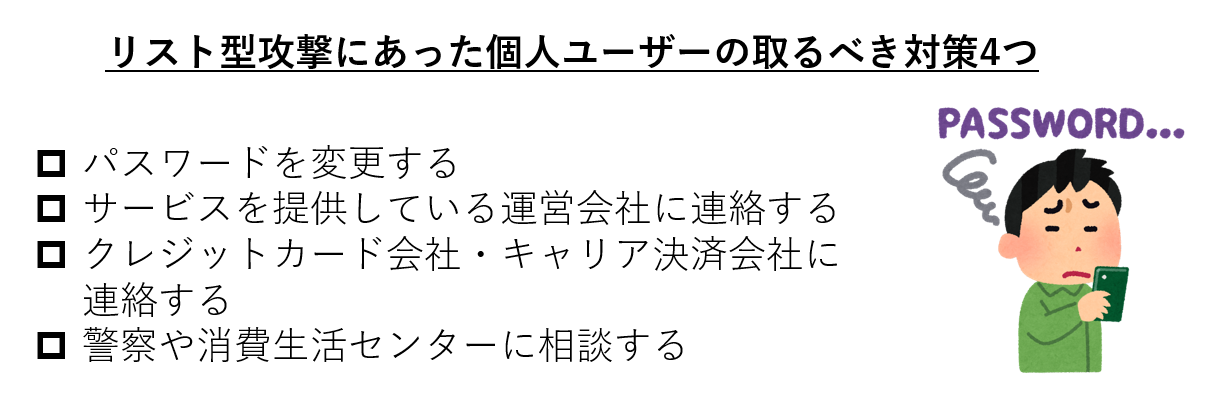

4-1. 個人ユーザーの取るべき対策4つ

リスト型攻撃の不正ログインにあった場合の個人ユーザーの取るべき対策は次の通りです。優先度の高い順に紹介します。

4-1-1. パスワードを変更する

どんなサービスを利用している場合であっても、不正ログインに気づいた際には、まずパスワードを変更しましょう。

パスワード変更し、不正ログインによるアカウントのさらなる悪用を防ぐようにしましょう。パスワードは、もちろん使い回しでなく、第三者が推察しにくいものに改めることが大切です。

また同じパスワードを利用している他のサービスがあれば、追加被害を防ぐためにも、そのサービスのパスワードも変更しておくことが大切です。

4-1-2. サービスを提供している運営会社に連絡する

不正ログインに気づいた際には、サービス運営会社に連絡をするようにしましょう。

被害の発生を伝え、被害状況をよく調査してもらい、実害をしっかりと確認するようにしましょう。

また、サービス運営会社に早く伝えることで、サービス運営会社は早く対策を打つことができるため、追加の被害を避けることもできます。

4-1-3. クレジットカード会社・キャリア決済会社に連絡する

不正ログインにより、登録しているクレジットカードで不正購入をされていた場合には、クレジットカード会社に連絡をしましょう。多くの場合、盗用の保険があるため、被害額の補償をしてもらえます。

NTTドコモなどの携帯電話のキャリア決済を利用している場合は、各携帯電話の会社のキャリア決済担当窓口に連絡するようにしましょう。キャリア決済も近年は、不正利用については被害額の補償をするケースが増えています。

不正購入に気づいた場合は、決済サービスを提供している事業会社に連絡し、支払いを止めるようにしましょう。

4-1-4. 警察や消費生活センターに相談する

リスト型攻撃によって不正ログイン被害を受けた場合には、警察や消費生活センターに相談し、対処法を検討することができます。

警察については、他人のID・パスワードを使って不正にログインすることは、不正アクセス禁止法に違反する行為であり、警察の取り締まり対象となるため、犯人逮捕に向けて動いてもらうことができます。金銭的被害がなく、SNSのアカウントを不正に乗っ取られた場合も同様に取り締まり対象となるため、犯人を特定したい場合などは相談することができます。

ただし、警察は犯人逮捕には動いてくれますが、金銭的な損害を取り返してくれるわけではないことに注意が必要です。

4-2. サービス運営会社側の取るべき対策4つ

万が一、オンラインサービスの運営会社が不正ログインにあった場合は、下記対策をとって被害の拡大を避けることが先決です。

順に解説していきます。

4-2-1. 不正アクセスの遮断をするなどして被害拡大を防ぐ

不正ログイン被害にあった場合には、不正アクセスの遮断、システムを隔離するなどして、被害の拡大を防ぎます。

具体的には、不正アクセスと思われるIPアドレスからの通信を遮断するなどの対応を取ったり、またユーザーのパスワードをすべてリセットしたりするなど、これ以上不正アクセスをさせないような対策を取ります。

この際に、ユーザーにも通知し、被害拡大を防ぎます。

4-2-2. 不正ログインの証拠を保管する

不正ログインについてできるかぎり多くの証拠を集め、保管します。

具体的には不正アクセスのログなどを取得・保管します。証拠の確保は、原因究明や被害状況の確認、再発防止策の材料にもなるため、よく調査を行い、記録、保管するようにしましょう。

4-2-3. 警察に相談する

不正ログインの証拠がそろったら、警察に相談します。通報先は、各都道府県の警察本部のサイバー犯罪相談窓口か、近くの警察署です。

警察に被害状況と証拠を踏まえて相談し、犯人検挙に働きかけます。

4-2-4. 不正アクセスの原因究明と、再発防止策に取り組む

不正アクセスにあった後は、原因究明と、再発防止策への取り組みが不可欠です。

「2-2-3. 原因調査・再発防止策に膨大な時間と費用がかかる」でも触れましたが、この原因究明と再発防止策への取り組みには時間と費用がかかります。しかし、企業やサービスの信用回復には必要な過程と言えるでしょう。

再発防止策には、「3-2. サービス運営企業の予防策8つ」でも紹介した予防策が有効です。ぜひ参考にしてみてください。

まとめ

リスト型攻撃による不正ログインについて、その実態や実例、被害の内容について紹介しました。

リスト型攻撃が不正ログインの手口として使われる主な原因は、ユーザーがパスワードを使い回しているためと言われています。また、リスト型攻撃は、そのユーザーが使い回しているアカウント情報を元に不正ログインを試行しているため、成功率が高い手口となっています。

実際にリスト型攻撃ではさまざまな企業やユーザーが下記のような被害にあっています。

これらの大きな被害にあわないためにも、リスト型攻撃に対する予防策を取ることが大切です。予防策とは具体的には下記のようなものです。

ユーザーが安心してオンラインサービスを利用し続けるためにも、これらの予防策をしっかりと行うことが大切と言えます。

ぜひ、これらの情報を活用して、ますます価値あるオンラインサービスの利用や運用に役立ててください。