「パスワードリスト攻撃についてはなんとなく知っているが、自分たちが提供しているWebサービスも何か対策をした方がいいのか」

「どんな対策法があって、そのうち自社に最も適している方法はどれなのか」

不正ログインによる個人情報の流出が跡を絶たない今、できる範囲で対策したいという企業も多いのではないでしょうか。

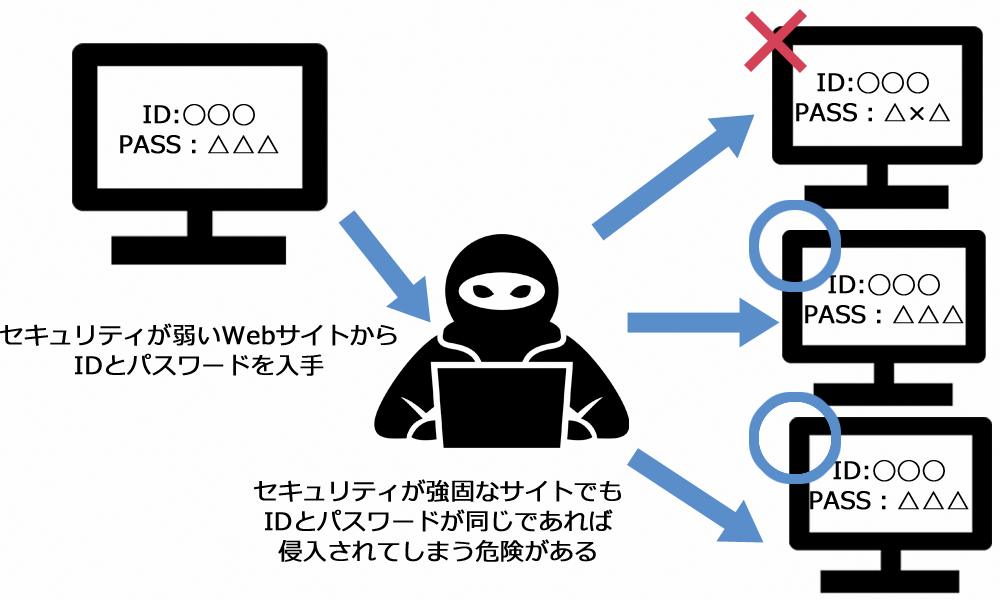

パスワードリスト攻撃とは、攻撃者がセキュリティの低いWebサイトからIDとパスワードのリストを入手して不正にアクセスするというサイバー攻撃の一種で、これまで数多くの企業が被害に遭っています。

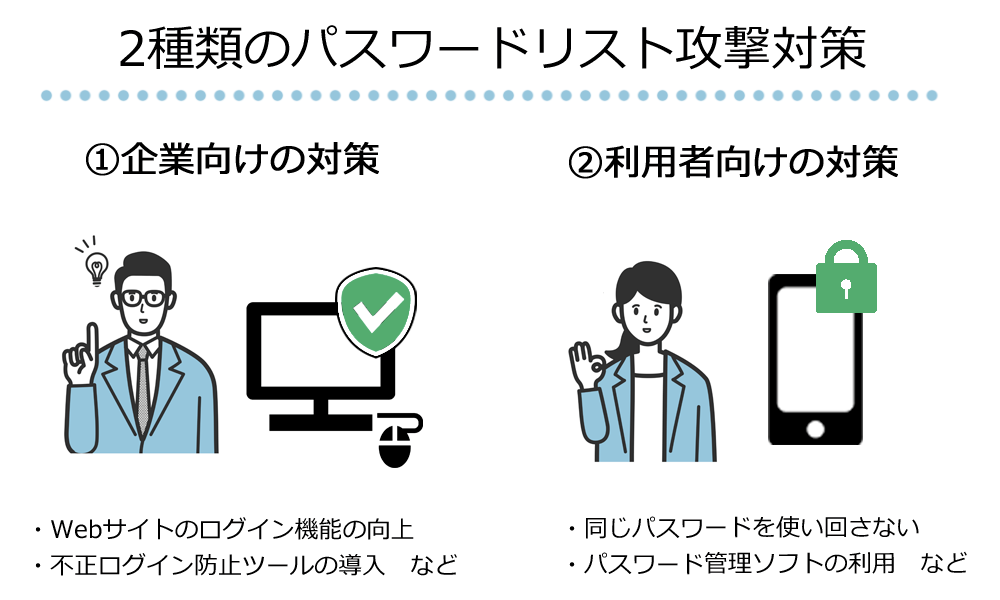

パスワードリスト攻撃の対策は大きく分けると2種類あり、それぞれの角度から適切な対策をしていくことが重要です。

本記事では、Webサービスを提供している企業に向けて、パスワードリスト攻撃に有効な対策法を紹介します。

最後まで読めば、あなたの会社のサービスをパスワードリスト攻撃から守る、具体的な提案ができるようになることでしょう。

この記事でわかること

・パスワードリスト攻撃の対策

企業側でできる対策

ユーザー側でできる対策

・パスワードリスト攻撃の被害に遭いやすいwebサイトの特徴

・パスワードリスト攻撃の対策をすべき企業

1.パスワードリスト攻撃ですべき対策は大きく2種類ある

まず前提として知っておきたいのが、パスワードリスト攻撃の対策には、次の2つの側面があるということです。

- 企業向けの対策

- 利用者向けの対策

それぞれの取るべき具体的な対策としては、以下の表のようなものがあります。

企業向けのパスワードリスト攻撃対策

- ユーザーにパスワード変更推進のメールを送る

- ログイン機能の向上

- 二段階認証

- パズルキャプチャ

- 生体認証

- WAFを導入する

- ユーザー側が不審なアクセスを検知できる機能を追加する

まずは、企業側ができる4つのパスワードリスト攻撃対策を見ていきましょう。

それぞれの対策法のやり方やメリット・デメリット・どんな企業におすすめかを詳しく解説しているので、あなたの会社のサービスに適しているものはどれか、比較しながらチェックしてくださいね。

企業側ができる4つのパスワードリスト攻撃対策

2-1.ユーザーにパスワード変更推奨のメールを送る

一定期間パスワードを変更していないユーザーに対してパスワードリスト攻撃の脅威を警告し、変更を促すことで、第三者の不正ログインを予防するという対策法です。

| やり方 | 管理しているユーザーのメールアドレスに、「複数のサービスで同じパスワードを使用している方は、パスワードリスト攻撃を受ける危険があるため、変更を推奨します」といった文面のメールを送る |

| メリット | 紹介する対策法のうち、最も簡単で実践しやすい |

| デメリット | ユーザーが呼びかけに応じてくれない可能性が高い |

| こんな企業におすすめ | まだ被害に遭っておらず、予防策として取り急ぎ何か対応をしたい |

予算や手間をかけずにできる手軽さがメリットである一方で、最終的にはユーザーの意思に委ねなければならないため、他の対応策と組み合わせて取り入れるのがおすすめです

2-2.ログイン機能の向上

通常、IDとパスワードを入力するだけのログイン方法を複雑にして、万が一攻撃を受けても侵入されない仕組みを作るという方法です。

攻撃者はどこかから入手したIDパスワードのリストを使ってWebサイトへの不正アクセスを「試行」し、IDとパスワードが一致してしまうことで「侵入」されます。

ログイン方法を複雑化することで、万が一不正アクセスが試行されても侵入されるリスクを減らせるのです。

ログイン方法を複雑化するには、主に次のような方法があります。

・二段階認証

・パズルキャプチャ

・生体認証

どういった方法か、それぞれ詳しく説明していきます。

2-2-1.二段階認証

ID・パスワードを入力した後に、1回限り使える「ワンタイムパスワード」やSMSを使って送る確認コード等を入力することで、機械的にIDとパスワードを使って侵入しようとするサイバー攻撃を防ぐ方法です。

| やり方 | 専門業者と契約してシステムを導入 |

| メリット | 第三者から不正ログインされるリスクを軽減できる ユーザーに「セキュリティ意識が高いサービス」という印象を与える |

| デメリット | ユーザー側の操作手順が増える |

| こんな企業におすすめ | サービスの信頼性やセキュリティ意識の高さを印象づけたい |

不正ログインのリスクを軽減できるものの、通常のログインよりも行程が増えるので、ユーザーから「ログインが面倒なサービス」と感じられてしまうこともあります。

「多少使いづらくなったとしても、Webサービスの信頼性を高めたい」という場合に適した対策です。

2-2-2.パズルキャプチャ

画面上に表示されたパズルのピースを指でスライドしてログインする方法です。

人間の手の動きを検出することで、ロボット(ツール)を使った不正ログインを防ぐことができます。

| やり方 | 専門業者と契約してシステムを導入 |

| メリット | ユーザー側の操作が簡単 |

| デメリット | 導入に時間がかかる ランニングコストがかかる |

| こんな企業におすすめ | できるだけユーザーの負担が少ない対策を選びたい |

通常の二段階認証よりも直感的に操作ができるため、ユーザーの負担が少ない点が最大の魅力。

「ユーザーにとって快適なサービス」にこだわりたい企業におすすめの方法です。

2-2-3.生体認証

指紋や顔といった個人だけが持つ情報でログインするという方法です。

| やり方 | 専門業者と契約してシステムを導入 |

| メリット | ユーザー側の操作が簡単 フィッシング攻撃にも有効 |

| デメリット | ユーザー側の事前登録が必要 |

| こんな企業におすすめ | サイバー攻撃全般の対策をしたい |

生体認証は第三者が盗めない情報をログインに使用するため、パスワードリスト攻撃に限らず、偽のサイトに誘導してログインさせる「フィッシング攻撃」の対策にもなるのが最大の特徴。

「パスワードリスト攻撃だけではなく、サイバー攻撃全般の対策を一度にしたい」というサービスに適した対策法です。

2-3.WAFを導入する

WAF(Web Application Firewall)という、Webアプリケーションへの不正な攻撃を防ぐために開発された専用防御ツールを導入するのも、パスワードリスト攻撃の対策として有効です。

Webアプリケーションの中にWAFのシステムを組み込むと、不正アクセスの検知とブロックを自動で行ってくれます。

例えば同じIPアドレスからの大量ログインがあった場合、それを「不審な動き」として検知して、ログイン失敗のエラー画面へと自動的に誘導してくれるのです。

| やり方 | 専門業者と契約してシステムを導入 |

| メリット | ユーザー側に負担がない |

| デメリット | クラウド型ならランニングコストが、買い切り型なら専用機器の購入が必要になる |

| こんな企業におすすめ | 経済的コストや運用コストをかけても、パスワードリスト攻撃への対策を万全にしたい |

コストがかかる一方で、ログイン方法は従来のままでOKなので、「ユーザーへの負担がなく、不正アクセスの予防を自動化したい」という場合におすすめです。

2-4.不審なアクセスを検死してユーザーに知らせる機能を追加する

不審なアクセスがあった際、以下のような方法でユーザー側に知らせるという方法です。

- ログイン通知

通常とは異なるIPアドレスや国などからログインが行われた場合に、ユーザーにメール等で知らせる

- ログイン履歴

過去のログイン履歴をユーザーが参照できるようにすることで、見に覚えのないログインをユーザーがすぐに気付ける

| やり方 | プラグインの追加等 |

| メリット | 運用側の手間や費用がの負担が少ない |

| デメリット | ユーザー側にセキュリティに関する意識がなければ効果は薄い |

| こんな企業におすすめ | 予算や時間があまり取れないなかでも何か対策がしたい |

簡単にWebサイト内に設置できる手軽さが魅力ではあるものの、最終的にはユーザーの危機管理意識に頼ることになる方法なので、他の対策法と組み合わせて実施するのがベターです。

2-5.どの対策を選ぶのがベストかはプロに相談を

これまで4種類のパスワードリスト対策法を紹介してきましたが、最終的にどの方法を選ぶかは、情報セキュリティのプロに相談して決めるのが一番です。

不正アクセスに関する一般的なアドバイスがほしいなど、「とりあえず」の相談がしたい場合は、経済産業省所管のIPA(情報処理推進機構)が運営する「IPA情報セキュリティ安心相談窓口」を活用するのがおすすめです。

また、「実装まで含めてトータルサポートしてもらいたい」という場合は、不正ログイン対策ツールを開発・販売しているCapyにぜひ一度ご相談ください。

3.【サービス利用者向け】パスワードリスト攻撃の対策法5つ

利用者向けのパスワードリスト攻撃対策

①同じパスワードを使い回さない

②パス付き電子ファイルに保存する

③パスワード管理ソフトを利用する

④任意の二段階認証を設定する

⑤使ってないアカウントは削除する

続いて、Webサービスの利用者側ができる5つのパスワードリスト攻撃対策を紹介します。パスワードリスト攻撃を防ぐには、サービスを提供する企業とユーザーの両者がしっかりと対策することが重要。

ユーザー側にどんな呼びかをすればいいか把握するためにも、ひとつひとつの対策を詳しくチェックしていきましょう。

3-1.同じパスワードを使い回さない

パスワードリスト攻撃被害を受けないようにするうえで最も重要なのは、「ユーザーが複数のサービスで同じパスワードを使い回さないこと。

「セキュリティが弱いWebサイトに侵入し、IDとパスワードを入手して他のサイトを攻撃する」というのが、パスワードリストの基本的な手口です。

なぜこんな手口が成立してしまうのかというと、多くのユーザーが複数のWebサービスで同じパスワードを使い回していることが根本的な原因だと考えられています。

トレンドマイクロ社が2020年に行った「パスワードの利用実態調」では、Webサービスを利用するユーザーのうち約8割が、同じパスワードを使い回しをしているという結果が出ています。

セキュリティが強固な大企業でもパスワードリスト攻撃の被害に遭ってしまうのは、こういった背景があるためです。

サービス提供側の課題は、「同じパスワードを使いまわしているユーザーに対していかに積極的にパスワード変更の注意喚起を行い、危機感を持ってもらうよう呼びかけられるか」というところにあります。

3-2.パス付き電子ファイルに保存する

サービスごとに異なるパスワードを設定した際、そのパスワードが第三者から見られやすい場所にあっては意味がありません。パスワードを流出しないよう保存する最も一般的な方法は、鍵付きの電子ファイルにまとめておくこと。

| やり方 | WordファイルやExcelファイル、メモアプリ等に鍵をかけて保存 |

| メリット | 紙にメモするよりも破損や紛失の危険が少ない 編集が簡単 |

| デメリット | 管理にやや手間がかかる |

| こんな人におすすめ | 保存したいパスワードの数が少なく、個人で管理できる自信がある |

一方で、保存したファイルの場所がわからなくなりやすい等のデメリットもあるため、正しく管理できる自信のある人に向いている方法です。

3-3.パスワード管理ソフトやアプリを利用する

複数のパスワードの保存方法には、強固なパスワードを自動で生成・管理してくれる専用ソフトやアプリを利用するという手段もあります。

| やり方 | 管理ソフトを購入orクラウド型サービスと契約 |

| メリット | 管理が簡単 自分でパスワード作る手間がない スマートフォンで利用できるものも多い |

| デメリット | 多少のコストがかかる(月数百円程度) |

| こんな人におすすめ | パスワード入力が必要なWebサービスをたくさん利用している |

買い切り型のソフトやクラウド型のサービスなどさまざまなものがありますが、基本的には有料であるため、「多少お金をかけても安全・快適にパスワードを保存したい」という人に向いています。

3-4.任意の二段階認証を設定する

Webサービス側が二段階認証でのログインを推奨している場合は、ユーザー自らが積極的に二段階認証を設定することで、不正ログインのリスクを軽減できます。

ワンタイムパスワードやSMSでの確認コード送信といった「二段階認証でのログイン」を取り入れているWebサービスは少なくないものの、その多くはログイン操作の負担を考えて、任意で設定する仕様になっています。

サイト内のメニュー画面などからログイン方法についての詳細を確認し、二段階認証でのログインが設定できるようなら、早めにしておきましょう。

| やり方 | 利用しているWebサービスの設定を確認し、登録する |

| メリット | 不正ログイン侵入のリスクを大幅に軽減できる |

| デメリット | ログインのための操作が増える 二段階認証を導入していないサービスでは設定できない |

| こんな人におすすめ | よく利用するWebサービスに二段階認証システムが導入されている |

ただし、そもそも二段階認証を取り入れていないサービスの場合は設定のしようがないため、この方法は使えません。まずは利用しているサービスの設定画面の確認が必要です。

3-5.使ってないアカウントは削除する

アカウントを作成したものの、数回使って利用しなくなったサービスなどがあれば、アカウントごと削除しておくのが安全です。

| やり方 | 利用しているWebサービスの設定画面から退会・アカウント削除の手続きをする |

| メリット | 不正ログイン侵入のリスクを軽減できる |

| デメリット | パスワードリスト攻撃を防ぐ直接的な対処法ではない |

| こんな人におすすめ | 不正ログインの要因になるような要素は少しでもなくしておきたい |

単純な確率で考えると、作成したアカウントの数が多ければ多いほど、その情報が何らかの形で漏れて第三者から侵入されるリスクも高まります。パスワードリスト攻撃を防ぐ直接的な方法ではないものの、攻撃される要因となるものはできるだけ減らしておいて損はないでしょう。

4.パスワードリスト攻撃の被害に遭いやすいWebサイトの特徴

一般的に、パスワードリスト攻撃の突破口となりやすいのが、中小企業のWebサイトです。

数多くのパスワードリスト攻撃被害の事例のうち、「セキュリティが弱いサイトへ攻撃者が侵入して大手企業のサイトから大量の顧客情報が流出」といったケースがほとんどを占めています。

よく狙われるセキュリティが弱いWebサイトの特徴は、以下の4つです。

セキュリティが弱いWebサイトの特徴

①OSのバージョンが最新のものになっていない

②サイトの管理画面のIDやパスワードが単純

③不正アクセスをブロックする仕組みを導入していない ※1

④サイトがSSL化されていない ※2

※1 侵入防止システム(IPS)やWebサイトアプリケーションファイアウォール(WAF)など

※2 訪問者のブラウザとサーバー間のデータ通信を暗号化すること

これらの特徴のうち、ひとつでも当てはまるものがあれば、早めにパスワードリスト攻撃の対策をすべきと言えるでしょう。

セキュリティが弱いとされる理由やチェック方法を、ひとつずつ詳しく解説します。

4-1.OSのバージョンが最新のものになっていない

OSのバージョンアップは、ソフトウェアの機能や利便性が向上するだけではなく、セキュリティもより強固なものへと更新されます。

つまり、バージョンが古いままのソフトウェアを使い続けていると、最新のサイバー攻撃に対応できない可能性があるのです。

利用しているパソコンの画面に「更新して再起動」「更新プログラムを用意しました」といった通知が表示されたら、すぐに最新のものへとバージョンアップするよう心がけましょう。

4-2.サイトの管理画面のIDやパスワードが単純

関係者以外は触らないだろうと、Webサイトの管理画面のIDやパスワードを簡単なものに設定していると、推測しやすいことから第三者に突破されるリスクが高まります。

以下のようなわかりやすいパスワードに設定している場合は、直ちに変更しましょう。

- 会社名をアルファベット表記しただけ

- 「1234」など規則性のある数字の羅列

- 「pass」などの一般的なパスワードとして推測されやすいもの

パスワード生成ツールを使って、複雑なパスワードを自動生成するのもおすすめです。

4-3.不正アクセスをブロックする仕組みを導入していない

セキュリティが強固なWebサイトを運営している多くの企業では、「IPS」や「WAF」といった不正アクセスをブロックする仕組みを導入しています。

| IPS(侵入防止システム) | WAF(不正アクセス検知ツール) |

| Webサイトが置かれているサーバーやネットワークを監視するシステム 通常とは異なる通信を検出したら、「不正アクセスの疑い」として管理者に通知してくれる | サイバー攻撃からアプリケーションを防御する専用ツール Webサイトとユーザーのネットワーク通信を監視して、不審な動きを検知したらログイン外画面に飛ばすなど、不正アクセスを自動でブロックしてくれる |

これらの仕組みを導入しなくてもサイト運営自体はできるものの、実際にサイバー攻撃に遭ってもすぐに気付くことができず、対応が遅れて被害が拡大する恐れがあります。

システム面での事前対策が何も取れていないのであれば、専門の業者と契約してIPSやWAFの導入を検討することをおすすめします。

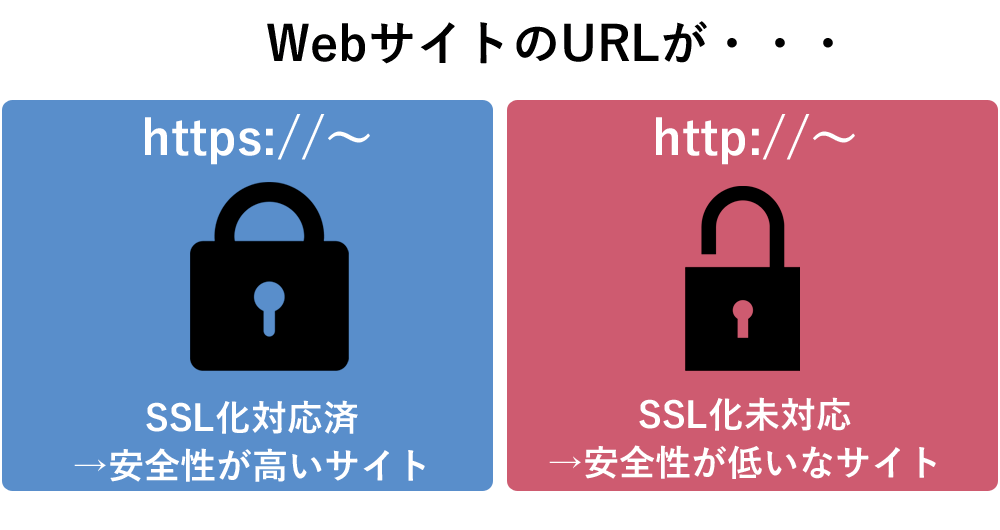

4-4.サイトがSSL化されていない

SSL化とは、Webサイトの訪問者のブラウザとサーバーの間に生じるデータ通信を暗号化すること。

この対応が済んでいないWebサイトの場合、通信が暗号化されていないことによって、第三者に侵入される危険が高くなります。

されに、閲覧者がサイトを開いた際に「保護されていない通信」と警告が表示されるため、セキュリティ面でユーザーに不安を与える要因にもなります。

WebサイトがSSL化されているかどうかを確認するには、サイトURLをチェックしましょう。

URLの先頭が「https」と表示されていれば、SSL化に対応している証拠です。もし現時点でSSL化に対応していなかった場合は、利用しているWebサーバーに申し込む必要があります。

5.パスワードリスト攻撃対策の相談はプロに任せるのがおすすめ

パスワードリスト攻撃をはじめとするサイバー攻撃対策を実施するのであれば、まずはじめにその道のプロに相談するのが一番です。

ここからは、サイバー攻撃対策をプロに相談するうえで知っておきたい、以下の3つのポイントについて解説。

- パスワードリスト攻撃対策をプロに相談するメリット

- パスワードリスト攻撃対策にかかる費用

- プロによるパスワードリスト攻撃対策の事例

ひとつひとつしっかりチェックしたうえで、プロへの相談を検討してみてくださいね。

5-1.パスワードリスト攻撃対策をプロに相談するメリット

パスワードリスト攻撃対策をプロに相談する最大のメリットは、「あなたの携わっているWebサービスに最適な対策方法を提案してくれる」ことです。

本記事ではいくつかの対策法を紹介してきましたが、どれを選ぶのが本当に正解なのか、自力で判断するのはなかなか難しいもの。

クラウド型不正ログイン・なりすまし対策サービスの研究開発を行うCapyでは、数あるサイバー攻撃対策の中から、あなたの企業のWebサービスにとって最適な方法をご提案します。

余計な手間や失敗のリスクを取らずに実装へと準備を進められるので、独断で対策法を考えるよりも効率的と言えるでしょう。

5-2.パスワードリスト攻撃対策にかかる費用

パスワードリスト攻撃を対策する際、ログインシステムや不正ログイン防止ツールの管理を専門業者に頼むのが一般的であるため、ランニングコストがかかります。

費用相場は以下の表の通りですが、実際にどのくらいかかるかは依頼する業者やシステムの種類によって異なり、費用形態も月額制やログイン数ごとなどさまざまです。

| 導入するもの | 費用相場 |

| 二段階認証 | 30~40万円/10万ログイン |

| パズルキャプチャ | 30~40万円/10万ログイン |

| 生体認証 | 30~40万円/10万ログイン |

| WAF | 2万円/月 |

5-3.パスワードリスト攻撃対策の事例

ここでは、Capyで実際に行ったパスワードリスト攻撃対策の事例を紹介します。

【事例①パズルキャプチャを導入した会員制Webサイト】

ガスの使用料金の確認や、貯めたポイントの交換などができる会員制Webサイト「ウィズ京葉ガス」が、PCとスマートフォンのログイン画面にCapyの「パズルキャプチャ」を採用した事例。

サイト開設当初からユーザーに対し、パスワード使い回しの危険性の注意喚起を行ってきたが、会員情報の流出やポイントの不正利用を確実に防ぐため、「パズルキャプチャ」の導入へと至った。

【事例②アバターキャプチャを導入したECサイト】

医療品や健康食品のポータルサイト「ココカラファイン」が、スマートフォンの公式アプリに、お題に書かれている通りにアイテムを所定の位置に置くことで人間を認証するCapyの「アバターキャプチャ」を採用した事例。

導入のきっかけとなったのは、それまで利用していた他者サービスの認証システムが仕様変更によって不具合が生じるようになったこと。ユーザーにとって安全性と利便性の両者を損なわないログイン方法を目指した結果、「アバターキャプチャ」の導入に至った。

上記の事例にそっくり当てはまらない場合でも、Capyではあなたの企業のWebサービスにとって最適なサイバー攻撃対策をご提案します。

「サイバー攻撃の対策がしたいが、具体的に何をすればいいかわからない」

「パズルキャプチャなど、これまでとは違う安全性の高いログイン方法を導入したい」

といった場合は、ぜひお気軽にご相談ください。

6.まとめ

■パスワードリスト攻撃の10の事例

1.通販サイト「セシールオンラインショップ」(2020年):度重なる不正アクセスをブロック

2.動画配信サービス「Hulu」(2020年):779件の個人情報流出の可能性

3.スマホ決済サービス「7pay」(2019年):不正利用でサービス終了

4.通販サイト「ユニクロ・GU」:個人情報46万件が流出

5.通販サイト「docomo オンラインストア」(2018年):iPhoneXの不正購入1,000件

6.通販サイト「楽天」「ビックカメラ」(2014年):ポイント不正入手で商品購入

7.ガス・電気料金紹介サービス「my TOKYOGAS」(2017年):ポイント不正利用でアカウント一旦停止

8.健康保険組合向けサービス「KenCoM」(2017年):不正ログインでサービス一時停止

9.ブログサービス「Ameba」(2014年):大規模の不正ログイン

10.ネットサービス「niconico(ニコニコ動画)」(2014年):ポイント不正利用で17万円の被害

■パスワードリスト攻撃の対策

【企業側でできる4つの対策法】

①ユーザーにパスワード変更推奨のメールを送る

②ログイン機能の向上(二段階認証・パズルキャプチャ・生体認証など)

③WAFを導入する

④ユーザー側が不審なアクセスを検知できる機能を追加する

【利用者側でできる5つの対策法】

①同じパスワードを使い回さない

②パス付き電子ファイルに保存する

③パスワード管理ソフトを利用する

④二段階認証を利用する

⑤使ってないアカウントは削除する

→企業側と利用者側の両方がしっかりと対策することで、パスワードリスト攻撃を防止できる

■パスワードリスト攻撃の被害に合いやすいWebサイトの特徴

・OSのバージョンが最新のものになっていない

・サイトの管理画面のIDやパスワードが単純

・不正アクセスをブロックする仕組みを導入していない

・サイトがSSL化されていない

→ひとつでも当てはまらないものがあれば、パスワードリスト攻撃の対策をすべき

→どんな対策をするかはプロに相談するのがおすすめ

本記事の内容が、あなたの会社のWebサービスをパスワードリスト攻撃から守るお役に立てば幸いです。